Lokibot, también conocido como Loki PWS o Loki-bot, es un malware perteneciente a la familia de troyanos que está activo desde 2015 y es utilizado desde entonces en campañas a nivel global. Fue diseñado con el objetivo de robar credenciales de navegadores, clientes FTP/ SSH, sistemas de mensajería, y hasta incluso de billeteras de criptomonedas.

Originalmente fue desarrollado en lenguaje C y promocionado en foros clandestinos y mercados en la dark web. Las primeras versiones apuntaban simplemente al robo de billeteras de criptomonedas y contraseñas de aplicaciones utilizadas por la víctima, así como las almacenadas en Windows. Se puede definir a Lokibot también como un Malware-as-a-Service (MaaS); es decir, un malware que se ofrece como servicio para que terceros lo puedan utilizar. Por esta razón es que sigue representando una herramienta atractiva para los cibercriminales, ya que permite a los ciberdelincuentes desarrollar sus propias versiones de Lokibot.

Es importante mencionar que existen variantes de Lokibot dirigidas al sistema operativo Android que funcionan como troyano bancario. Por ejemplo, en 2017 se encontró una variante que al detectar que era eliminada activaba un módulo para el cifrado de archivos en el dispositivo móvil infectado. Sin embargo, en el presente post pondremos el foco solamente en la versión desarrollada para el sistema operativo Windows.

Durante Julio de 2020, CISA notifico que había una importante alza la actividad de Lokibot por parte de cibercriminales, incluidos varios países de América Latina.

Principales métodos de distribución de Lokibot

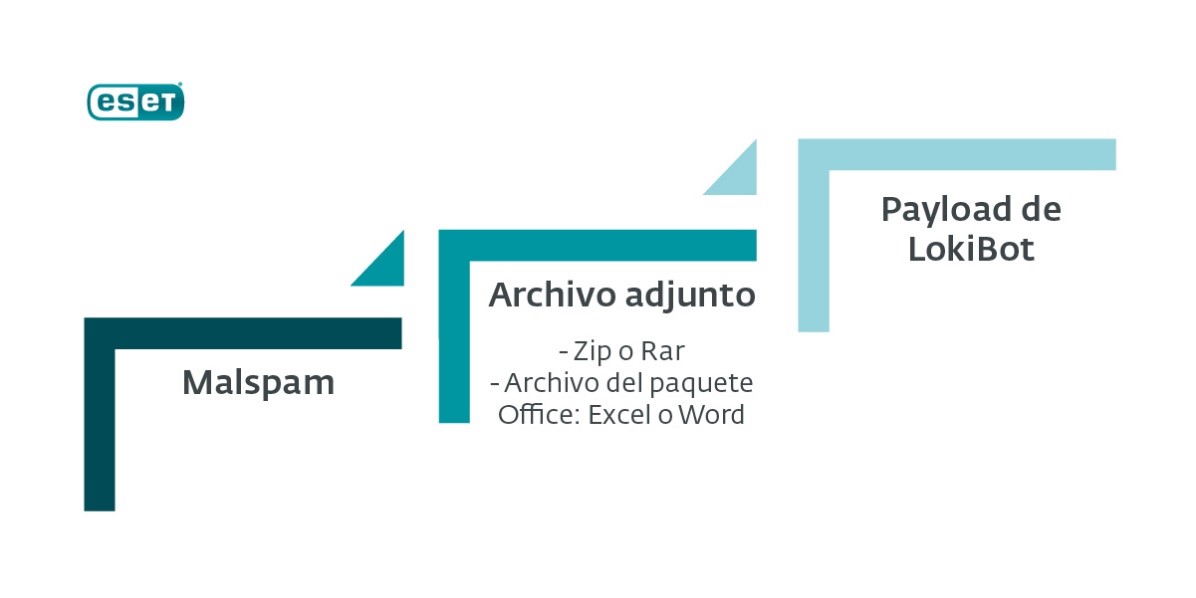

Los actores de amenazas generalmente utilizan Lokibot para apuntar a dispositivos con el sistema operativo Windows. Principalmente se propaga principalmente por medio de campañas de phishing que incluyen archivos adjuntos maliciosos o URL embebidas. Estos adjuntos pueden ser archivos Word, Excel o PDF, u otro tipo de extensiones, como .gz o .zip que simulan ser archivos PDF o .txt.

A lo largo de los años, estas campañas fueron variando la temática que utilizaban como señuelo para enviar sus archivos adjuntos, desde una factura, una cotización o la confirmación de un supuesto pedido.

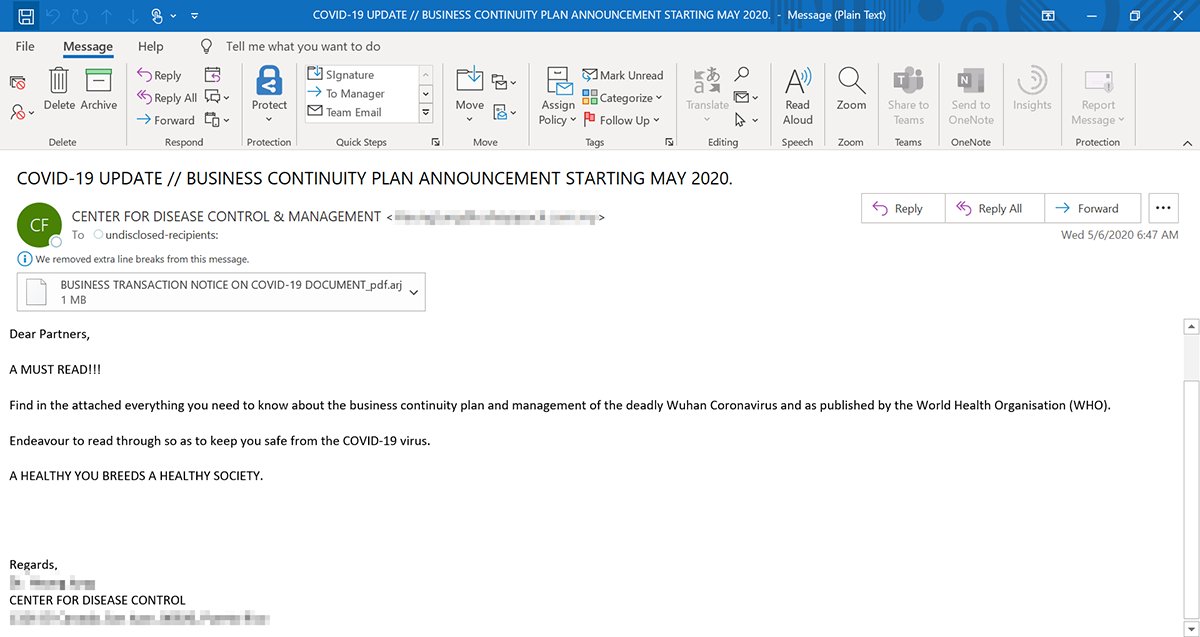

Desde julio del 2020, poco después de decretada la pandemia, hubo un aumento considerable en la actividad de este malware y los atacantes comenzaron a enviar archivos adjuntos maliciosos con algún tema referido al COVID-19 para intentar atraer a los usuarios desprevenidos y convencerlos para que abran un archivo adjunto en sus correos:

Imagen 1. Correo de phishing que distribuye Lokibot utilizando el tema del COVID-19 como excusa. Fuente: Twitter de Microsoft Security Intelligence

¿Qué características tiene Lokibot?

Como se mencionó al inicio de este atículo, Lokibot es un malware con características de troyano que roba información confidencial de los equipos comprometidos, como nombres de usuario, contraseñas, billeteras de criptomonedas y otro tipo de información. También se ha visto la distribución del payload de Lokibot para Windows mediante la explotación de viejas vulnerabilidades , como la CVE-2017-11882 en Microsoft Office.

Entre las principales características de este malware se destaca su capacidad de eliminar archivos, desactivar procesos del sistema, y el bloqueo de soluciones de seguridad instaladas en el dispositivo de la víctima.

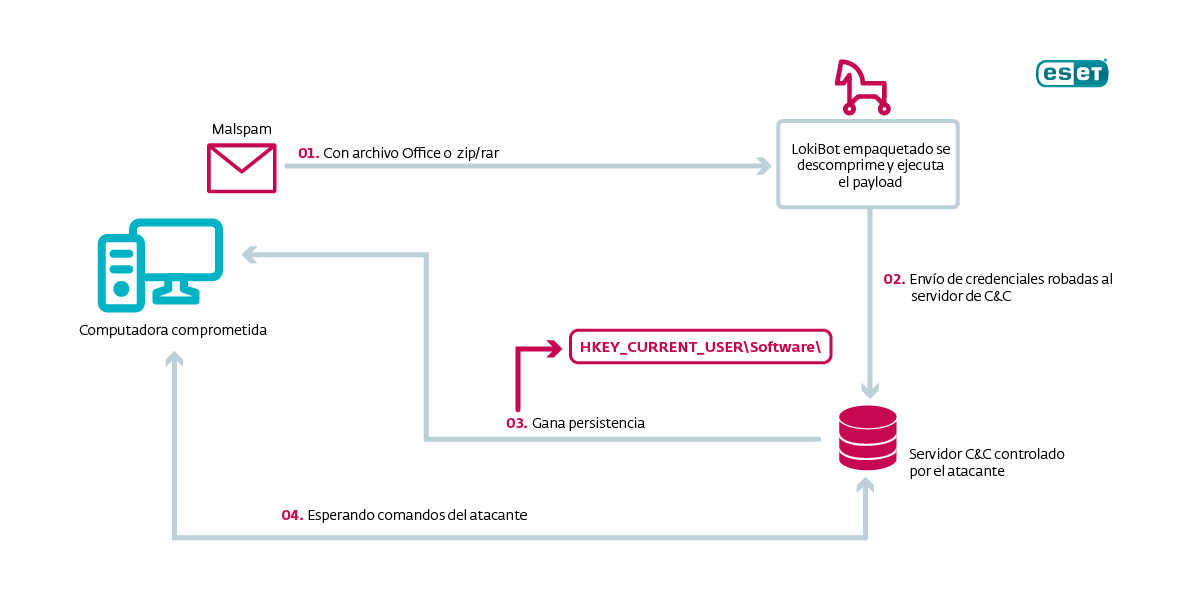

Lokibot es implementado a través de una botnet conformada por equipos comprometidos que se conectan a servidores de C&C (Command and Control) para enviar los datos recopilados de la víctima. Una vez que el malware accede a la información sensible de la víctima exfiltra la información, comúnmente a través del protocolo HTTP.

Por otra parte, una vez que logra infectar el dispositivo víctima crea un backdoor que permite a los cibercriminales descargar e instalar otras piezas de malware. En el año 2020 se descubrió una campaña que luego del compromiso inicial descargaba como segundo payload el ransomware Jigsaw.

La siguiente ilustra la cadena de infección más utilizada por Lokibot:

Imagen 2. Cadena de distribución más común de Lokibot

En cuanto al funcionamiento general de Lokibot, vale la pena destacar que es un malware no tan complejo, dado a que una vez que obtiene acceso a la máquina de la víctima ejecuta el payload y comienza a recopilar las credenciales de usuario de las diferentes aplicaciones. Luego envía esa información al servidor de C&C controlado por el atacante.

Para ganar persistencia en el equipo comprometido y continuar exfiltrando información, en primera instancia, y en el caso de que la víctima tenga privilegios de administrador, Lokibot modifica la clave de registro agregando una nueva entrada que será almacenada en HKEY_LOCAL_MACHINE. De lo contrario, se almacena hace dentro de HKEY_CURRENT_USER.

Imagen 3. Diagrama que describe la dinámica de Lokibot desde su distribución, comunicación con el servidor operado por el atacante y persistencia.

Quizás te interese: Trickbot: características de uno de los malware más activos y peligrosos

Consejos para protegerse

- En el caso de los correos electrónicos, prestar atención a la dirección del emisor, así como enlaces o archivos adjuntos que puedan venir en el mismo.

- Revisar las extensiones de los archivos adjuntos. Por ejemplo, si un archivo termina con “.pdf.exe” la última extensión es la que determina el tipo de archivo, en este caso sería “.exe”; es decir, un ejecutable.

- En el caso de sospechar del correo electrónico, no abrir ningún archivo adjunto.

- Asegurarse que su sistema operativo este actualizado, ya que en las actualizaciones se incluyen parches de seguridad.

- Descargar aplicaciones de tiendas oficiales.

- Instalar software antivirus para la detección temprana de este tipo de malware.

- Actualizar periódicamente las contraseñas de sus diferentes aplicaciones.

Técnicas de MITRE ATT&CK:

A continuación, mencionamos algunas tácticas que emplea Lokibot de acuerdo con el framework de MITRE ATT&CK.

| Táctica | ID | Nombre |

|---|---|---|

| Credential Access | T1555 | Credentials from Password Stores |

| T1555.003 | Credentials from Web Browsers | |

| Exfiltration | T0141 | Exfiltration Over C2 Channel |

| Collection | T1056.001 | Input Capture: Keylogging |

| Defense Evasion | T1027.002 | Software Packing |

| Discovery | T0182 | System Information Discovery |

| T1016 | System Network Configuration Discovery | |

| T1033 | System Owner/User Discovery | |

| Execution | T1204.002 | User Execution: Malicious File |

| Persistence | T1547.001 | Registry Run Keys / Startup Folder |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols |