Como comentamos en el post sobre criptomonedas y cibercrimen, los delitos relacionados con la minería, compra y venta de monedas virtuales siguen en alza: desde la minería en navegadores o la utilización de criptomineros, hasta ataques de ingeniería social que utilizan la temática como excusa atractiva para atraer a las víctimas.

En agosto, un usuario denunció vía Reddit un sitio que suplantaba la identidad Safemoon, una criptomoneda creada en marzo de 2021 que fue destacada por su alta volatilidad y crecimiento desde su lanzamiento. Este crecimiento se dio, en gran parte, por situaciones similares a las que llevaron a la popularidad a Dogecoin, otra criptomoneda volátil: Su expansión dentro de redes sociales como Reddit, Tiktok o Youtube, y su mención por grandes influencers dentro del mundo de las criptomonedas, como Dave Portnoy.

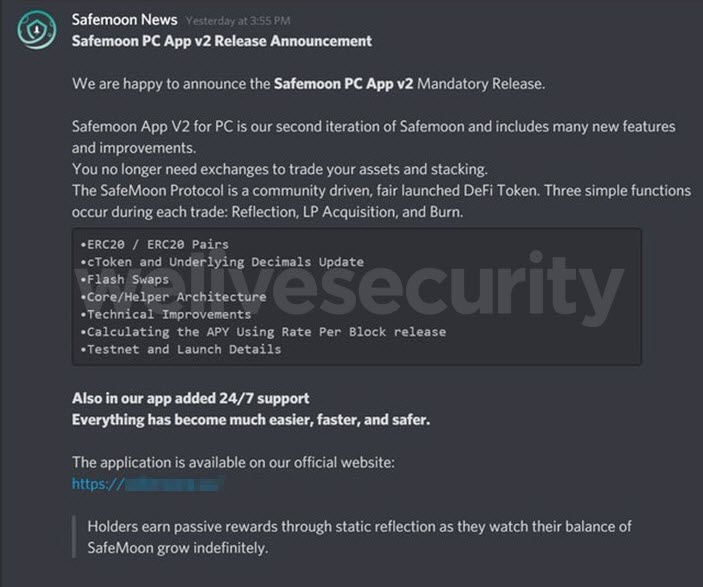

El engaño estaba circulando a través de la plataforma Discord. Al parecer, los usuarios eran contactados a través de mensajes directos de diferentes cuentas que simulan ser la oficial de Safemoon en Discord, en el cual se hacía referencia al lanzamiento de una actualización de la aplicación de billetera desarrollada por los creadores de Safemoon, la cual sirve para alojar las criptodivisas y monitorear su comportamiento.

Imagen 1: Mensaje fraudulento que suplanta la identidad de los administradores de Safemoon

Sin embargo, a la hora de verificar el enlace adjunto como sitio oficial, el cual sigue activo al momento de publicar este artículo, verificamos que no se trata del sitio oficial, sino de una suplantación de identidad conocida como ataque homográfico, en donde el cibercriminal agrega o modifica un carácter del enlace a falsificar: en este caso el dominio del sitio oficial de Safemoon. La eficacia de estos ataques depende directamente de qué tan atento está el usuario al ingresar.

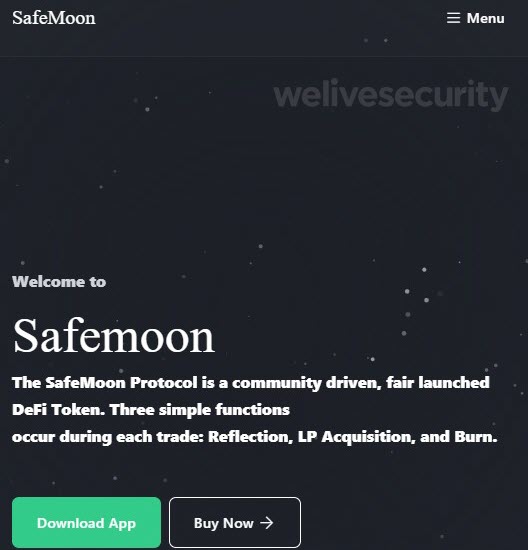

El sitio falso consiste en una copia fiel de una versión antigua del sitio original. Más particularmente, cada enlace presente en el sitio falso redirige al real, salvo el enlace para la descarga de la aplicación mencionada en el mensaje fraudulento.

Imagen 2: Sitio oficial de Safemoon en la actualidad

Imagen 3: Sitio falso de Safemoon (activo al momento de publicar este artículo)

Esta descarga simula ser la misma anunciada en el sitio real. Sin embargo, se trata de una aplicación maliciosa que utiliza una herramienta de administración de dispositivos de manera remota con el objetivo de espiar al usuario. Vale la pena destacar que el sitio fraudulento ofrece la descarga directa de la aplicación desde el sitio, mientras que el sitio oficial ofrece un enlace a la tienda Google Play.

Este archivo presenta características de troyano, ya que se presenta a la víctima como una imitación de una aplicación inofensiva y operando de manera transparente. Una vez ejecutado, el archivo no realizará acción ningún tipo de acción que el usuario pueda detectar, y es aquí donde la infección comienza.

Un RAT oculto en el enlace para descargar la app

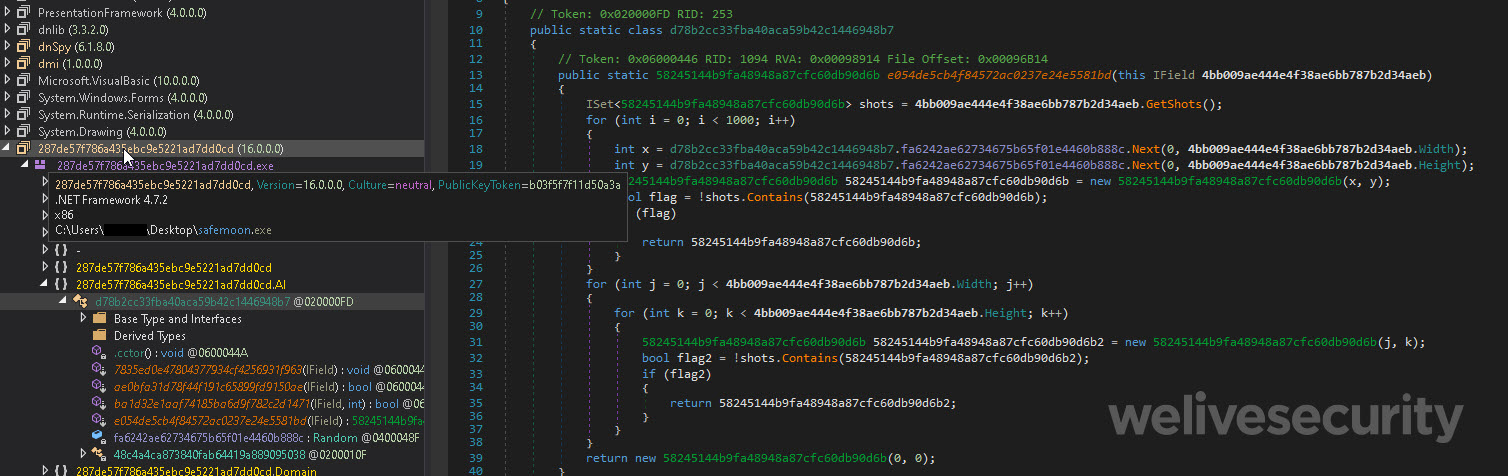

El malware fue desarrollado en .NET y posteriormente ofuscado con Crypto Obfuscator, probablemente para dificultar su análisis.

Imagen 4: Sección del desarrollo de la aplicación maliciosa ofuscada

Luego de ejecutar el archivo del supuesto instalador de la app, que es un injector bajo el nombre Safemoon-App-v2.0.6.exe, se descargan una serie de archivos, entre ellos el payload de una conocida herramienta de acceso remoto (RAT) llamada Remcos . Es importante destacar que Remcos es un software legítimo que se ofrece en el mercado y que según sus desarrolladores fue pensado originalmente para administrar y monitorear remotamente dispositivos propios. Sin embargo, ya en 2016 autoridades de Estados Unidos hacían referencia a Remcos como un malware, ya que era ampliamente promocionado para su venta en foros de hacking y ha sido utilizado por cibercriminales e incluso grupos de APT en una gran cantidad de campañas maliciosas.

Por sus siglas en inglés, el acrónimo RAT corresponde a herramienta de acceso remoto, pero también es utilizado para referirse a troyanos de acceso remoto. Sucede que es común que los cibercriminales utilicen este tipo de herramientas legítimas para realizar movimiento lateral y/o ejecutar malware, por lo que la diferencia entre un RAT legítimo de uno malicioso está en quienes controlan la herramienta, ya sea una compañía o cibercriminales.

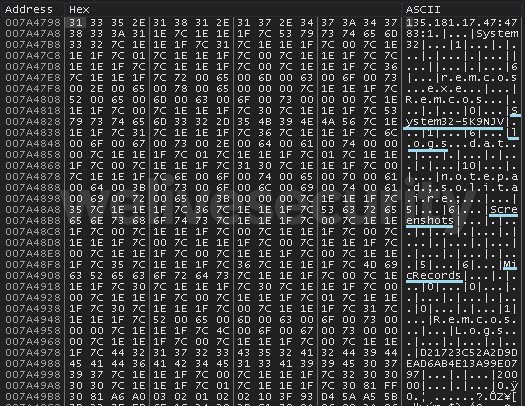

Entre los recursos descargados pertenecientes a Remcos, se encuentra el archivo de configuración del RAT en el cual, luego de ser desofuscado, se puede encontrar información valiosa para entender el comportamiento de la herramienta.

Imagen 5: Binario del archivo de configuración de Remcos, donde se indican algunas funcionalidades

Más particularmente, las distintas capacidades de este malware se centran en espiar al usuario. Estas funcionalidades serán utilizadas de acuerdo al interés y deseo del atacante, quien controla a la amenaza por medio de un servidor de comando y control (o C&C), cuya dirección IP se encuentra inyectada en los mismos archivos descargados.

Entre las funcionalidades más críticas que realiza el RAT Remcos en el equipo comprometido encontramos la obtención de credenciales de acceso de varios navegadores, como Internet Explorer, Firefox y Google Chrome; el registro de las pulsaciones de teclado del usuario (o keylogging), la captura de audio desde el micrófono de la víctima o la descarga de archivos adicionales de acuerdo al interés del atacante mediante enlaces. Además, tiene la capacidad de realizar acciones que pueden auxiliar a otros códigos maliciosos para su funcionamiento, como la eliminación de archivos o carpetas, o la modificación del fondo de pantalla del usuario.

Indicadores de compromiso (IoC)

| Hash | Detección |

| 035041983adcfb47bba63e81d2b98fa928fb7e022f51ed4a897366542d784e5b | A Variant Of MSIL/Injector.VQB |

Los archivos descargados posteriormente como parte de Remcos son detectados como Win32/Rescoms.B trojan.