También puedes abrir el chat de WhatsApp haciedo clic aquí.

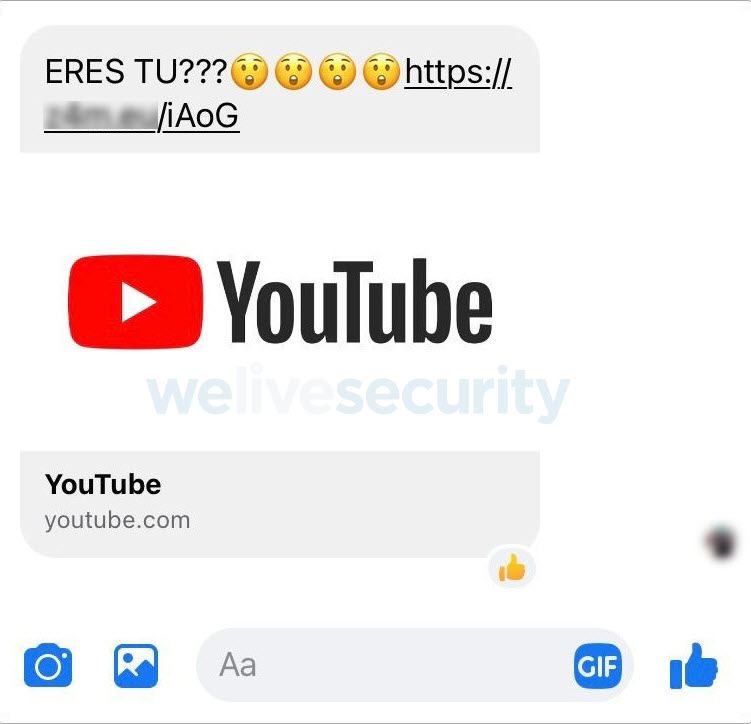

En los últimos días ha estado circulando una nueva campaña de phishing, principalmente en México, que apunta al robo de credenciales de acceso de usuarios de Facebook. El engaño se distribuye a través de mensajes que circulan en Messenger, la aplicación de mensajería de Facebook, con un texto y un enlace que alude a un video donde supuestamente aparece el destinatario.

La campaña maliciosa está diseñada para usuarios de dispositivos móviles, ya que cuenta con una cadena de validación para determinar si una potencial víctima accede al enlace desde un teléfono. De esta manera, si el usuario ingresa al enlace malicioso desde un equipo de escritorio, simplemente es direccionado a un video y evita la instancia del robo de información sensible.

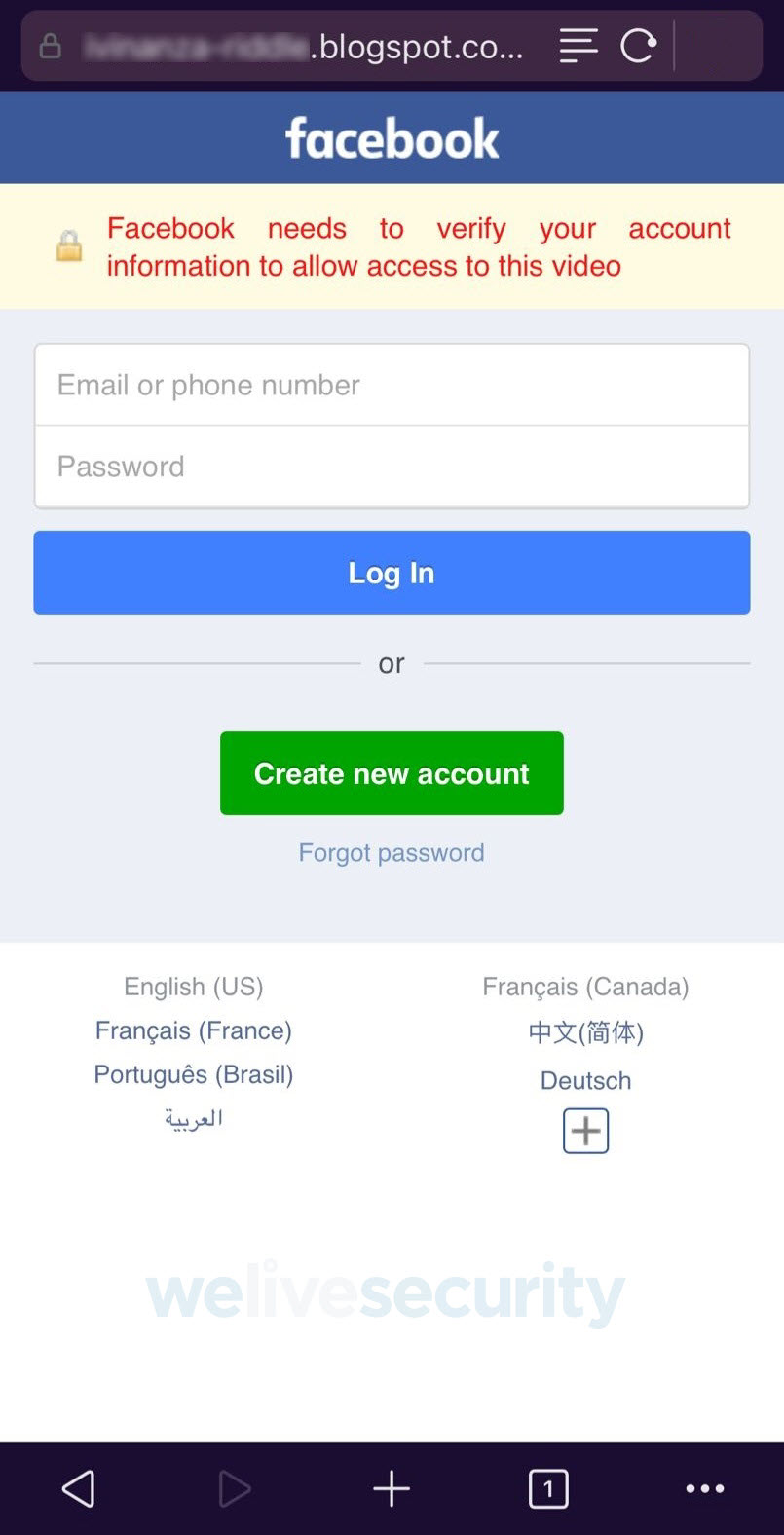

De lo contrario, si el usuario accede al enlace desde un smartphone es dirigido hacia un sitio de phishing que simula ser la página oficial de inicio de sesión de Facebook donde el usuario debe supuestamente iniciar sesión ingresando la dirección de correo y contraseña que utiliza para acceder a la red social.

El falso sitio de Facebook solicita primero “verificar la información de la cuenta” para poder visualizar el supuesto video. De esta manera concreta el robo de información. Como se muestra en la Imagen 2, la URL en la barra del navegador no se corresponde con la oficial de Facebook. Esto solo debería servir como señal suficiente para determinar que estamos ante un engaño y que no debemos ingresar nuestras claves de acceso.

Lecturas recomendadas:

Estafas más comunes en Facebook y cómo evitarlas

Cómo configurar la privacidad y seguridad en Facebook

Explotando recursos de desarrollo de Facebook

Desde el Laboratorio de Investigación de ESET analizamos el mecanismo de validación utilizado en una dirección URL de la campaña maliciosa y la manera en la que los perpetradores de esta campaña aprovechan de forma maliciosa los recursos de desarrollo de Facebook.

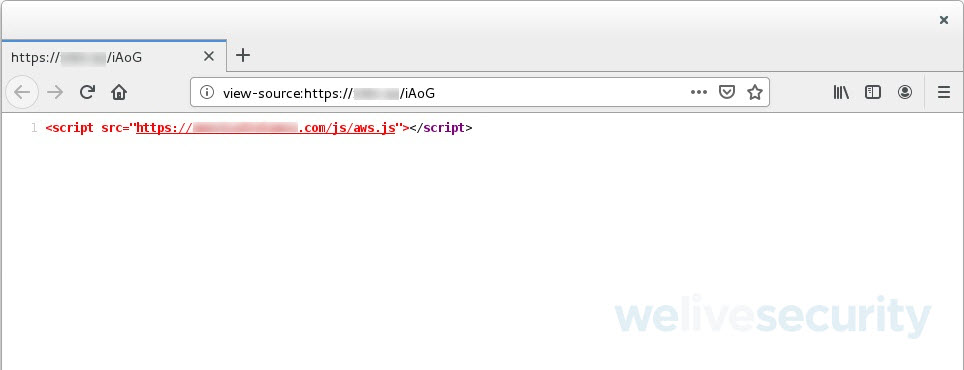

Luego de acceder al mensaje, que generalmente se recibe desde un contacto a través de Facebook Messenger, el usuario es dirigido a un sitio web aparentemente con contenido vacío, pero que en realidad aloja código HTML embebido.

Se trata de una línea de código que emplea la etiqueta script, normalmente utilizada para ejecutar archivos del lenguaje de programación JavaScript desde el lado del cliente. La instrucción apunta a un archivo alojado en otra dirección URL.

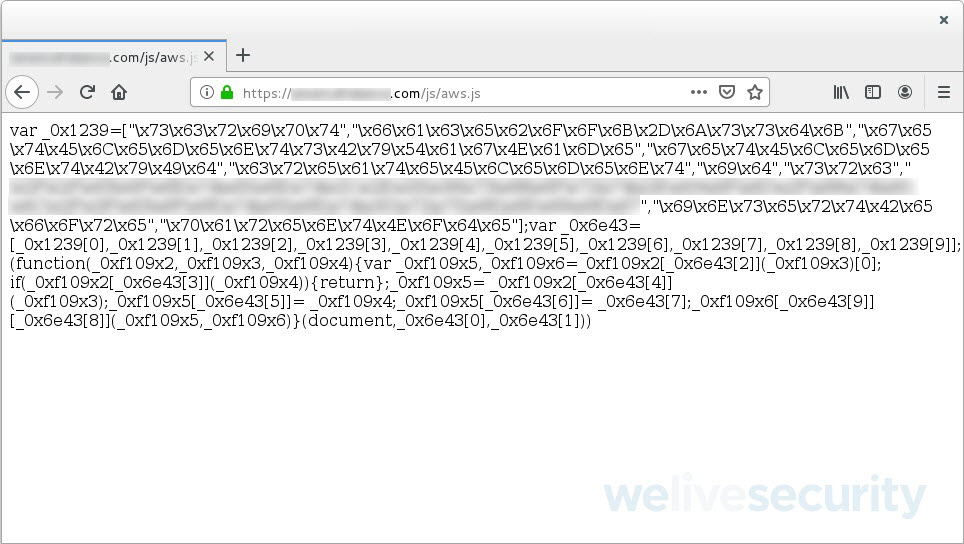

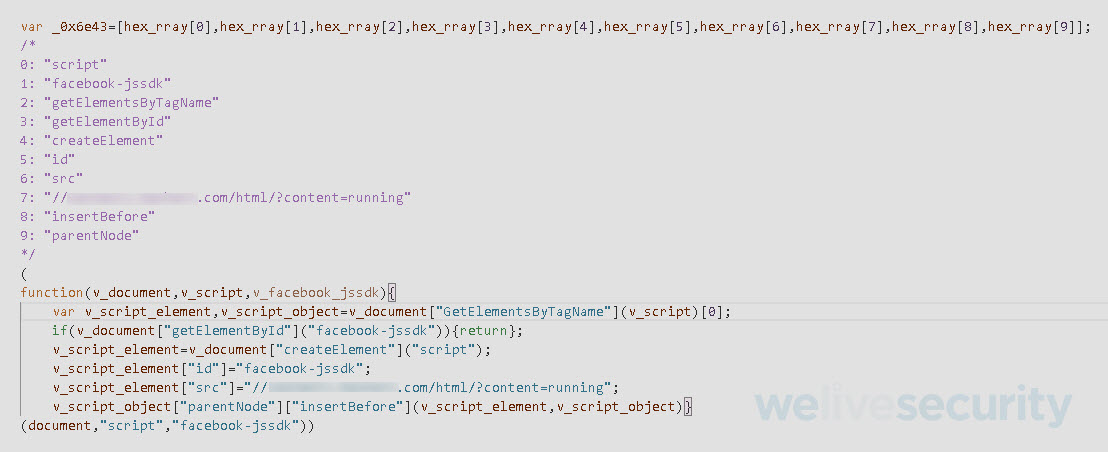

El script alojado en una segunda URL se encuentra ofuscado para intentar hacer confuso el código y difícil de interpretar, mismo que utiliza un arreglo de cadenas que se encuentran codificadas con el sistema de numeración hexadecimal.

Luego del proceso de desofuscación es posible conocer las cadenas de texto e instrucciones ejecutadas por el código de JavaScript. El código programado utiliza facebook-jssdk, el kit de desarrollo de Facebook para JavaScript, que permite acceder y trabajar con toda la API de Facebook y ofrece un conjunto de funciones que van desde tareas como agregar complementos hasta llevar a cabo la autenticación mediante Facebook. El código se encarga de cargar el SDK y crear una instancia que apunta a una tercera URL maliciosa.

Mediante el análisis del código es posible comprender la manera en la que opera esta campaña de phishing y la forma en la que son explotados de forma maliciosa los recursos de desarrollo para Facebook, lo que permite a los atacantes mostrar sitios cada vez más difíciles de identificar como maliciosos a simple vista.

Recomendaciones para evitar caer en el phishing en Facebook

Desde el Laboratorio de Investigación de ESET se recomienda hacer caso omiso a este tipo de mensajes que llegan a los chats, incluso si provienen de contactos conocidos, ya que en ocasiones los remitentes han sido engañados o sus dispositivos han sido comprometidos para propagar estas amenazas de forma automatizada.

Además, es importante notificar al propietario de la cuenta desde la cual se envía el mensaje para que sepa que están realizando esta actividad maliciosa suplantando su identidad y perfil, por lo que es conveniente que revise cualquier actividad inusual en su cuenta, como los inicios de sesión desde distintas ubicaciones o dispositivos, y cerrar las sesiones que no correspondan con las que el usuario realiza.

En caso de identificar la actividad no reconocida por el usuario, es conveniente actualizar de forma inmediata las contraseñas comprometidas y habilitar medidas de seguridad adicionales, como el doble factor de autenticación e instalar soluciones antimalware en los dispositivos.

Dadas las nuevas características utilizadas por los creadores de sitios de phishing, como el uso de certificados de seguridad, candados de seguridad y protocolos seguros, así como ataques homógrafos en direcciones web, resulta necesario revisar los certificados de seguridad para comprobar la legitimidad del sitio en cuestión.

Por último y no menos importante, es conveniente notificar a los usuarios que han sido afectados con este mensaje, para evitar que se conviertan en víctimas de las campañas de phishing que buscan obtener los accesos a las cuentas de redes sociales y otros servicios de Internet.