Pasaron ya cuatro años desde que hizo su aparición el infame ransomware WannaCry cuando un 12 de mayo, pero de 2017, ocurriría lo que más tarde se convertiría en un hito para la industria de la seguridad y sobre todo para el ransomware como amenaza. Ese día WannaCry comenzaba a propagarse de manera masiva a nivel global y se convertía en uno de los acontecimientos más importantes a nivel mundial. Desde entonces, la escena del ransomware ha cambiado mucho; sobre todo en 2020.

Por eso, como es importante no olvidar si queremos evitar que se repitan los mismos errores del pasado, en este artículo les proponemos dos cosas: analizar qué pasa con WannaCry cuatro años después y sobre todo en América Latina, donde según la telemetría de ESET continúa siendo al día de hoy la familia de Filecoder más detectada en los últimos meses, y hacer un breve repaso por cómo ha cambiado la escena del ransomware a nivel global y en la región.

Lectura recomendada: Ransomware: qué es y cómo funciona

Campañas dirigidas vs. campañas masivas

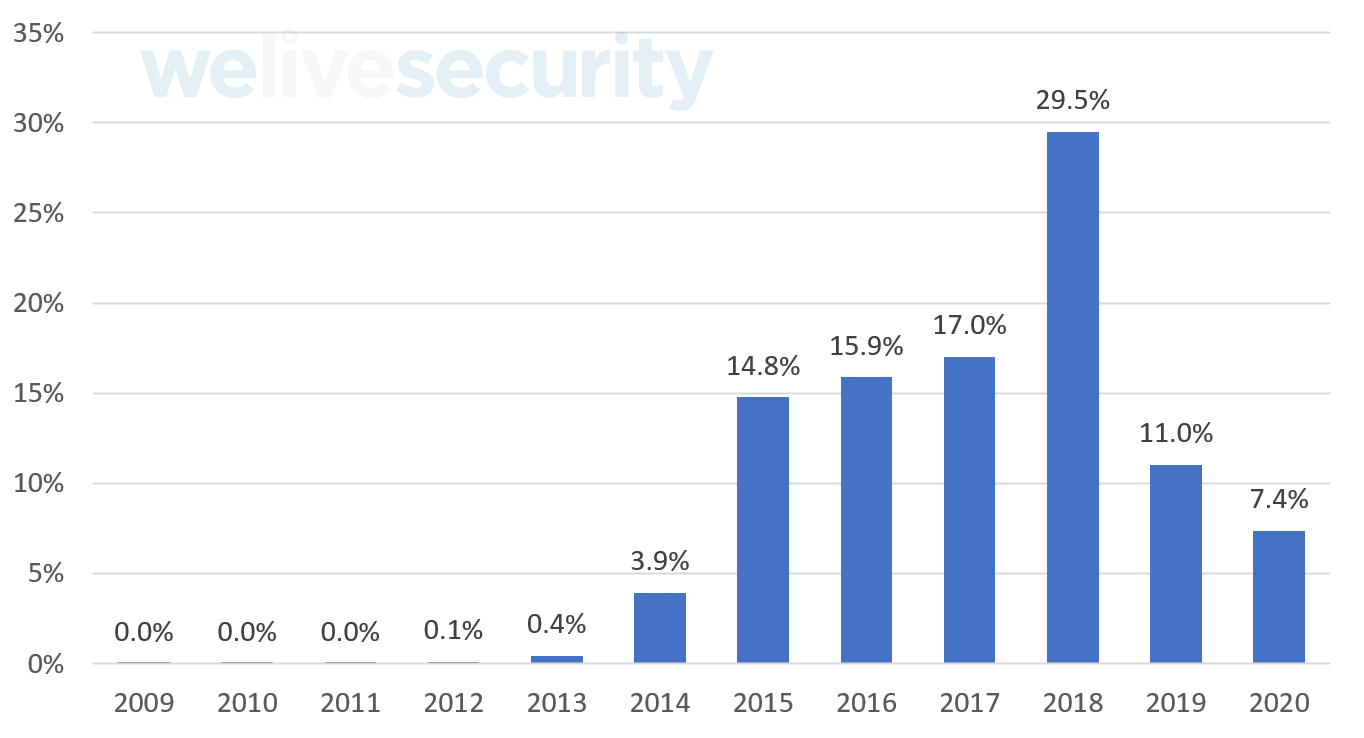

A nivel global, se mantiene una tendencia a la baja en la cantidad de detecciones de familias Filecoder, es decir, de ransomware basado en el cifrado de la información. De acuerdo con los datos de la telemetría de ESET, se redujeron en un 35% las campañas que buscan propagar ransomware de forma masiva entre el primer y último trimestre del 2020.

Tal como se muestra en el gráfico de la Imagen 1, desde 2019 se mantiene la tendencia a la baja en los ataques de ransomware de difusión masiva; es decir, que se distribuyen de manera aleatoria y automática, como fue el caso de WannaCry.

Esta baja probablemente se deba a un cambio de enfoque de los operadores detrás de los grupos de ransomware que encontraron un negocio más rentable en los ataques dirigidos, conocidos en inglés como ransomware operados por humanos o “human-operated ransomware”. En los ataques dirigidos a blancos específicos y previamente analizados los cibercriminales encontraron una manera más efectiva de ganar dinero al aumentar las posibilidades de que las víctimas paguen el rescate demandado y por mayores sumas de dinero. Además, los atacantes han combinado este enfoque con otras medidas coercitivas para presionar a las víctimas. Este enfoque despertó el interés de muchos cibercriminales y provocó un crecimiento del modelo Ransomware-as-a-Service (RaaS), en el cual los desarrolladores del malware abren las puertas a otros criminales para que participen como socios en la distribución de la amenaza a cambio de un porcentaje de las ganancias.

De hecho, a lo largo de 2020 y también en lo que va de 2021 seguimos observando ataques de ransomware de varios grupos que operan bajo el modelo de RaaS que tienen como víctimas a grandes compañías y demandando rescates cada vez más elevados —en 2020 se registró un incremento de más del 300% en las ganancias que obtuvieron las bandas de ransomware a partir del pago de los rescates—, haciendo del ransomware un negocio bastante lucrativo y con consecuencias graves no solo para las empresas, sino para la sociedad, como fue el caso del reciente ataque del ransomware DarkSide a la compañía de oleoducto más importante de Estados Unidos que afectó el suministro de combustible en gran parte del país.

Lectura recomendada: Los grupos de ransomware con mayor actividad en 2020

Nuevas estrategias coercitivas que han ido añadiendo los operadores de ransomware

Además del cifrado de la información en los equipos comprometidos para demandar dinero a cambio de recuperar la información, que es por cierto la principal característica de los Filecoder, varios grupos que operan con este tipo de ransomware han sumado nuevas estrategias a su esquema de ataques para aumentar la posibilidad de monetizar los ciberataques.

Por ejemplo, la técnica conocida como “doxing”, que involucra el robo de información y la posterior extorsión bajo la amenaza de hacer públicos los datos sensibles exfiltrados, es una tendencia que comenzó a observarse a fines de 2019 y se consolidó en 2020 con varios grupos de ransomware adoptandola en caso de que no se pague el secuestro por la información cifrada.

Además, se han agregado otras tácticas extorsivas, como el denominado “print bombing”, que consiste en utilizar las impresoras disponibles en la red de las víctimas para imprimir el mensaje de los atacantes con el monto que demandan para el rescate.

Otro mecanismo para ejercer presión sobre las víctimas que implementan algunas de estas bandas de ciberdelincuentes son las llamadas en frío o “cold calls” al personal de las organizaciones afectadas para negociar y amenazarlas con los daños que puede causar la filtración de la información robada; sobre todo en los casos en los que las víctimas buscan evitar el pago del rescate y optan restaurar los sistemas a partir de los respaldos.

Por si fuera poco, otra de las medidas para ejercer presión que algunos grupos han incorporado son los ataques DDoS sobre los sitios Web de las organizaciones afectadas.

Lectura recomendada: Crecen las víctimas del ransomware Avaddon en América Latina

A nivel global los ataques masivos caen, pero en América Latina crecen

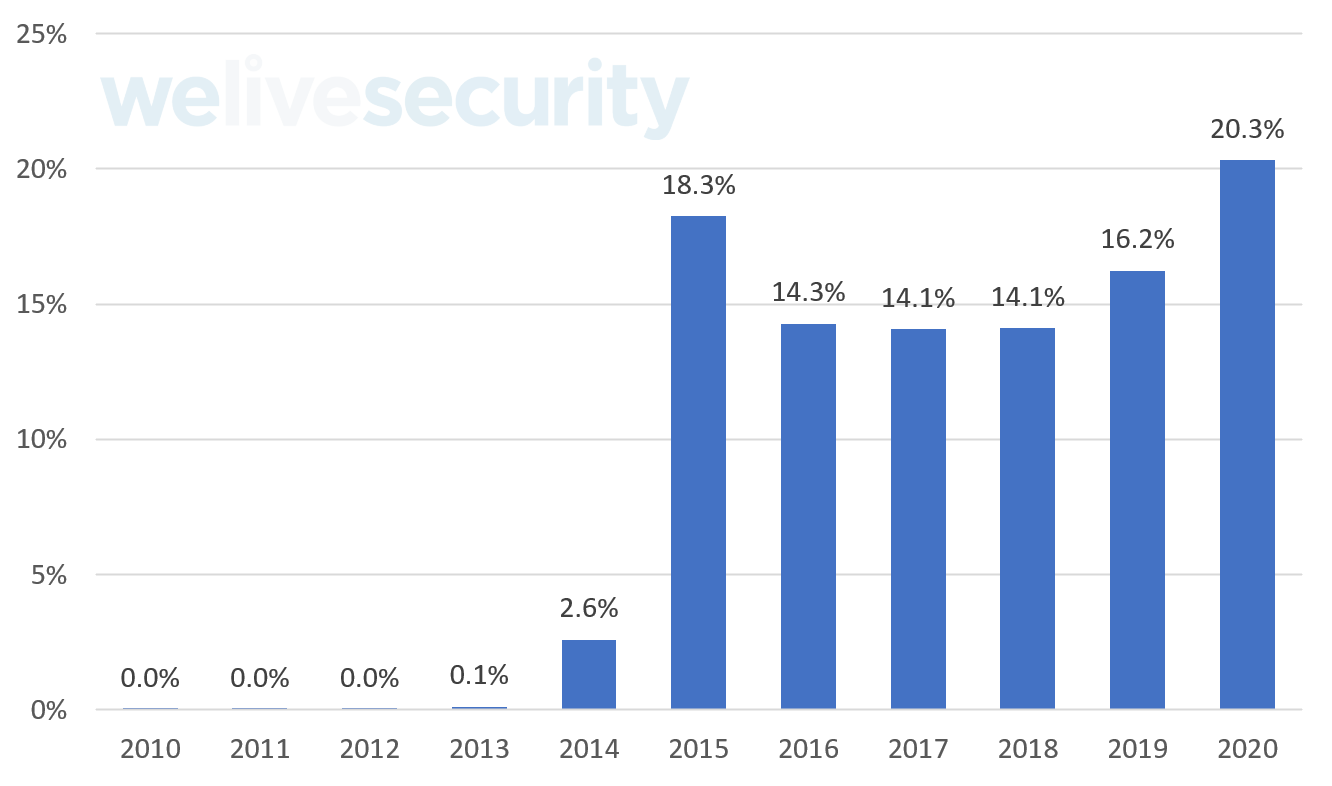

Si bien como dijimos antes los ataques masivos de ransomware a nivel global tienden a la baja desde 2018, en Latinoamérica esta tendencia no se cumple. De acuerdo a los datos de la telemetría de ESET 2020 fue el año con el mayor porcentaje de detecciones de ransomware en la región, sobrepasando incluso los registros de 2015, año en el que aparecieron las primeras familias de ransomware apuntado a usuarios hispanoparlantes, tal es el caso de CTB-Locker.

En otras palabras, la región se ha visto envuelta en campañas tanto de propagación masiva como de ataques dirigidos, en donde una de las etapas finales consiste justamente en la ejecución de alguna familia de ransomware, como Maze, Revil/Sodinokibi, DopplePaymer, NetWalker o Egregor, por mencionar algunas de las familias que han ocupado los titulares en los medios de comunicación en la región en el último año.

Aunque algunas familias de ransomware no aparecen con un alto porcentaje de detecciones, esto no quiere decir que no han provocado importantes daños. Esta baja cantidad de detecciones tiene más que ver con la menor cantidad de ataques (aunque dirigidos) y también al hecho de que los mecanismos de propagación para los ataques dirigidos son muy diversos.

Por qué cuatro años después de su primera aparición WannaCry sigue siendo el ransomware más detectado en Latinoamérica

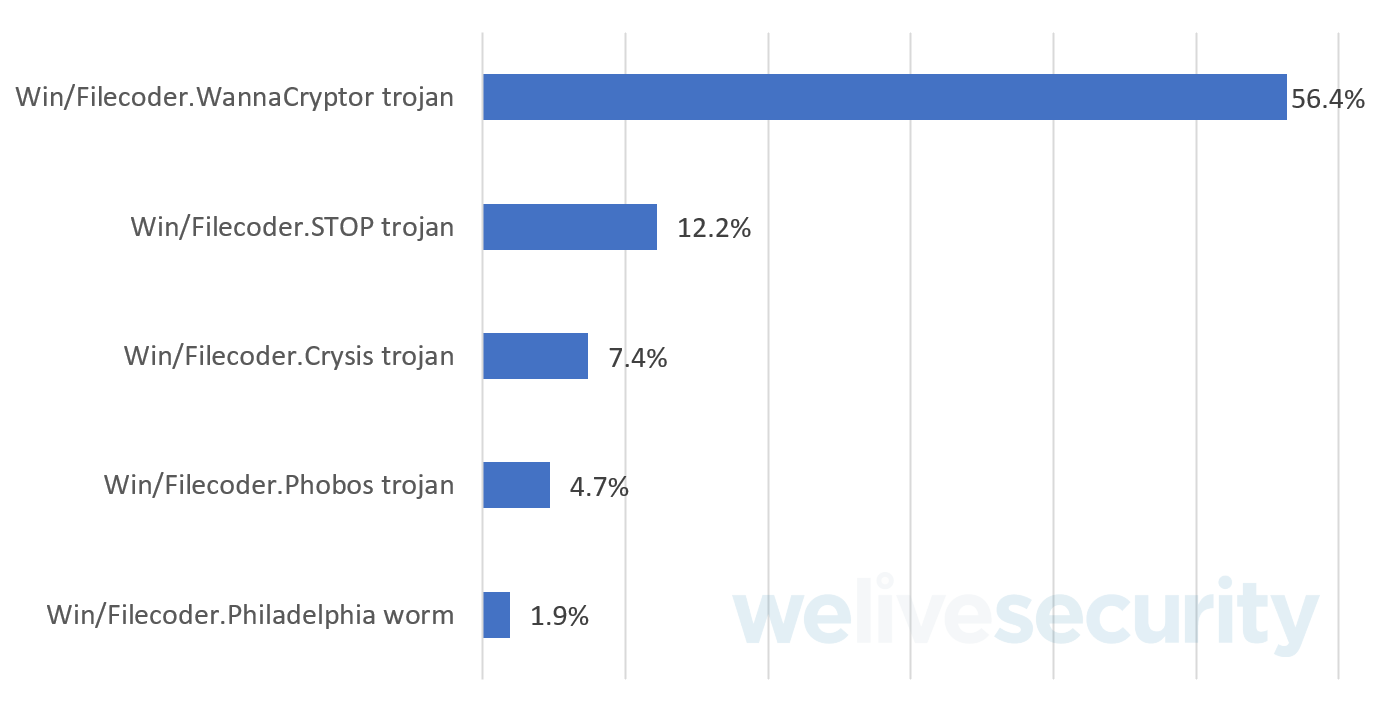

El comportamiento de las detecciones en la región latinoamericana está determinado en gran medida por WannaCryptor. A lo largo de 2020, WannaCry (56,4%) fue la familia con mayor porcentaje de detección en Latinoamérica, seguida de STOP (12,2%), Crysis (7,4%), Phobos (4,7%) y Philadelphia (1,9%).

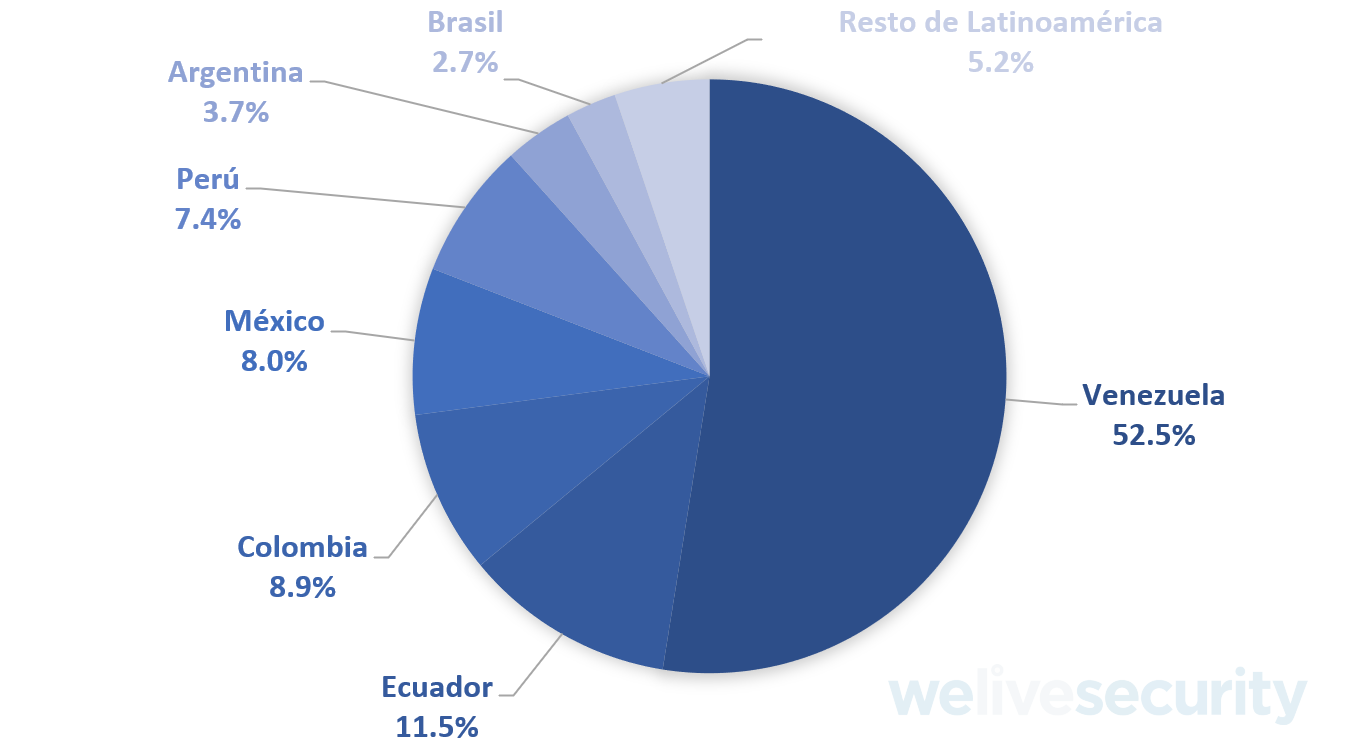

En este contexto, los países más afectados por esta familia de ransomware de distribución masiva fueron Venezuela (52,5%), seguido de Ecuador (11,5%), Colombia (8,9%), México (8,0%) y Perú (7,4%).

Las detecciones están vinculadas con hashes conocidos que continúan propagándose en redes con sistemas desactualizados que siguen sin haber instalado el parche que se lanzó cuatro años atrás, y con el uso de las técnicas de propagación relacionadas con el ransomworm, la principal característica de WannaCry y que hace que se propague dentro de la red masivamente.

Ciberseguridad, una tarea permanente y trascendental

Han pasado cuatro años de la irrupción de WannaCry en el mundo y todos sabemos cuáles fueron las consecuencias. Sin embargo, a pesar del tiempo transcurrido continuamos observamos el impacto y propagación de este tipo de amenazas, que siguen encontrando las condiciones propicias para ser efectivos, probablemente en mercados menos desarrollados.

Además de este panorama que se presenta en la región hemos observado la vigencia, evolución y continua reinvención del ransomware como amenaza. Estos cambios bien podrían justificar una modificación en la definición del concepto de ransomware, sobre todo las nuevas y más populares familias de ransomware que suelen estar asociadas a los ataques dirigidos, ya que en algunos casos estos códigos maliciosos operan como amenazas persistentes avanzadas.

Por ello, resulta cada vez más necesario que las medidas y soluciones de seguridad mejoren y evolucionen constantemente igual o con mayor rapidez que las amenazas y, tal como ocurrió en mayo de 2017 donde todo el mundo habló de la importancia y necesidad de la ciberseguridad, que el trabajo de educación y concientización sea permanente desde todas las trincheras.

Quizas te interese:

Ataques de ransomware y su vínculo con el teletrabajo

Organismos gubernamentales: un blanco frecuente de ataques de ransomware