Las contraseñas son la llave a nuestra información digital. Por eso, durante años hablamos de la importancia de protegerlas, te explicamos dónde almacenarlas y compartimos buenas prácticas para que crees contraseñas fuertes y seguras, evitando cometer alguno de los errores más comunes que puedan comprometerla.

Sin embargo, por más cuidado que tengas, nada evitará que tus contraseñas puedan ser expuestas en una filtración de información. Lamentablemente, este tipo de acontecimientos es cada vez más frecuente. Tan solo en lo que va del año se han filtrado más de 1000 millones de cuentas provenientes de diferentes incidentes de seguridad, entre los que se destaca la reciente publicación de datos de 533 millones de usuarios de Facebook.

Si quieres saber si tus datos han sido filtrados en alguna de estas brechas, puedes consultar el sitio Have I Been Pwned, ingresando tu dirección de correo electrónico o número de teléfono. En el —probable— caso de que tus datos se hayan filtrado obtendrás una lista con el detalle de los incidentes y qué información personal ha sido comprometida en cada caso. Si tu contraseña se encuentra en la lista, debes cambiarla inmediatamente tanto en el servicio comprometido como en cualquier otro servicio donde hayas utilizado la misma clave.

Quizás te interese:

- Qué es un ataque de password spraying: pocas contraseñas para muchos usuarios

- Qué es un ataque de fuerza bruta y cómo funciona

Entonces, si las contraseñas son tan vulnerables y fáciles de obtener, ¿por qué siguen siendo la principal -y muchas veces única- llave a nuestra información? Queda claro que hoy en día no basta con una clave, por más fuerte que esta sea, para proteger el acceso digital. Necesitamos reforzar esa llave con algún otro método de autenticación y es aquí donde aparece la autenticación en dos pasos, también conocida como verificación en dos pasos, doble factor de autenticación o autenticación multifactor.

¿En qué consiste la verificación o autenticación en dos pasos?

La contraseña no es la única forma de autenticarse frente a un sistema. De hecho, existen tres formas diferentes en que podemos hacerlo:

- A través de algo que solo nosotros sabemos, como la clásica contraseña, una palabra o pregunta secreta, etc.

- A través de algo que tenemos, como una tarjeta física, un certificado digital en un pen drive, un token físico o digital, nuestro smartphone, etc.

- A través de algo que somos, es decir, a través de nuestros datos biométricos como la huella digital, el iris, el reconocimiento facial, etc.

En el proceso de autenticación tradicional utilizamos solo una de estas tres formas, generalmente la contraseña. La verificación en dos pasos —o multifactor— propone combinar dos métodos de autenticación de forma tal que, si uno es comprometido, se debe tener o conocer el otro para lograr el acceso a la información.

Si bien esto parece complejo, lo cierto es que probablemente hace tiempo que ya vienes utilizando este sistema de múltiple autenticación sin darte cuenta. El ejemplo clásico es al utilizar los cajeros automáticos (ATM) para retirar dinero, ya que para esto necesitas tu tarjeta de débito (algo que tienes) y tu clave de cajero (algo que sabes).

¿Cómo funciona la autenticación en dos pasos en la mayoría de los servicios online?

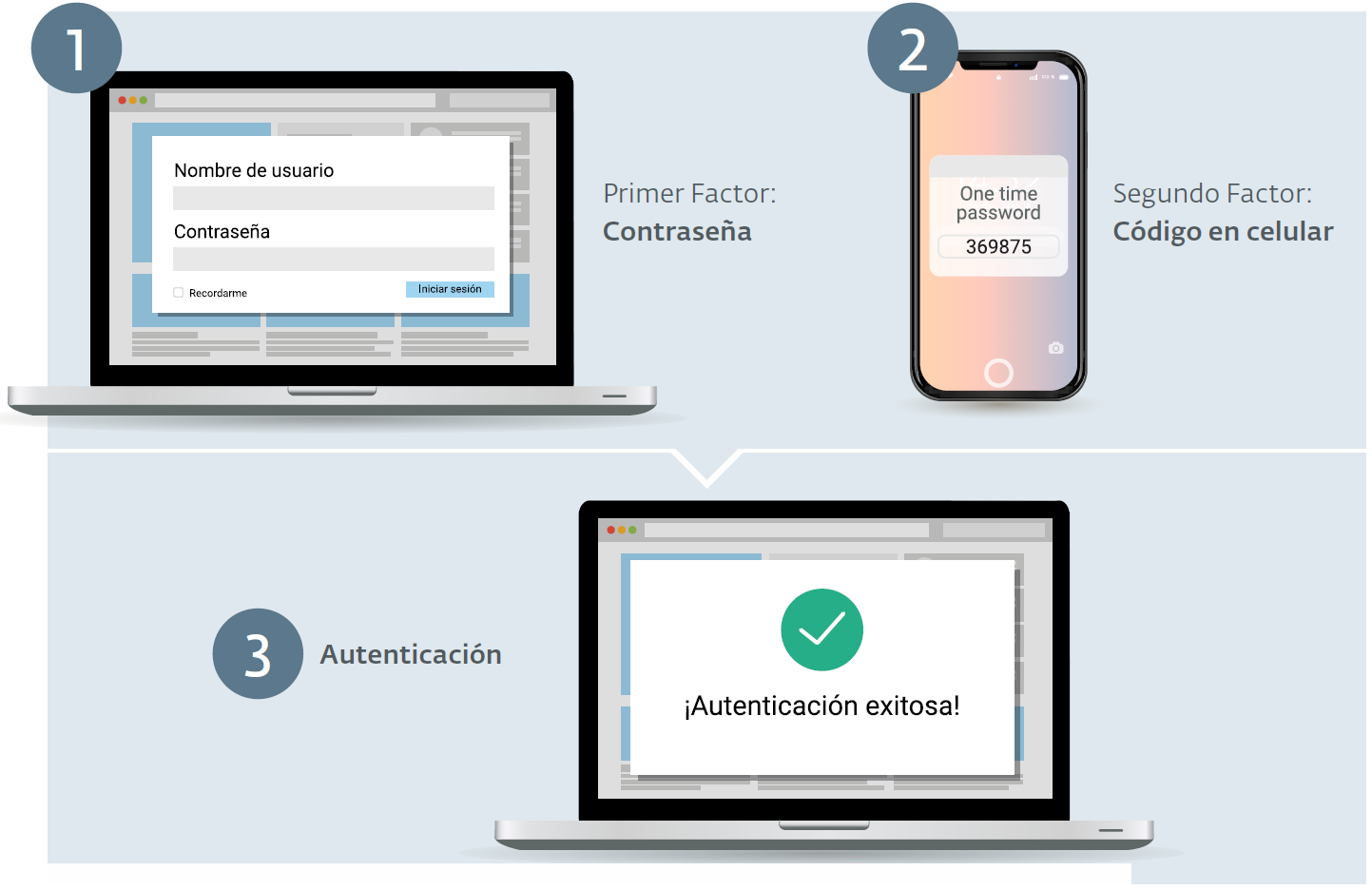

La gran mayoría de los sistemas actuales aplican este mismo principio para brindarle una capa extra de protección a las cuentas de sus usuarios, combinando la contraseña (algo que sabes) con un token digital o código de acceso temporal que recibes o generas en tu teléfono (algo que tienes). Es decir que, tras introducir nuestra contraseña habitual, se nos pedirá un código que recibiremos por SMS o a través de una app en el smartphone. De esta forma, si un atacante obtuviese tu contraseña -ya sea porque has sido víctima de un engaño o bien porque se ha filtrado en una brecha- no podrá finalizar la autenticación si no tiene acceso a tu teléfono donde recibir el código temporal.

Imagen 1. Esquema ilustra el mecanismo de la verificación en dos pasos. En este caso un código (segundo factor) llega a nuestro teléfono y luego debemos ingresarlo en el equipo desde el cual intentamos acceder a la cuenta o servicio.

Dependiendo del sistema o servicio donde configuremos la autenticación en dos pasos, variará la forma en que debemos utilizar nuestro smartphone para generar el código de acceso. La mayoría de los servicios piden simplemente ingresar el número de teléfono en el cual se va a recibir un SMS para confirmar la configuración y luego cada vez que se inicie sesión. Otra opción es asociar la cuenta con una app de autenticación, como Google Authenticator, Authy o ESET Secure Authentication. Estas aplicaciones se vinculan con el servicio a autenticar y funcionan como tokens digitales generando códigos aleatorios cada 1 minuto. Este tipo de aplicaciones son muy similares a los tokens utilizados por las apps bancarias y resultan muy cómodas, ya que no dependen de la línea telefónica para recibir el SMS.

Por último, en algunos casos no se utiliza un código de acceso, sino que el usuario recibe un mensaje con una solicitud de autorización en su teléfono, la cual debe aceptar colocando además su huella digital. En este caso, se aprovecha también el lector de huella de los teléfonos actuales para utilizar las 3 formas de autenticación, ya que además de la contraseña y el teléfono el usuario debe verificar su huella.

Es importante aclarar que, si bien agregar un paso más a la autenticación pareciera tedioso, la mayoría de los sistemas permiten guardar un dispositivo ya autenticado como ‘seguro’. De esta forma, en ese dispositivo seguro no nos pedirá el código de verificación de dos pasos cada vez que iniciamos sesión. Por supuesto que esta opción solo debemos marcarla en aquellos dispositivos que sean de uso exclusivo propio, que no sean compartidos y que estén debidamente protegidos.

¿Cómo puedo configurar la verificación en dos pasos en mi cuenta?

Ahora que ya sabes cómo funciona la verificación en dos pasos, es hora de configurarla en todos tus servicios online. Recuerda que cada servicio puede implementar este sistema con ligeras variantes, pero el concepto será siempre el mismo: tras introducir tu contraseña habitual, se te solicitará ingresar un código que generará o recibirás en tu teléfono.

Antes de comenzar te sugerimos que elijas si quieres recibir este código por SMS o si prefieres utilizar una app de autenticación como las mencionadas anteriormente. En caso de que elijas esta última opción deberás tenerla descargada en tu teléfono.

A continuación, te dejamos una lista con el paso a paso de cómo configurar la autenticación en dos pasos para algunos de los servicios más populares:

- Microsoft (Live, Outlook, Hotmail, etc.)

Los servicios de mensajería también pueden configurarse con la verificación en dos pasos. En el caso de WhatsApp, por ejemplo, dado que el registro se hace por SMS, la doble autenticación se logra ingresando una clave como se explica acá:

Incluso muchos herramientas para realizar videoconferencias o juegos online incluyen actualmente la verificación de dos pasos, como es el caso de Zoom o Fortnite. Como puedes ver, la lista es realmente extensa y basta con investigar la configuración de seguridad de la aplicación o servicio que utilices para encontrar la verificación de dos pasos.

La realidad es que reportes de compañías como Google o Microsoft ya han demostrado que la autenticación en dos pasos es la manera más efectiva para evitar el secuestro de nuestras cuentas; sin embargo, muchos usuarios —e incluso empresas— no lo implementan por desconocimiento o falta de conciencia sobre los riesgos a los que están expuestos. Por lo tanto, si bien activar este mecanismo de seguridad es opcional, deberías considerar activarlo siempre para estar más protegidos y de esta manera no depender solamente de una contraseña.