Email spoofing es una técnica que utilizan los atacantes para ocultar la verdadera dirección del remitente en un correo malicioso y sustituirla por una legítima suplantando la identidad de una empresa o un usuario al utilizar un dominio auténtico. Los atacantes suelen utilizar esta técnica en campañas de phishing o spam maliciosas para mejorar su eficacia al evadir controles antispam y hacer que los correos tengan una apariencia más creible.

Pero para comprender cómo funciona el email spoofing es importante dar un paso hacia atrás para entender los mecanismos involucrados en las comunicaciones.

Comunicaciones en el envío de correos electrónicos

Los sistemas que gestionan el envio y recepción de correos utilizan tres protocolos principales: en el envío se utiliza el protocolo SMTP (Simple Mail Transfer Protocol), y para la recepción se implementan los protocolos IMAP o POP, dependiendo del servidor que se use.

El protocolo SMTP se basa en transacciones entre remitente y receptor, emitiendo secuencias de comandos y suministrando los datos necesarios ordenados mediante un protocolo de control de transmisión de conexión (TCP). Una de estas transacciones cuenta con tres secuencias de comando/respuesta: La dirección de retorno o emisor (MAIL), la dirección del destinatario (RCPT) y el contenido del mensaje (DATA).

Estos datos generalmente son completados de manera automática por el servidor de nuestro proveedor de correo, en donde todos los usuarios cuentan con autenticación previa, con lo cual el protocolo no exige ningún tipo de verificación de identidad en su uso. Si bien hay algunos proveedores de correo como Gmail u Outlook que no permiten suplantar la identidad de correos dentro de su dominio, la mayoría de direcciones existentes pueden llegar a ser víctimas de este ataque.

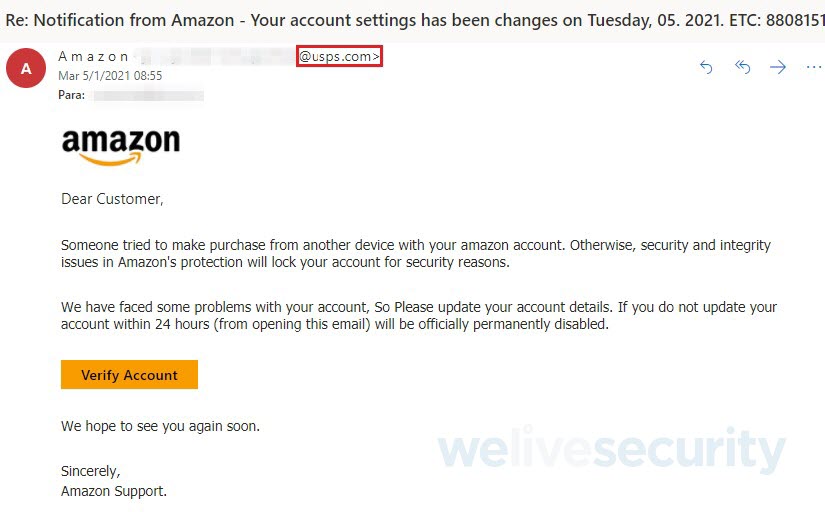

Imagen 1. Spoofing de correo en el cual se utiliza un dominio que suplanta la identidad de un servicio real, como es usps.com.

Tipos de ataques más frecuentes que utilizan email spoofing

Los ataques de ingenería social funcionan si se consigue transmitirle confianza al receptor para que no sospeche del ataque, con lo cual emular ser una organización o individuo que se relacione con la víctima suplantando la identidad del correo (algún servicio que utilice, posibles contactos comunes de una víctima anterior, entre otros) hace que sea más dificil detectar el engaño. Por otro lado, personificando una compañía con su dominio real, se evita levantar sospechas de spam o phishing en los servidores de correo electrónico.

A continuación, analizamos los ataques y amenazas que con mayor frecuencia se distribuyen o utilizan el email spoofing.

Ransomware y botnets

Estos ataque volvieron a ganar menciones en el pasado 2020, año en el cual se registró una gran actividad de botnets y en el que los ataques de ransomware fueron protagonistas afectando a varios rubros, entre ellos el de la salud. Estos ataques buscan que la víctima descargue y ejecute un archivo que infectará su equipo, bien para cifrar una parte o toda la información que contiene y pedir un rescate monetario para la supuesta liberación de los archivos, o bien convertir al equipo en “zombie”, pudiendo ser controlado por el equipo maestro de la red para enviar spam, alojar malware, entre otras cosas más.

El archivo malicioso puede llegar como adjunto o estar alojado en un sitio cuyo enlace se incluye en el correo electrónico, disfrazado de un archivo inofensivo como un recibo electrónico en formato PDF o Excel, un archivo comprimido o una instalación genuina de un programa.

En el caso del ransomware, además del pago del rescate utilizando varios métodos extorsivos como ataques de DDoS o la filtración de información robada -tendencia reciente pero que llegó para quedarse-, los atacantes también pueden llegar a monetizar el incidente vendiendo los datos robados en mercados negros.

Phishing

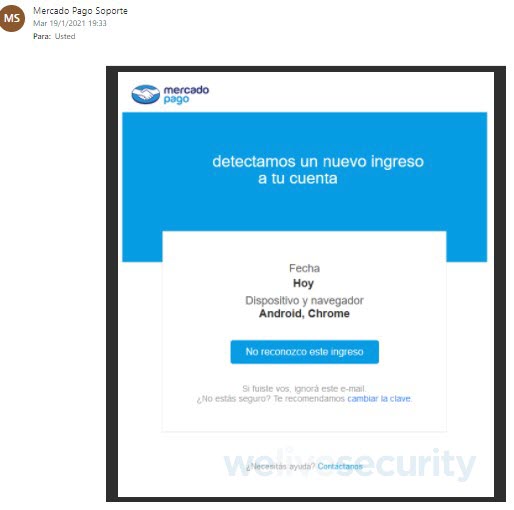

De manera similar al ransomware, en este tipo de ataque se busca convencer a la víctima suplantando la identidad de una compañía, por ejemplo, para que ingrese a un enlace adjunto que buscará robarle información. Usualmente, los atacantes suplantan la identidad de reconocidas compañías o bancos que ofrecen servicios en línea, alegando algún inconveniente o movimiento sospechoso en una cuenta a nombre de la víctima, para luego indicarle que acceda a un sitio que simula ser el oficial de la compañía y que inicie sesión. De esta manera, la víctima entrega sus credenciales y el atacante obtiene el acceso a la cuenta.

Imagen 3. Notificación que llegó a un usuario de MercadoPago indicando que alguien comprometió su cuenta

Además de los riesgos de las credenciales vulneradas, los atacantes recolectan y venden listas con direcciones de correos electrónicos de usuarios que cayeron en alguna campaña de phishing para continuar con el envío de estos correos maliciosos, ya que se considera una dirección de correo susceptible a engaños.

Spam

La distribución de publicidad no deseada o contenido malicioso mediante envíos masivos constituyen un ataque que tiene tantos años de antigüedad como la propia Internet. Sin embargo, los mecanismos de ataque van evolucionando y los cibercriminales se adaptan y combinan el spam con distintas oportunidades, como fueron las campaña masivas a nivel global de correos que incluían una antigua contraseña en el asunto.

Estos nuevos métodos de spam combinados con una buena ingeniería social o los métodos utilizados por el phishing pueden verse en distintos formatos. Podemos ver campañas que buscan desplegar publicidad no deseada que aparentan venir de compañías reconocidas (o incluso de algún contacto), hasta campañas de extorsión en la cual envían un correo desde la propia cuenta de la víctima haciendo creer que tienen acceso a la cuenta de correo y solicitan dinero a cambio de no divulgar información privada.

Una vez más remarcamos la importancia de mantenerse actualizado acerca de las tendencias en el campo de la ciberseguridad y particularmente en lo que refiere a los ataques de ingeniería social: Este tipo de ataque nos demuestra, por ejemplo, que la regla de “Si el correo proviene de una dirección segura, es seguro” ya no es tan cierta. Si bien no existe forma de evitar que nos suplanten a nosotros, alguna compañía o a algún conocido, podemos tomar ciertos recaudos para detectar un ataque como los mencionados. En primer lugar, descartar cualquier publicidad no deseada o correos con archivos adjuntos que no hayamos solicitado. Además, en el caso de recibir un correo advirtiendo de algún error con nuestra cuenta, es recomendable no hacer clic en enlaces incluidos en el mismo correo, sino ingresar al servicio o sitio desde la barra del navegador.