Los ciberdelincuentes están intentando aprovechar la popularidad de Clubhouse para distribuir un malware que tiene como objetivo robar la información de inicio de sesión de los usuarios para una variedad de servicios en línea, según descubrió el investigador de malware de ESET Lukas Stefanko.

Simulando ser la versión para Android (aún inexistente) de Clubhouse, la app de contenidos en formato audio a la que solo se accede por invitación, el paquete malicioso es distribuido desde un sitio web que tiene la apariencia del sitio legítimo de Clubhouse. El troyano, apodado "BlackRock" por ThreatFabric y detectado por los productos de ESET como Android/TrojanDropper.Agent.HLR, tiene la capacidad de robar los datos de inicio de sesión de las víctimas para no menos de 458 servicios en línea.

Lectura relacionada: Qué es un troyano en informática

La lista de servicios para los cuales puede robar las credenciales de acceso incluye aplicaciones de exchange de criptomonedas, apps financieras y para realizar compras, así como de redes sociales y plataformas de mensajería. Para empezar, servicios como Twitter, WhatsApp, Facebook, Amazon, Netflix, Outlook, eBay, Coinbase, Plus500, Cash App, BBVA y Lloyds Bank están presentes en la lista.

“El sitio web parece el auténtico. Para ser franco, es una copia bien lograda del sitio web legítimo de Clubhouse. Sin embargo, una vez que el usuario hace clic en 'Obtenerla en Google Play', la aplicación se descargará automáticamente en el dispositivo del usuario. Tengamos presente que los sitios web legítimos siempre redirigen al usuario a Google Play en lugar de descargar directamente el Android Package Kit (APK)”, dijo Stefanko.

Incluso antes de presionar el botón podemos encontrar algunos indicios de que algo anda mal, como es que la conexión no se realiza de manera segura (HTTP en lugar de HTTPS) o que el sitio utiliza el dominio de nivel superior ".mobi" (TLD), en lugar de ".com". tal como utiliza la aplicación legítima (consulte la Figura 1). Otra señal de advertencia es que, aunque Clubhouse está planeando lanzar pronto la versión para Android de su aplicación, la plataforma sigue estando disponible solo para iPhones.

Figura 1. Observe la diferencia en la URL del sitio web fraudulento (izquierda) y la del sitio legítimo (derecha).

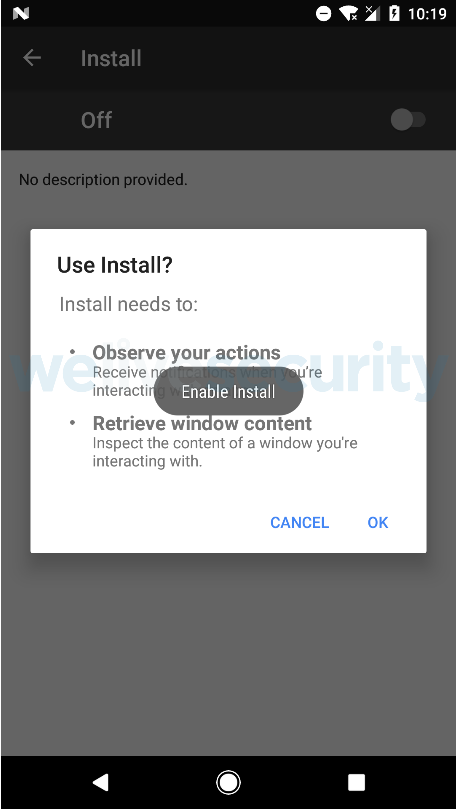

Una vez que la víctima cae en la trampa y descarga e instala BlackRock, el troyano intenta robar sus credenciales mediante un ataque de superposición, conocido en inglés como overlay attack. En otras palabras, cada vez que un usuario inicia en su teléfono una aplicación de un servicio que esté en la lista, el malware creará una pantalla que se superpondrá a la de la app original y solicitará al usuario que inicie sesión. Pero en lugar de iniciar sesión en el servicio, el usuario habrá entregado sin darse cuenta sus credenciales a los ciberdelincuentes.

Utilizar el doble factor de autenticación (2FA) mediante SMS para evitar que alguien logre acceder a nuestras cuentas no necesariamente ayudaría en este caso, ya que el malware también puede interceptar mensajes de texto. La aplicación maliciosa también le pide a la víctima que habilite los servicios de accesibilidad, permitiendo efectivamente que los delincuentes tomen el control del dispositivo.

Hay otras formas de detectar que se trata de un engaño más allá de lo que señalamos en la Figura 1. Stefanko señala que el hecho de que el nombre de la aplicación descargada sea "Install" en lugar de "Clubhouse" debería funcionar como una señal de alerta instantánea. "Si bien esto demuestra que el creador de malware probablemente fue un tanto perezoso a la hora de camuflar correctamente la aplicación que se descarga, también podría significar que es posible descubrir copias aún más sofisticados en el futuro", advirtió.

Figura 2. Proceso de instalación

Esta es quizás también una buena oportunidad para repasar las mejores prácticas de seguridad en dispositivos móviles:

- Utilice solo las tiendas oficiales para descargar aplicaciones en sus dispositivos.

- Tenga cuidado con los tipos de permisos que otorga a las aplicaciones.

- Mantenga su dispositivo actualizado, de ser posible configurarlo para instalar actualizaciones de manera automática.

- Si es posible, utilice tokens de contraseñas de un solo uso (OTP) basados en hardware o software en lugar de SMS.

- Antes de descargar una aplicación, investigue un poco sobre el desarrollador y las calificaciones y reseñas que han puesto otros usuarios de la aplicación.

- Utilice una solución de seguridad móvil de confianza.