Artículo actualizado el 14 de junio de 2021 tras el cierre de Avaddon.

El ransomware Avaddon cerró sus operaciones el 11 de junio y compartió las claves de descifrado para que las víctimas que no pagaron puedan recuperar sus archivos del cifrado de manera gratuita. El grupo detrás de Avaddon envió las claves al portal BleepingComputer, el cual a su vez compartió las claves con investigadores de seguridad de Emsisoft y Coverware que confirmaron su legitimidad y crearon un descifrador que está disponible para su descarga aquí. En total, los atacantes enviaron 2.934 claves de descifrado. Cada una de estas claves corresponde a una víctima en particular.

Artículo actualizado el 31 de mayo.

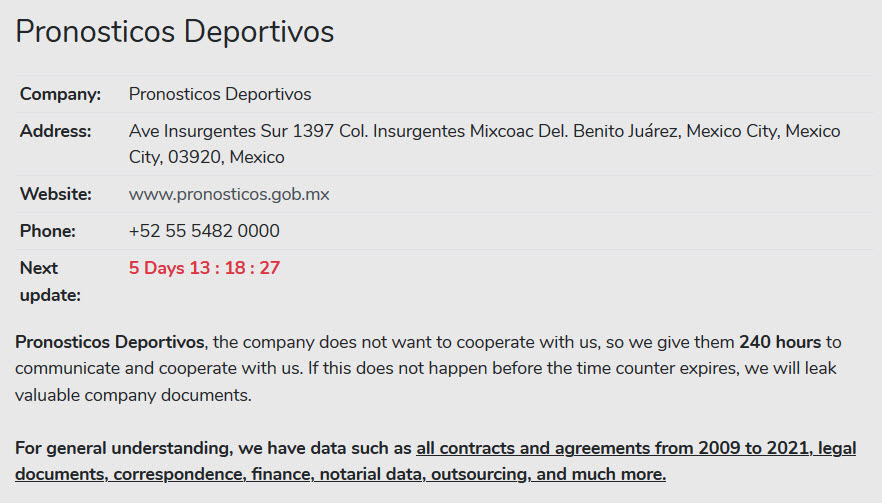

El grupo Avaddon continúa ampliando la lista de víctimas. En el último tiempo publicó nombres e información personal de varias víctimas nuevas de distintos países de América Latina, principalmente de Brasil, pero también de Colombia, Costa Rica y México. En el caso de México, el incidente fue a la Lotería Nacional y la propia entidad reconoció en un comunicado oficial que fue víctima de un ataque cibernético. La noticia se conoció luego de que la banda criminal publicara en su sitio web en la red TOR que habían atacado a la Lotería Nacional de México y rápidamente llegó a varios medios de comunicación. Según manifiestan los operadores detrás de Avaddon en su sitio, como la entidad no se muestra dispuesta a cooperar, publicaron archivos robados a modo de muestra y amenazan con publicar el resto de la información en unos días si no llegan a un acuerdo. Entre los documentos que supuestamente robaron hay contratos y acuerdos firmados entre 2009 y 2021, documentos legales, correspondencia, datos financieros y notariales, entre otros.

El ransomware tuvo un gran impacto durante el 2020 y se vio un incremento de este tipo de ataques y de nuevas familias con respecto a años previos, potenciado por el contexto de la pandemia. Las comunicaciones por correo y mensajería instantánea más frecuentes, el uso por primera vez de aplicaciones de videoconferencia para una gran cantidad de personas y hasta el pasaje repentino al teletrabajo fueron solo algunos de los factores que generaron un escenario más propicio los ataques de ransomware.

Como vimos en el informe Tendencias 2021, el ransomware como amenaza ha evolucionado. Atrás quedaron los ataques masivos para dar lugar a ataques cada vez más dirigidos, en los cuales los atacantes solicitan el pago de rescates cada vez más altos y se valen de mecanismos más sofisticados que les permiten planificar mejor sus ataques y aumentar su eficacia. Asimismo, las bandas de ransomware sumaron nuevos métodos en varias etapas de la amenaza, que van desde su creación y mutación para no ser detectados o los ataques de denegación de servicio como nueva modalidad extorsiva.

Lecturas recomendadas:

Ransomware: qué es y cómo funciona

Ransomware Avaddon: principales características

En esta línea podemos encontrar varios grupos de ransomware. Uno de ellos y con mucha actividad en lo que va de 2021 es Avaddon: un ransomware as a service (RaaS) que fue reportado por primera vez en junio de 2020 y que cuenta con una sólida reputación en los mercados negros.

Si bien los blancos de ataque más comunes en su corto período de vida han sido pequeñas y medianas empresas de Europa y Estados Unidos, algo que llamó nuestra atención es la cantidad de afectados por este ransomware en América Latina. Y es que en países como Brasil, Colombia, Chile, Costa Rica, México y Perú se registraron víctimas de Avaddon. Las mismas van desde organismos gubernamentales hasta compañías de industrias como la salud o las telecomunicaciones.

Aunque en 2020 la región no estuvo al margen del crecimiento global del ransomware, son pocos los grupos que se adjudican tantas víctimas en la región y en tan poco tiempo. Sobre todo, si consideramos que en enero de 2021 la cantidad de compañías impactadas por Avaddon eran 23 y que en mayo de 2021 eran más de diez las víctimas de América Latina.

Algunos de los mecanismos de acceso inicial que estuvo utilizando este ransomware fueron correos de phishing con archivos adjuntos en formato ZIP que contienen un archivo javascript malicioso. Estos correos incluían un mensaje en el cuerpo del correo que buscaban despertar la curiosidad del usuario, como una supuesta foto o similar. Un análisis más detallado con las características de Avaddon y los mecanismos de distribución más frecuentes lo puedes encontrar aquí.

Ransomware-as-a-Service, un modelo de negocio

La creación de un modelo de negocio por parte de una banda cibercriminal no es una novedad. Contrario a lo expuesto en obras de ficción como películas o libros, en donde el criminal actúa de manera solitaria, estos ataques requieren de un grupo organizado de cibercriminales que forman parte de lo que se denomina un programa de afiliados. Cada uno de los actores que participa tiene roles bien definidos, como el desarrollo propio de la amenaza, la “publicidad” del grupo dentro de la dark web, la forma de distribuir el código malicioso o el contacto con las víctimas luego de la infección.

Este modelo de multitarea y trabajo en conjunto permite la construcción de un servicio de creación de amenazas “a medida”. Esto hace que grupos como Avaddon puedan adaptar los mecanismos de infección según características del blanco elegido. Esto implica variaciones en los métodos utilizados para establecer un primer contacto, el monto que se solicita a la víctima para el pago del rescate, o modificar para cada ataque el código malicioso para evitar ser detectados por soluciones de seguridad que sepan de la existencia de ataques previos de la misma amenaza.

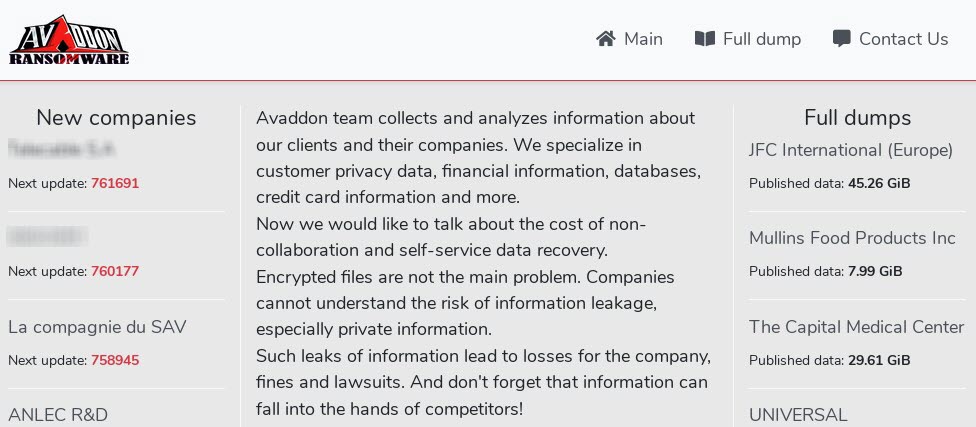

Imagen 1. Sitio del ransomware Avaddon en el cual publican actualizaciones, información sobre nuevas víctimas y la posibilidad de contactar a la banda cibercriminal.

Si bien el modelo de RaaS opera con amenazas del tipo ransomware, también podemos encontrar en la dark web servicios que ofrecen otros tipos de amenazas, como correos de phishing con troyanos embebidos o botnets personalizables. Para conocer más sobre esto, recomendamos leer el post Dark web: productos y servicios que ofrecen los cibercriminales.

Nuevos métodos de extorsión utilizados por los grupos de ransomware

Desde el punto de vista de los atacantes, un aspecto clave del modelo de negocio es lograr convencer a las víctimas de que la mejor (y única) solución para recuperar sus archivos es enviar el pago solicitado. Esto, sumado a los esfuerzos de concientización que las compañías de ciberseguridad hacen intentando recordar que pagar no garantiza que se recuperarán la información o que se liberará un equipo de la infección, obliga a los operadores detrás de distintas familias de ransomware (como Avaddon) a tomar acciones más agresivas que la de solo cifrar los archivos para presionar a las víctimas a que paguen el rescate.

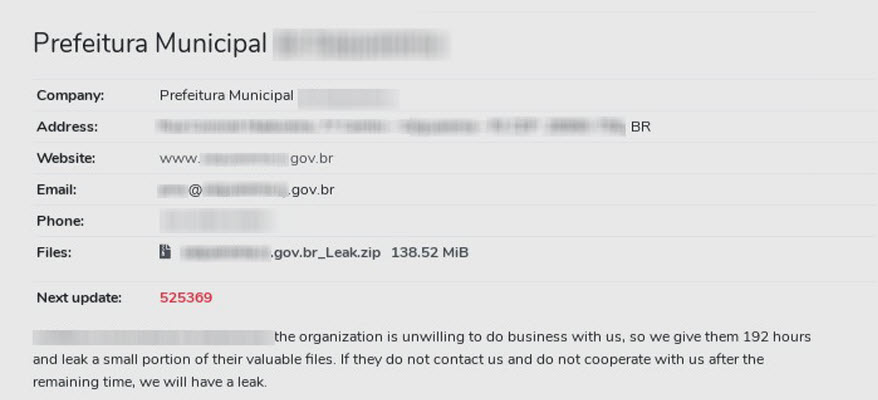

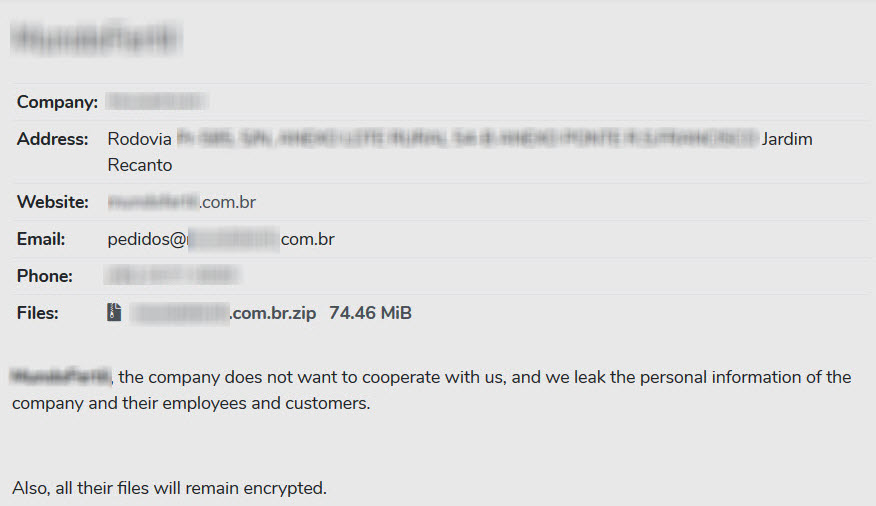

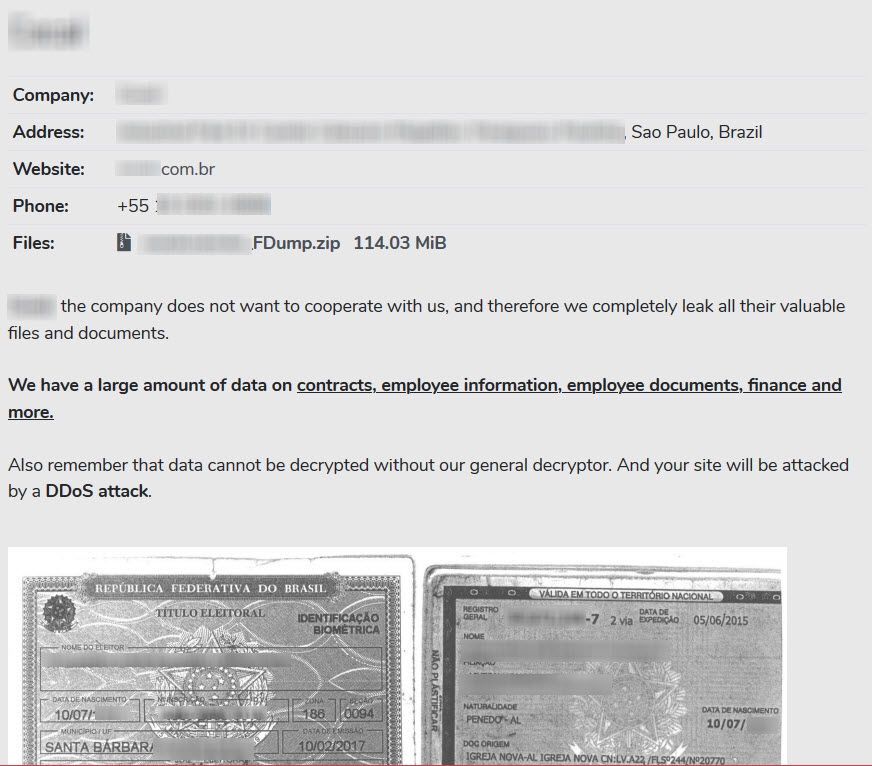

Un ejemplo es el caso del ataque al sitio de la prefectura de un municipio ubicado en el Estado de Río de Janeiro, en Brasil, en el cual la víctima decidió no pagar a los criminales. En retorno, los atacantes decidieron publicar en su sitio una pequeña porción de los archivos robados, amenazando con responder con una brecha de datos de todo el sitio si no se entrega el pago en una fecha próxima.

Esta estrategia extorsiva que incluye el robo de información sensible de la víctima previo al cifrado de los datos, conocida como doxing, comenzó a verse a fines de 2019 y se consolidó en 2020, con varios grupos de ransomware adoptando esta estrategia del robo y filtración de información.

Imagen 2. Ficha de la víctima, en donde se ofrece una porción de los datos robados, con la amenaza de agrandar este recurso si no se accede al pago

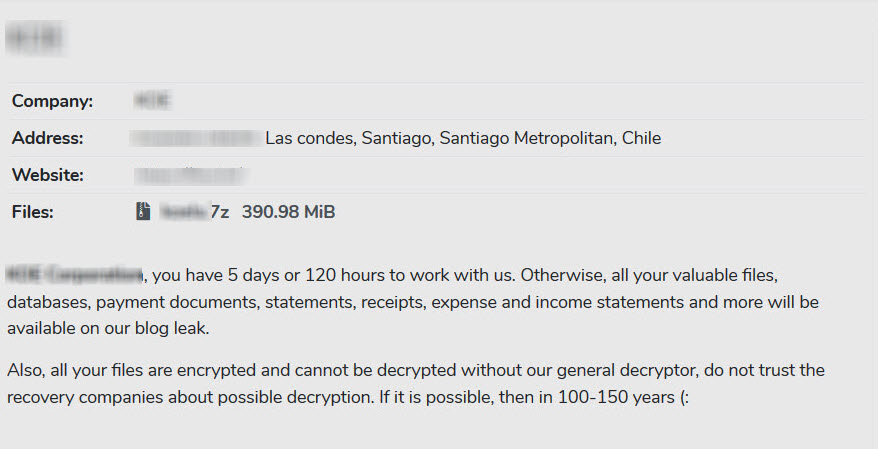

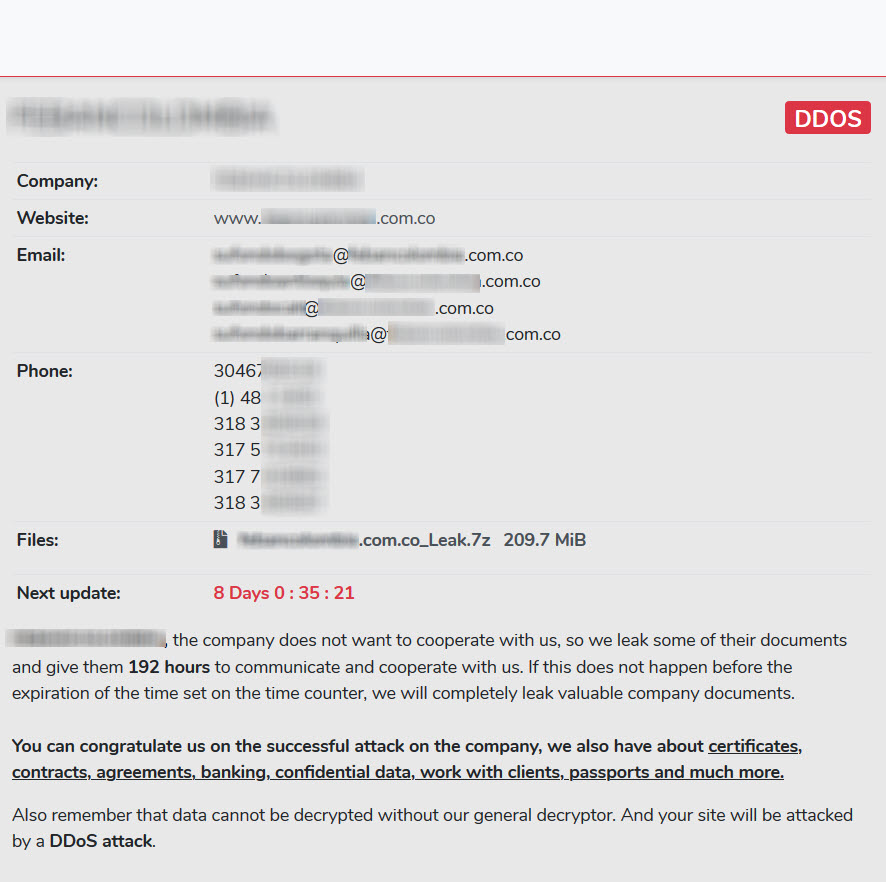

Si bien este método de extorsión puede ser eficaz, sobre todo contra instituciones gubernamentales, existen casos en donde la información que los cibercriminales puedan llegar a obtener no es lo suficientemente crítica o no sugiere que pueda llegar a influir en la víctima para acceder al pago. Esto requiere una medida extra, como lanzar ataques del tipo denegación de servicio distribuido (DDoS, por sus siglas en inglés) que apunten a las redes internas o sitio de la empresa víctima, pudiendo dejar fuera de servicio el sitio web de los blancos afectados por periodos de tiempo prolongados, lo cual impediría a los usuarios acceder al mismo. En este sentido, si las víctimas no están preparadas, este tipo de ataques puede afectar a la reputación y generar pérdidas económicas a las empresas, sobre todo en rubros en los que la confianza y credibilidad de los clientes es fundamental.

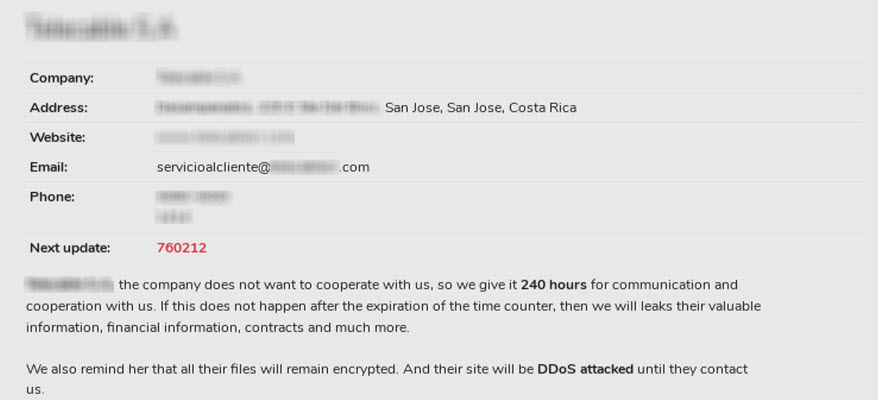

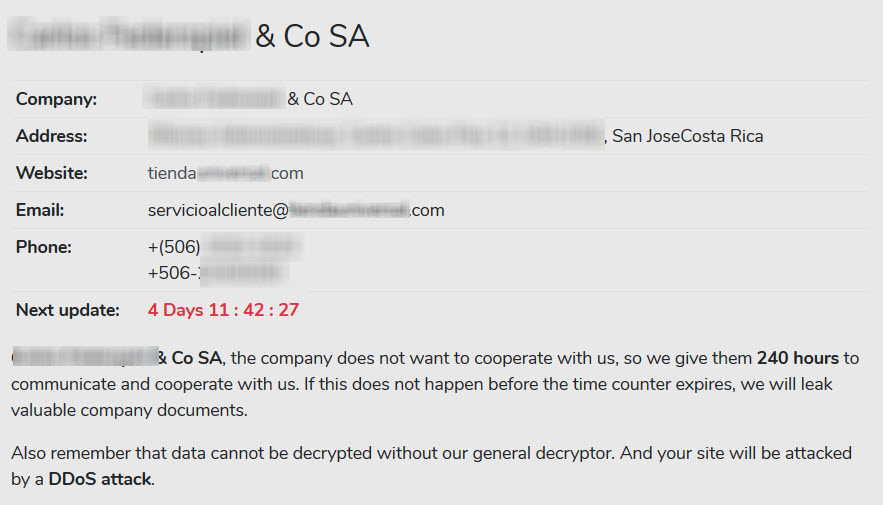

Tal es el caso de otra reciente víctima en Latinoamérica, una compañía costarricense de telecomunicaciones. Los operadores detrás de Avaddon amenazaron con realizar un ataque de DDoS a su sitio principal, al cual acuden sus usuarios y potenciales clientes interesados en los servicios que ofrece.

Imagen 3. Compañía de telecomunicaciones de Costa Rica amenazada con la publicación de información sensible y con recibir ataques de DDoS en caso de no cooperar

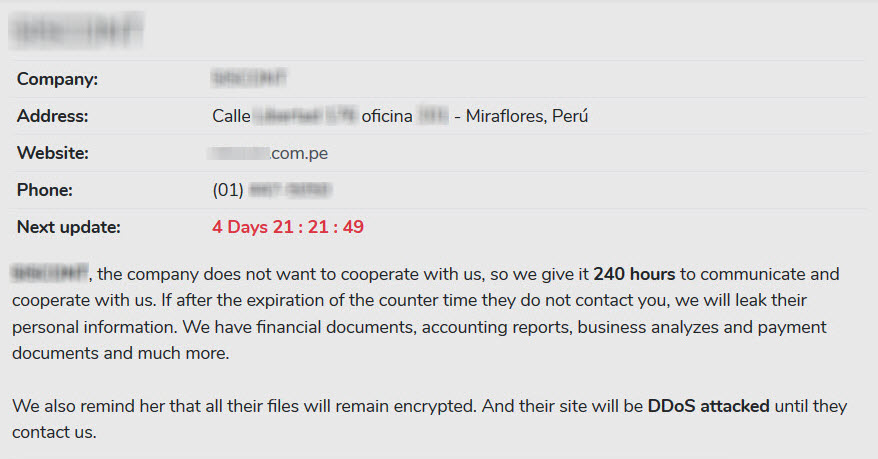

Imagen 4. Empresa de Perú víctima de Avaddon es amenazada con recibir ataques de DDoS y con la publicación de información sensible hasta que se contacten con los criminales

Imagen 5. Otra víctima de Avaddon en Brasil

Imagen 6. Víctima de Avaddon en Chile

Imagen 7. Ataque a la Lotería Nacional de México confirmado por la propia entidad.

Imagen 8. Víctima de Avaddon en Colombia.

Imagen 9. Nueva víctima de Avaddon en Costa Rica en mayo.

Imagen 10. Información de empresa de Brasil publicada en su totalidad.

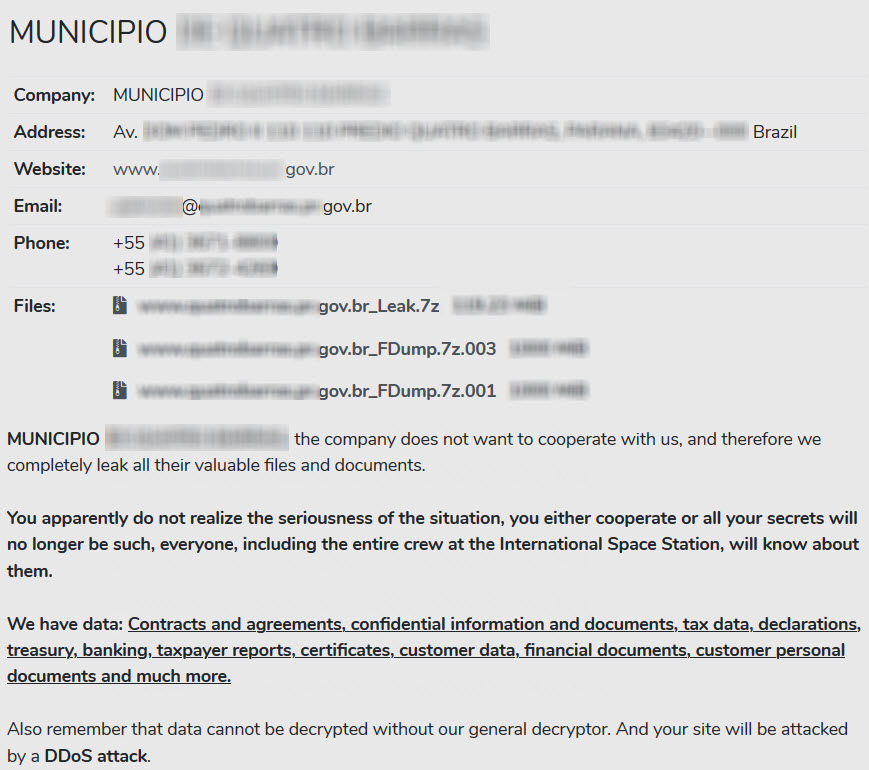

Imagen 11. Otro municipio de Brasil víctima de Avaddon

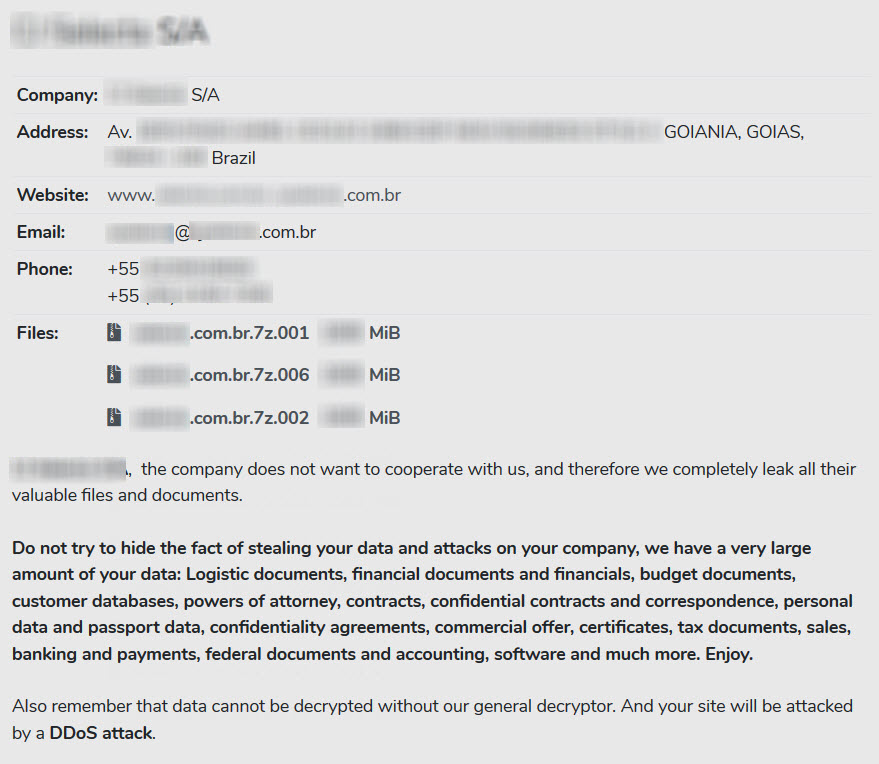

Imagen 12. Otra víctima de Avaddon en Brasil

Herramienta de descifrado… momentáneamente

El cifrado de archivos como consecuencia de un ataque de ransomware se realiza con algoritmos que emplean una o más llaves criptográficas, que son cadenas de caracteres con una longitud lo suficientemente larga como para no poder ser encontradas mediante prueba y error.

En este sentido, las claves de descifrado se utilizan como una supuesta promesa por parte de los atacantes para que las víctimas puedan recuperar la información secuestrada una vez realizado el pago por parte de la víctima. Por lo tanto, estas claves componen una pieza codiciada y confidencial para los cibercriminales: si el algoritmo utilizado para el cifrado emplea claves débiles o se encuentra un algoritmo de descifrado para estas llaves y el mismo es difundido de manera pública, la víctima no dependerá de los atacantes y en consecuencia el pago no sería efectuado.

Luego de un trabajo exhaustivo, un estudiante español publicó en el pasado 8 de febrero una herramienta de descifrado gratuita y de código abierto en GitHub que permitía a las víctimas de Avaddon recuperar sus archivos en la mayoría de los casos. Esta herramienta recorre la memoria RAM en busca de suficiente información como para rearmar la clave de cifrado original y, en caso de obtenerla, puede descifrar los archivos sin necesidad de los cibercriminales.

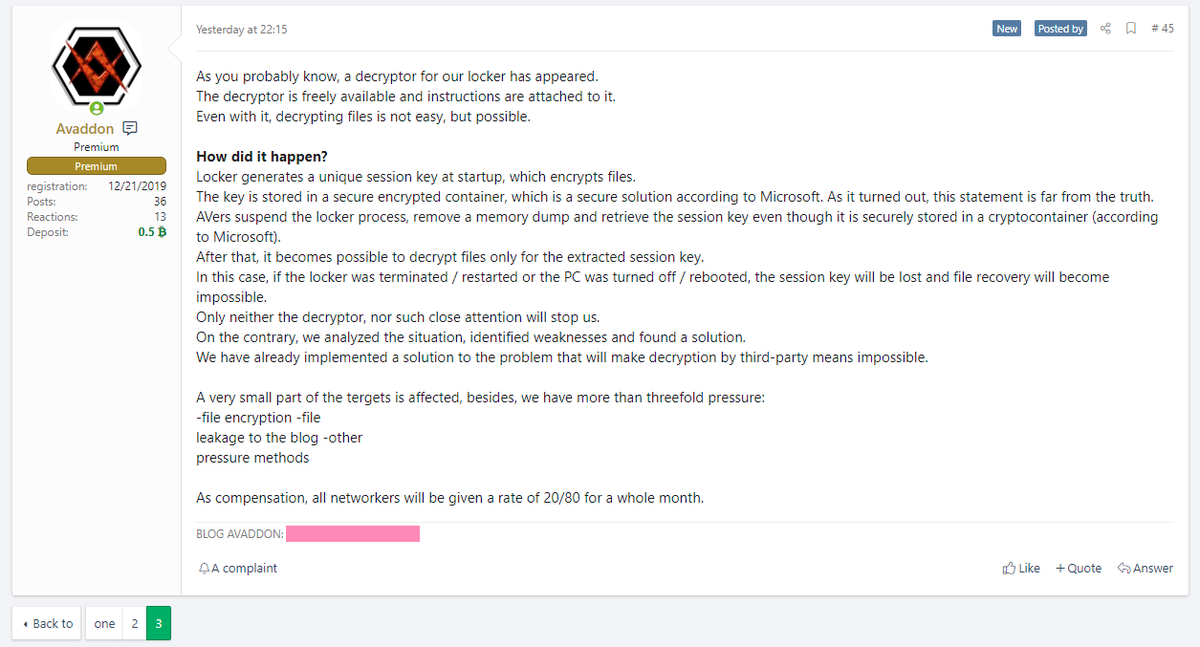

Esto no pasó desapercibido, y las noticias de su servicio “fallando” llegaron rápidamente a los operadores de esta banda. Tres días después de la publicación de la herramienta, los criminales explicaron en blogs de malware y cibercrimen que las debilidades fueron reparadas, y aprovecharon para ofrecer un descuento a quienes contraten sus “servicios” como compensación.

Imagen 7. Mensaje difundido por el grupo que opera Avaddo, en respuesta a la difusión de una herramienta de descifrado

Este mensaje comparte similitudes con el de otra banda cuyas claves de descifrado también se publicaron en el mes de enero: el ransomware Darkside.

Al día de la fecha, estas vulnerabilidades fueron reparadas y no se conoce una nueva herramienta de descifrado adaptada a estos cambios que funcione en múltiples ocasiones.

Familias compañeras

Dentro del submundo de la Internet profunda en el que se mueven estas bandas, existen ciertos tipos de “niveles” o categorías, según el prestigio, antigüedad, exposición pública y la relevancia de las víctimas de los atacantes. Entre ellos, podemos encontrar a la banda REvil, quienes estuvieron detrás de ataques relevantes como al BancoEstado de Chile utilizando el ransomware conocido como Sodinokibi.

En el segundo nivel se ubican aquellas bandas que, si bien contaron con ataques de relevancia, no se encuentran en el ojo público, están en periodos de inactividad intermitentes o no cuentan con la antigüedad de los anteriores. Sin embargo, este nivel se reserva para aquellos grupos “prometedores”, cuyos creadores están lejos de darse por vencidos, con lo cual no dejan de ser una preocupación para los especialistas en ciberseguridad alrededor del mundo. Aquí es donde encontramos a Avaddon, o el grupo Mespinoza, operadores del ransomware Pysa.

Finalmente, en el tercer nivel se encuentran grupos novatos, poco conocidos o aquellos que tienen como blanco pequeñas empresas o enteramente privadas. Además, podemos encontrar algunas bandas que ya no se encuentran operando. Algunos ejemplos en esta categoría son el ransomware MuchLove o Rush.

Conclusión

Una vez más, podemos ver cómo las bandas que operan las distintas familias de ransomware se reinventan en función del mercado de venta de amenazas. Esto les permite sortear obstáculos que no permitan generar una ganancia monetaria a partir de los ataques deseados. Sin embargo, cada novedad o arreglo que las bandas criminales implementan permite a quienes protegen el mundo de la información aprender sobre las operaciones que realizan, los errores y debilidades de cada uno, permitiendo así poder desmantelar estas operaciones cada vez más rápido e informar correctamente a potenciales víctimas.