A medida que los dispositivos de la Internet de las cosas (IoT) continúan infiltrándose en nuestros hogares y ofrecen una gama cada vez más amplia de funciones, comienzan a surgir nuevas preocupaciones sobre la seguridad de los datos procesados por estos dispositivos. Aunque han estado sujetos a innumerables brechas de seguridad que llevaron a la exposición de los datos de inicio de sesión de las personas, la información financiera y la ubicación geográfica, entre otros, hay pocos tipos de datos con más potencial de dañar a los usuarios que los relacionados con sus preferencias y comportamiento sexual.

Con nuevos modelos de juguetes sexuales inteligentes entrando al mercado constantemente, podríamos pensar que se está avanzando en el fortalecimiento de los mecanismos que aseguran las buenas prácticas en el procesamiento de la información de los usuarios. Sin embargo, nuestra investigación reveló interesantes fallas de seguridad derivadas tanto de la implementación de las aplicaciones que controlan los dispositivos como del diseño de los mismos, afectando el almacenamiento y procesamiento de la información. Hoy, estos hallazgos son más relevantes que nunca, ya que estamos viendo un rápido aumento en las ventas de juguetes sexuales como un reflejo de la situación actual en el mundo debido a las medidas de distanciamiento social relacionadas al COVID-19.

Como ocurre con cualquier otro dispositivo de la IoT, existen ciertas amenazas a la privacidad cuando se utilizan juguetes para adultos con capacidad para conectarse a Internet. Las vulnerabilidades podrían permitir a los atacantes ejecutar código malicioso en el dispositivo o bloquearlo evitando que el usuario envíe cualquier comando al juguete. De hecho, ya hemos visto escenarios de casos reales que involucran ataques similares. Por ejemplo, el descubrimiento de un ransomware que bloquea cinturones de castidad vulnerables mientras los dispositivos están en uso y exige a las víctimas que paguen un rescate para desbloquear el equipo y liberarse.

Características de los juguetes sexuales inteligentes

Hoy en día, los juguetes sexuales inteligentes ofrecen múltiples funcionalidades: control remoto a través de Internet, chats grupales, mensajes multimedia, videoconferencias, sincronización con listas de canciones o audiolibros, y la capacidad de conectarse a asistentes inteligentes, por nombrar algunas. Algunos modelos pueden sincronizarse para replicar sus movimientos y otros son wearables.

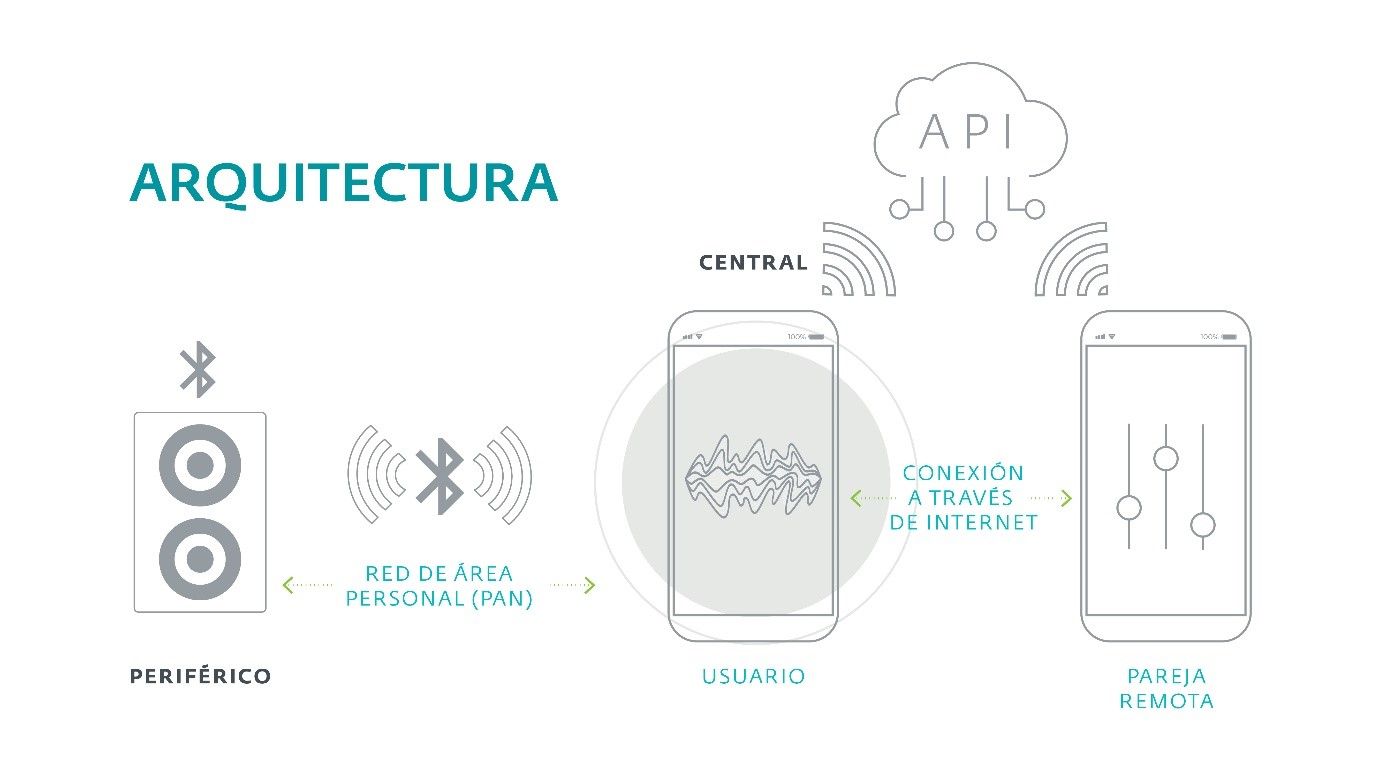

En términos de arquitectura, la mayoría de estos dispositivos se pueden controlar a través de Bluetooth Low Energy (BLE) desde una aplicación instalada en un teléfono inteligente. La aplicación es responsable de configurar las opciones en el dispositivo y controlar el proceso de autenticación del usuario. Para hacerlo, se conecta a un servidor en la nube que almacena la información de la cuenta de la persona. En algunos casos, este servicio en la nube también actúa como intermediario entre parejas que utilizan funciones como chat, videoconferencia y transferencia de archivos, o incluso ceden el control remoto de sus dispositivos a un tercero.

Esta arquitectura presenta varios puntos débiles que podrían usarse para comprometer la seguridad de los datos que se procesan: Interceptar la comunicación local entre la aplicación de control y el dispositivo, entre la aplicación y la nube, entre el teléfono remoto y la nube, o directamente atacando al servicio basado en la nube. A pesar de que ya han sido sometidos al escrutinio de muchos investigadores de seguridad ([1], [2], [3], [4], entre otros), nuestra investigación demostró que estos dispositivos siguen presentando fallas de seguridad que amenazan a la seguridad de los datos almacenados, así como a la privacidad e incluso la seguridad del usuario.

¿Por qué la seguridad es tan crítica cuando se trata de juguetes sexuales?

Como se pueden imaginar, la sensibilidad de la información procesada por los juguetes sexuales es extremadamente crítica: nombres, orientación sexual o de género, listas de parejas sexuales, información sobre el uso de dispositivos, fotos y videos íntimos; toda esta información en las manos equivocadas puede traer consecuencias desastrosas. Nuevas formas de sextorsión aparecen en el radar si consideramos el material íntimo accesible a través de las aplicaciones que controlan estos dispositivos.

Además de las preocupaciones relacionadas a la privacidad, los juguetes sexuales inteligentes tampoco están exentos a la posibilidad de ser comprometidos por un atacante. Con respecto a las vulnerabilidades en la aplicación de control de un juguete sexual, un atacante podría tomar el control del juguete y llevar adelante ataques de DoS (denegación de servicio) que bloqueen el envío de cualquier comando, o que un dispositivo sea convertido en un instrumento capaz de realizar acciones maliciosas y propagar malware o, incluso, que sea deliberadamente modificado para causar daños físicos al usuario; por ejemplo, recalentándose y explotando.

Y finalmente, ¿cuáles son las consecuencias de que alguien pueda, sin consentimiento, tomar control de un dispositivo sexual mientras está siendo utilizado para enviarle órdenes diferentes? ¿La legislación vigente contempla la posibilidad de penar este comportamiento? ¿Podríamos describir esto como un acto de abuso sexual?

Evaluación de la seguridad de dos dispositivos populares

El objetivo de nuestra investigación fue determinar el nivel de seguridad en aplicaciones para Android destinadas a controlar los modelos más completos de las principales marcas en el rubro del placer sexual, para determinar en qué medida se garantiza la confidencialidad de los datos de los usuarios. El análisis se basa en dos modelos: Max de Lovense y el Jive de We-Vibe.

En las secciones siguientes se detallan algunos de los problemas de seguridad que descubrimos en cada aplicación y dispositivo durante nuestra investigación. Ambos desarrolladores recibieron un informe detallado de las vulnerabilidades y sugerencias acerca de cómo corregirlas. Nos gustaría agradecer a WOW Tech Group y Lovense por su cooperación en el tratamiento de los problemas informados.

Conexión Bluetooth (BLE)

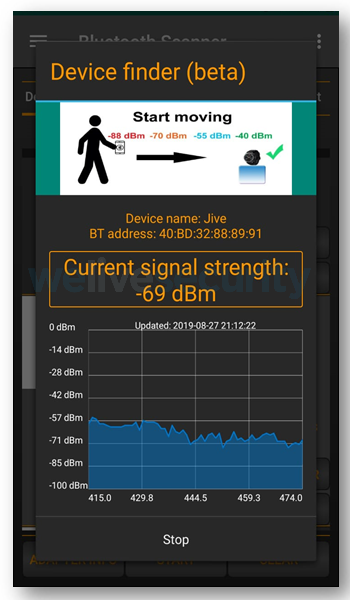

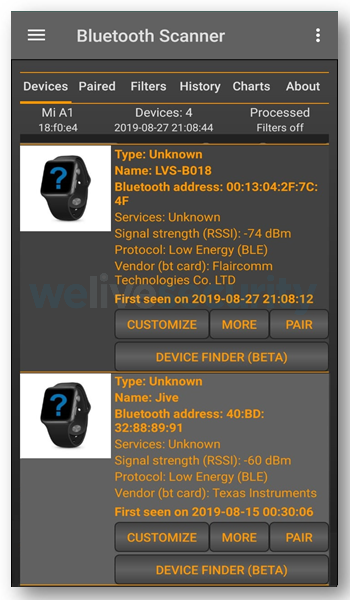

Dado que mediante este protocolo el dispositivo periférico necesita continuamente anunciar su conexión para que el usuario pueda conectarse a él, cualquiera podría usar un simple escáner Bluetooth para encontrar estos dispositivos cerca.

Imagen 2. Descubrimiento de juguetes sexuales disponibles en las inmediaciones utilizando un escáner Bluetooth

La Imagen 2 muestra la facilidad con la que se pueden encontrar estos dispositivos con un escáner Bluetooth móvil. En el escáner podemos ver tanto Jive como Max e información detallada. Jive se anuncia con el nombre de su modelo, lo que lo hace muy fácil de identificar. Además, la potencia de su señal es de -69 dBm. A medida que el escáner se acerca al dispositivo este nivel de potencia aumentará, lo que permitirá localizar a su propietario.

Tanto Jive como Max se emparejan utilizando el método "Just Works", que es el menos seguro de todos los métodos de emparejamiento. En este método la clave temporal utilizada por los dispositivos durante la segunda etapa de emparejamiento se establece en 0, y los dispositivos generan el valor de la clave a corto plazo en función de eso. Este método está ampliamente abierto a ataques de man-in-the-middle (MitM), ya que cualquier dispositivo puede conectarse utilizando 0 como clave temporal. Es decir que, en términos prácticos, el Jive se vinculará automáticamente con cualquier teléfono móvil, tableta o computadora que se lo solicite, sin realizar ningún tipo de verificación o autenticación.

Para la siguiente prueba de concepto utilizamos el framework BtleJuice y dos dongles BLE para replicar un ataque MitM entre un usuario y el Jive. En este escenario simulado, un atacante primero toma el control de un Jive, al que se puede conectar directamente debido a su falta de autenticación, y luego anuncia un falso dispositivo Jive, que se configura en función de la información que anunció el Jive original. Luego, cuando el usuario decide conectarse al juguete, el dispositivo del usuario en realidad se conecta al dispositivo falso anunciado por el atacante. El atacante entonces puede, mediante la interfaz web de BtleJuice, capturar todos los paquetes enviados por el usuario y destinados al juguete y así obtener información sobre los modos de uso, la intensidad de la vibración, etc. El atacante también puede editar los comandos interceptados, cambiar el modo de vibración o la intensidad o generar sus propios comandos y enviarlos al juguete,

En el caso del dispositivo Jive, estos riesgos se incrementan debido a que se trata de un wearable, diseñado para que el usuario pueda llevarlo puesto durante su día, en restaurantes, fiestas, hoteles o en cualquier otro lugar público.

Control remoto de Lovense a través de la fuerza bruta de tokens

La lista de opciones de la aplicación Lovense para sus funciones de control remoto incluye la opción de generar una URL en el formato https://api2.lovense.com/c/<TOKEN>, donde <TOKEN> es una combinación de cuatro caracteres alfanuméricos. Esto permite a los usuarios remotos controlar el dispositivo simplemente ingresando la URL en sus navegadores.

Sorprendentemente para un token tan corto con relativamente pocas combinaciones posibles (1.679.616 tokens posibles en una aplicación con más de un millón de descargas), el servidor no cuenta con ninguna protección contra ataques de fuerza bruta.

Cuando se realiza una consulta utilizando un token inexistente, el servidor redirige a /redirect y devuelve el mensaje JSON {"result":true,"code":404,"message":"Page Not Found"}. Sin embargo, si el token es válido, el servidor redirige a otra URL en el formato https://[apps|api2].lovense.com/app/ws/play/<SID>, que a su vez redirige a https://[apps|api2].lovense.com/app/ws2/play/<SID>, donde <SID> es el ID de sesión: una string similar a MD5 que identifica al usuario y el ID del dispositivo para el que fue creado. Un token expira cuando se agota su límite de tiempo (en teoría 30 minutos) o cuando alguien visita la URL final después de pasar por todo el proceso de redireccionamiento. Sin embargo, algunos tokens permanecieron activos después de la media hora, incluso durante días.

Dado que es posible distinguir entre tokens válidos, tokens activos y tokens caducados según la respuesta del servidor, creamos una prueba de concepto para encontrar tokens válidos mediante fuerza bruta. En el video, primero enumeramos docenas de tokens: creamos algunos de ellos con nuestro dispositivo y luego agregamos otros tokens aleatorios. La mayoría de los tokens generados por nuestro dispositivo ya habían expirado, pero uno aún estaba activo. Luego, programamos un simple script en Python y lo usamos contra este conjunto de tokens. Cuando este script encuentra un token válido, abre la URL final en el navegador y verifica si la sesión ha expirado con la ayuda de una extensión de Chrome que diseñamos para el propósito de esta investigación. Si se encuentra que la sesión está activa, envía un mensaje a través de un bot de Telegram a la cuenta especificada, notificándole del nuevo panel de control encontrado.

Trabajando junto al fabricante, pudimos confirmar que era posible encontrar tokens de usuarios aleatorios usando la fuerza bruta. Esta es una vulnerabilidad extremadamente grave, ya que permite a un atacante realizar fácilmente el secuestro remoto de dispositivos que esperan conexiones a través de tokens activos, sin el consentimiento o conocimiento del usuario.

Otras preocupaciones de privacidad

En cuanto a las aplicaciones que controlan estos juguetes (Lovense Remote y We-Connect), descubrimos algunas elecciones de diseño controvertidas que pueden amenazar la privacidad de los usuarios. Esto podría ser muy peligroso, ya que muchos usuarios otorgan el control de sus dispositivos a completos extraños al compartir sus tokens en línea, ya sea como una preferencia personal o como parte de un servicio.

En Lovense Remote no había cifrado de extremo a extremo, las capturas de pantalla no estaban deshabilitadas, la opción "eliminar" en el chat en realidad no borraba los mensajes del teléfono remoto y los usuarios podían descargar y reenviar contenido de otros sin una advertencia para el creador del contenido. Además, cada dirección de correo electrónico es compartida con todos los teléfonos involucrados en cada chat y se almacena en texto plano en muchas ubicaciones, como el archivo de preferencias compartidas wear_share_data.xml. Por lo tanto, los usuarios malintencionados podrían encontrar las direcciones de correo electrónico asociadas con cualquier nombre de usuario y viceversa.

Por último, dado que Lovense Remote no verifica la autenticidad de los certificados (certificate pinning) para las actualizaciones de firmware y que las claves de descifrado se almacenan dentro del código de la aplicación, sería relativamente sencillo para un atacante crear un script para interceptar los paquetes y redirigir a la víctima a la URL maliciosa del atacante para descargar una falsa actualización de firmware.

En la aplicación We-Connect, los metadatos confidenciales no estaban siendo eliminados de los archivos antes de fuesen enviados, lo que significa que los usuarios pueden haber estado enviando inadvertidamente información sobre sus dispositivos y su geolocalización exacta al realizar sexting con otros usuarios. Finalmente, el PIN de cuatro dígitos para acceder a la aplicación puede ser descubierto mediante fuerza bruta utilizando un bad USB (ver video de la prueba de concepto).

Conclusiones

Los juguetes sexuales inteligentes están ganando popularidad como parte del concepto de "sexnología": una combinación de sexo y tecnología. Los últimos avances en la industria incluyen modelos con capacidades de realidad virtual (VR) y robots sexuales que incluyen cámaras, micrófonos y capacidades de análisis de voz basadas en técnicas de inteligencia artificial. De hecho, el uso de estos robots como sustitutos de las trabajadoras sexuales en los burdeles ya es una realidad en algunos países. Se podría decir que la era de los juguetes sexuales inteligentes apenas está comenzando.

Al igual que con cualquier otro dispositivo IoT, no existe una solución a prueba de balas para evaluar y asegurar los juguetes sexuales inteligentes. Dado que la protección de datos depende en gran medida de la adopción de las mejores prácticas por parte de los usuarios finales, se convierte en una prioridad educar a los consumidores sobre los riesgos de seguridad y privacidad asociados con estos juguetes para adultos.

Además, las apps móviles para el control de juguetes sexuales inteligentes manejan información muy valiosa de sus usuarios. Es fundamental que los desarrolladores comprendan la importancia de dedicar el tiempo y el esfuerzo necesario para diseñar y crear sistemas seguros, sin caer en las presiones del mercado que priorizan la velocidad sobre la seguridad. Descuidar la configuración adecuada del entorno de producción en favor de una implementación rápida nunca debería ser una opción.

El white paper con la investigación completa está disponible aquí: