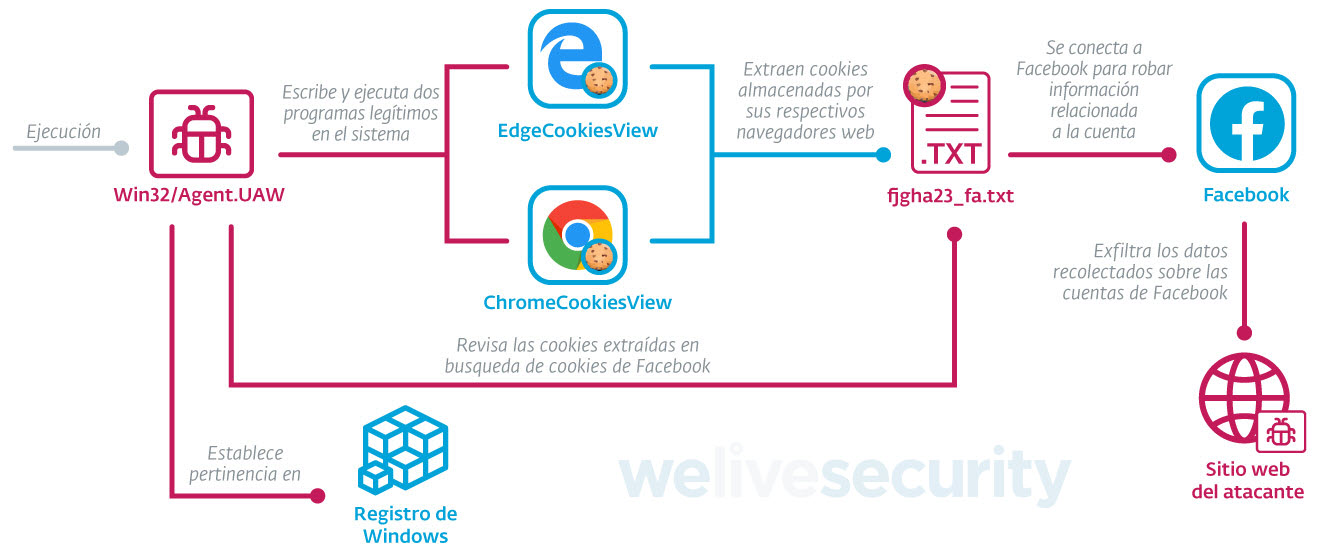

En este articulo analizaremos una amenaza conocida como Win32/Agent.UAW, la cual afecta a sistemas operativos Windows y ha registrado en el último tiempo un fuerte aumento en la cantidad de detecciones. Su principal actividad maliciosa consiste en el robo de datos y cookies pertenecientes a la cuenta de Facebook de la víctima, las cuales son enviadas a un servidor del atacante.

A diferencia de otras amenazas, los datos recolectados no tienen que ver con publicaciones, videos, fotos o chats de la víctima sino con algo mucho más específico e inusual: patrones de uso de Facebook Ads y detalles sobre las campañas publicitarias realizadas desde su cuenta. Teniendo en cuenta que la mayoría de los usuarios no tienen páginas en Facebook o no invierten en campañas de publicidad para estas, es de suponer que esta amenaza tiene como objetivo a empresas, políticos o usuarios que produzcan y promocionen contenido mediante esta plataforma.

Actualmente esta amenaza se encuentra muy presente en Latinoamérica, siendo Perú el principal foco de detección, seguido por México y Argentina. Sin embargo, es preciso destacar que también tiene una fuerte presencia a nivel mundial, habiendo sido registrada en más de 100 países.

Características generales de Win32/Agent.UAW

- Se distribuye habiendo sido empaquetada mediante UPX.

- Posee protección anti-debugging.

- Establece la persistencia mediante la escritura de una entrada de Autorun en el registro de Windows.

- Obtiene datos de IP, WHOIS y geolocalización de la víctima mediante una consulta a https://ip-api.com/.

- Contiene dos ejecutables adicionales en su sección de recursos que son escritos en el sistema y utilizados para extraer las cookies de los navegadores.

- Busca cookies de Facebook almacenadas por Google Chrome o Edge y las utiliza para obtener más datos sobre los patrones de uso de la cuenta del usuario.

Robo de información

Para poder llevar a cabo el robo de la información, el malware debe obtener las cookies de Facebook correspondientes a la sesión de la víctima, las cuales generalmente se encuentran almacenadas en el sistema (a menos que se cierre la sesión). Sin embargo, la forma de acceder a ellas puede variar según el navegador web que el usuario utilice, por lo que esta amenaza está diseñada para robar y utilizar únicamente las cookies almacenadas por los navegadores Google Chrome y Microsoft Edge.

A continuación, detallamos las etapas del proceso para obtener y exfiltrar esta información, el cual será realizado cada vez que el usuario inicie el equipo infectado:

Imagen 1. Esquema general de la funcionalidad de Win32/Agent.UAW

Obtención de las cookies

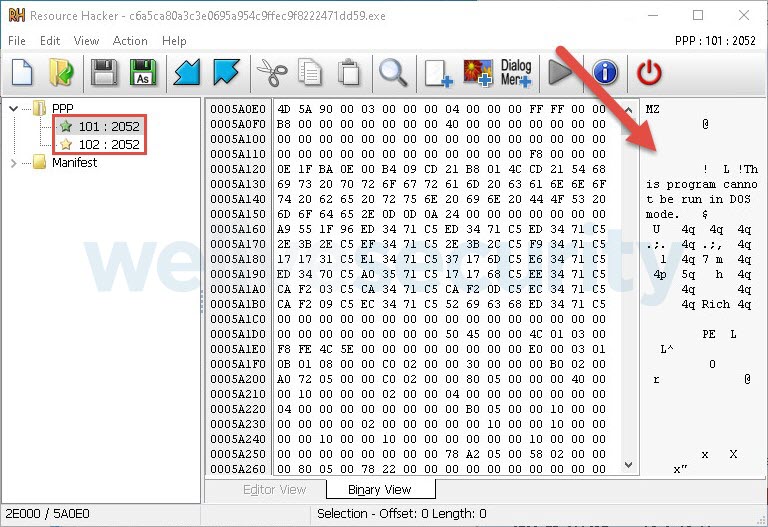

Esta amenaza no cuenta tiene la capacidad de extraer las cookies de los navegadores web por sí misma, por lo tanto, debe hacer uso de un software adicional para realizar dicha tarea. En consecuencia, los cibercriminales distribuyen este malware junto a dos herramientas contenidas dentro de la sección de recursos del código malicioso.

Imagen 2. Contenido de la sección de recursos del malware, donde pueden observarse las dos herramientas que escribirá en el equipo y utilizará posteriormente

Dichos ejecutables se corresponden con dos herramientas de extracción de cookies de navegadores web desarrolladas por Nirsoft:

- ChromeCookiesView: extrae las cookies almacenadas por Google Chrome.

- EdgeCookiesView: extrae las cookies almacenadas por Edge.

Cabe destacar que estas herramientas son benignas y simplemente son utilizadas como una pieza más dentro de la dinámica maliciosa de esta amenaza.

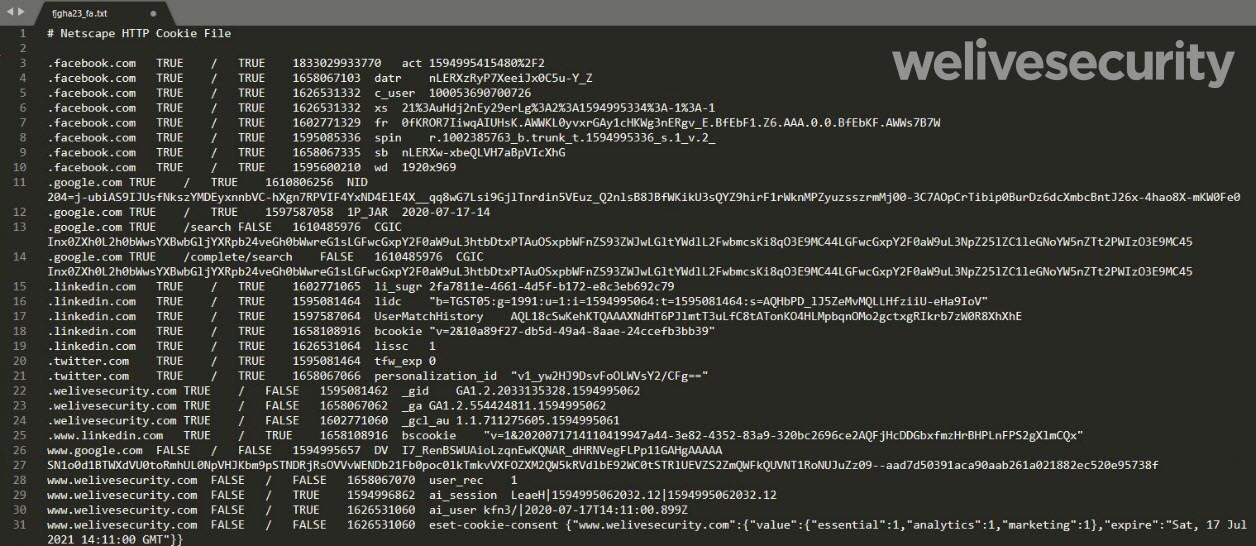

Luego, el malware escribirá estas herramientas en el sistema y las ejecutará pasándoles como parámetro el comando “/scookiestxt” para que guarden las cookies extraídas dentro de un archivo de texto llamado fjgha23_fa.txt.

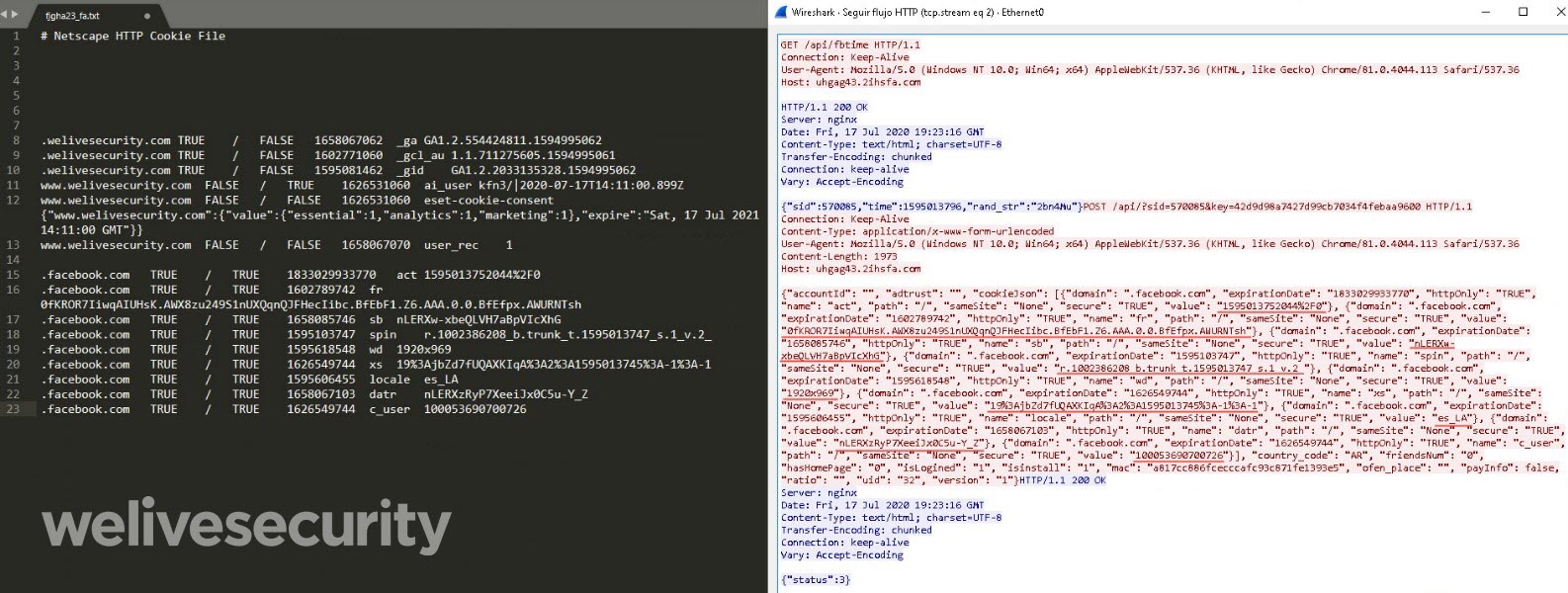

Imagen 3. Archivo de texto que contiene las cookies extraídas de los navegadores web por las herramientas que utiliza el malware.

Revisión de las cookies

Una vez que las herramientas auxiliares extraen y almacenan las cookies, el malware abrirá el archivo que las contiene en búsqueda de aquellas que son de interés para los atacantes, particularmente, cookies de Facebook.

En caso de no encontrar ninguna, le enviará al atacante información básica, como el país en el que se encuentra la víctima, y posteriormente finalizará su ejecución. Este procedimiento se repetirá en el próximo inicio del sistema para intentar extraer nuevamente las cookies y revisar si encuentra una relevante.

Por otro lado, en caso de encontrar una cookie de Facebook, la amenaza continuará con las siguientes etapas del proceso.

Obtención de datos de la cuenta del usuario

Si se encuentra una cookie de Facebook correspondiente a una sesión activa, el malware la utilizará para acceder a Facebook y comenzar a recopilar diferentes datos sobre la cuenta del usuario.

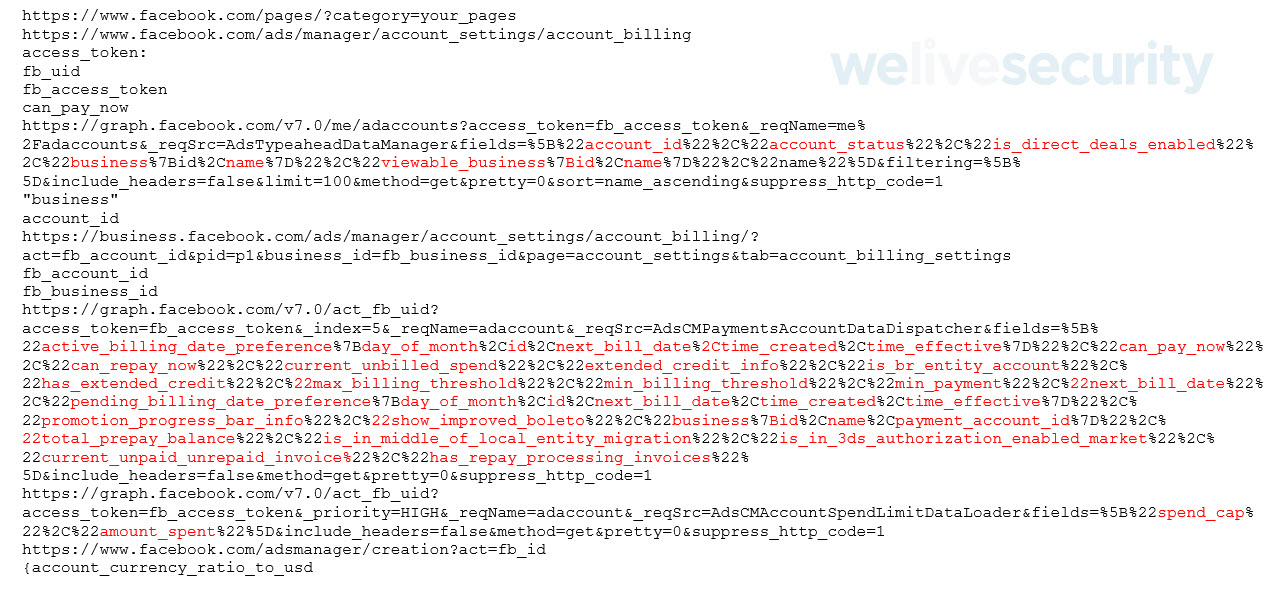

Esta amenaza se centra específicamente en obtener información relacionada a las páginas de Facebook del usuario y a su uso de Facebook Ads. Es decir, intenta conseguir datos relacionados a los anuncios creados en Facebook Ads por el usuario, el dinero invertido en las campañas, detalles sobre pagos y saldos, fechas de pago, ID de la cuenta de pago, balances, etc. Esta información es obtenida tanto a través de Facebook Ads Manager como a través de consultas a Graph, la API de Facebook.

A continuación, pueden observarse algunas de las strings más relevantes extraídas de la muestra maliciosa, donde queda en evidencia esta dinámica:

Strings contenidas dentro de la muestra, donde puede observarse el uso de Graph y de Ads Manager junto con la información que se pretende obtener (remarcada en color rojo).

Además de los datos previamente mencionados, esta amenaza también intenta obtener otros datos más genéricos, como el tipo de cuenta, el ID de la cuenta, la cantidad de amigos y los valores de las cookies, entre otros.

Exfiltración de la información

La información obtenida durante los pasos anteriores es exfiltrada en formato JSON a través de un POST HTTP a la API del sitio web del atacante.

Imagen 4. Comparación en la que puede observarse que los valores de las cookies de Facebook se encuentran entre la información exfiltrada

Como puede observarse en la Imagen 4, los datos enviados se corresponden con la información extraída de las cookies y, a su vez, también se envían los demás datos mencionados en el ítem anterior provenientes de la cuenta de Facebook del usuario.

Consejos para estar protegido de esta amenaza

Para estar protegidos de esta amenaza, lo primero que debemos hacer es aplicar buenas prácticas de seguridad para evitar en primer lugar que la infección suceda. Sin embargo, si hubiésemos sido infectados o si no sabemos si lo estamos, una buena idea es proteger las cookies, ya que la principal funcionalidad maliciosa de esta amenaza tiene como objetivo robarlas y utilizarlas para conseguir más información. Para lograr esto puede hacerse lo siguiente:

- Borrar periódicamente las cookies almacenadas en nuestro navegador web. Generalmente es posible acceder a esta funcionalidad desde las configuraciones del navegador.

- Navegar en modo incognito. Al utilizar esta funcionalidad el navegador no almacena las cookies de los sitios accedidos, por lo que el malware no podría acceder a ellas.

- Ingresar al menos a Facebook en modo incognito.

- Si se ingresa a Facebook sin modo incognito, cerrar la sesión al dejar de utilizarlo y borrar cookies almacenadas.

Si bien todos estos puntos pueden resultar incómodos cuando se quiere ingresar a las cuentas frecuentemente, también pueden ser muy beneficiosos desde el punto de vista de la seguridad.

Indicadores de compromiso (IoC)

Archivos escritos:

- C:\Users\* usuario *\AppData\Local\Temp\jfiag_gg.exe

- C:\Users\* usuario *\AppData\Local\Temp\kissq.exe

- C:\Users\* usuario *\AppData\Local\Temp\fjgha23_fa.txt

Escrituras en el registro:

- HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\ProxyBypass

- HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\IntranetName

- HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\UNCAsIntranet

- HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\AutoDetect

- HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\ProxyBypass

- HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\IntranetName

- HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\UNCAsIntranet

- HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\AutoDetect

- HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Notifications\Data\418A073AA3BC3475

- HKCU\SOFTWARE\iwqggaa\data\times

- HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\Run\kissq

Sitios contactados:

- http://ip-api.com

- http://uhgag43.2ihsfa.com

Hash de la muestra:

- c6a5ca80a3c3e0695a954c9ffec9f8222471dd59