No es ninguna novedad hablar sobre el crecimiento que ha tenido la adopción de dispositivos IoT y de lo presentes que se están volviendo en nuestras vidas. Este tipo de dispositivos inteligentes existe para las más variadas aplicaciones, como enchufes, lámparas, candados, relojes, anillos y asistentes personales como Google Home, Echo Dot, entre otros. Todos ellos tienen el propósito de hacer la vida más fácil a sus usuarios. Sin embargo, aspectos como la seguridad en los dispositivos IoT todavía sigue siendo una preocupación. Por eso, en esta oportunidad analizamos Kamerka, una herramienta de código abierto que permite a escanear redes para detectar dispositivos inteligentes vulnerables y mejorar así su seguridad.

Además del hecho de que los fabricantes no siempre prestan mucha atención a la seguridad, la gran mayoría de los usuarios no tiene conocimientos sobre cómo proteger estos dispositivos; generalmente abren el producto, conectan el dispositivo a la toma de corriente, lo conectan a Internet y lo utilizan. Muchas personas no tienen presente lo importante que es configurar el dispositivo antes de usarlo, asignar una contraseña diferente a la de fábrica, conectarlo a una red Wi-Fi segura, deshabilitar funciones del dispositivo que no serán utilizadas y mantenerlo siempre actualizado.

Otro error frecuente de los usuarios es pensar que como el dispositivo no es manipulados con tanta frecuencia, como sí sucede con una computadora o con un smartphone, el mismo no puede ser encontrado ni manipulado por terceros, y es ahí donde cobran valor herramientas como kamerka, shodan, maltego y varias otras.

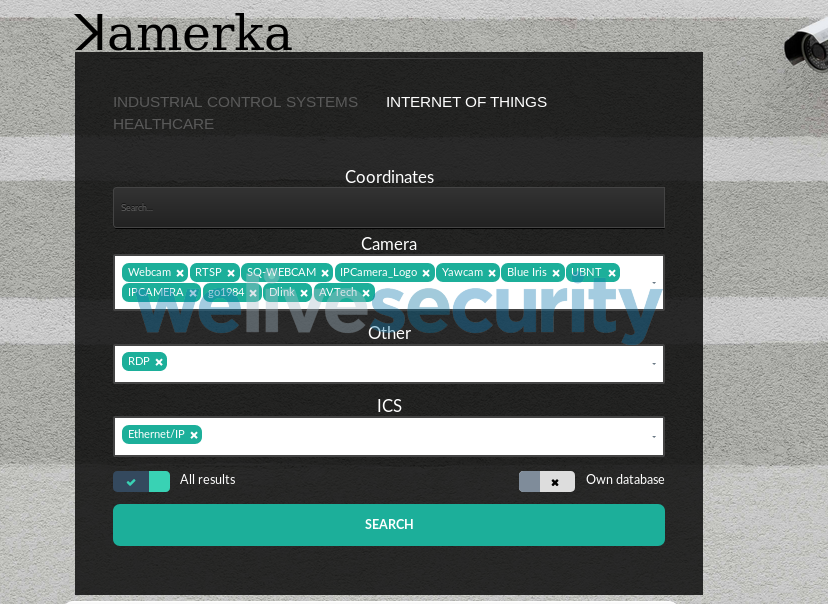

Kamerka, que en polaco significa cámara, es una poderosa herramienta (disponible en GitHub) de reconocimiento OSINT (Open Source Intelligence) que combina varias fuentes de información para traer resultados cada vez más completos a tus búsquedas. La herramienta fue creada por un investigador de seguridad polaco, quién dijo haber creado esta herramienta para que las organizaciones puedan escanear sus redes e identificar equipos vulnerables en un mapa. Su interfaz web gráfica ofrece la posibilidad de buscar en tres categorías de dispositivos: sistemas industriales, Internet de las cosas (IoT) y dispositivos de salud.

Eligiendo la opción IoT, es posible estipular las coordenadas de la ubicación a analizar utilizando Latitud y Longitud. Además, existe la opción de seleccionar de una lista distintos dispositivos para afinar aún más la búsqueda. Pero es importante estar atento, ya que si bien Kamerka es una herramienta de utilidad para quienes desean mejorar la seguridad de su organización, también tiene su lado oscuro, ya que los atacantes pueden usarla para atacar organizaciones con menos esfuerzo que nunca. La herramienta efectivamente permite al usuario ver lo que ve un ciberdelincuente cuando analiza o estudia un objetivo.

La herramienta se alimenta de datos que son suministrados por algunas de las principales fuentes de información sobre dispositivos que hay disponibles actualmente, tal como se aprecia en la siguiente imagen:

Imagen 1. Claves

La integración con todas las fuentes de consulta se realiza a través de la clave API de cada una, y cada una tiene su propósito específico:

- Shodan

Potente escáner que busca en una amplia lista de dispositivos conectados, pero no se limita solo a dispositivos IoT.

- Binary Edge

Mapea la superficie de ataque sobre objetivos encontrados.

- Google Maps

Sistema de mapeo de Google que brinda información sobre la ubicación geográfica de los dispositivos, sobre la base de la información que se encuentra sobre ellos.

- WhoisXMLAPI

Aporta información Whois de los resultados encontrados.

- Flickr

Se utiliza para completar con imágenes los resultados finales de lugares o dispositivos buscados en función de la geolocalización.

Busca tweets cerca de la región investigada, según la geolocalización.

Una herramienta fácil de usar

Una idea equivocada que tienen muchas personas sin conocimiento específico relacionado con la seguridad de la información es pensar por anticipado que por ser una herramienta para este propósito, que se integra con diversos recursos y servicios, instalarla debe ser algo complejo y que requiere de un conocimiento técnico muy amplio.

La mayoría de las herramientas disponibles actualmente están en GitHub, y hay una serie de ventajas que esto tiene, como la descripción completa de la herramienta y detalles de su instalación en el archivo README, que generalmente se resume en unas pocas líneas de comando.

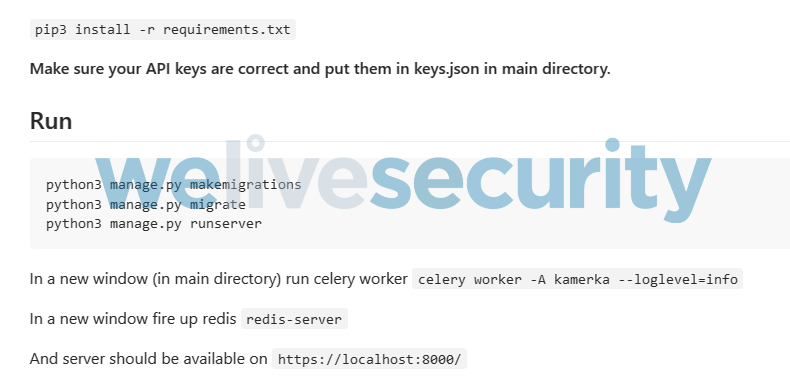

Imagen 2. Instalar y ejecutar

La parte más "compleja" del proceso es que después de la instalación el usuario de Kamerka tendrá que editar el archivo de claves e insertar todas las claves de API para los servicios que desea integrar. Después de eso, es como navegar por una página web.

Usando Kamerka

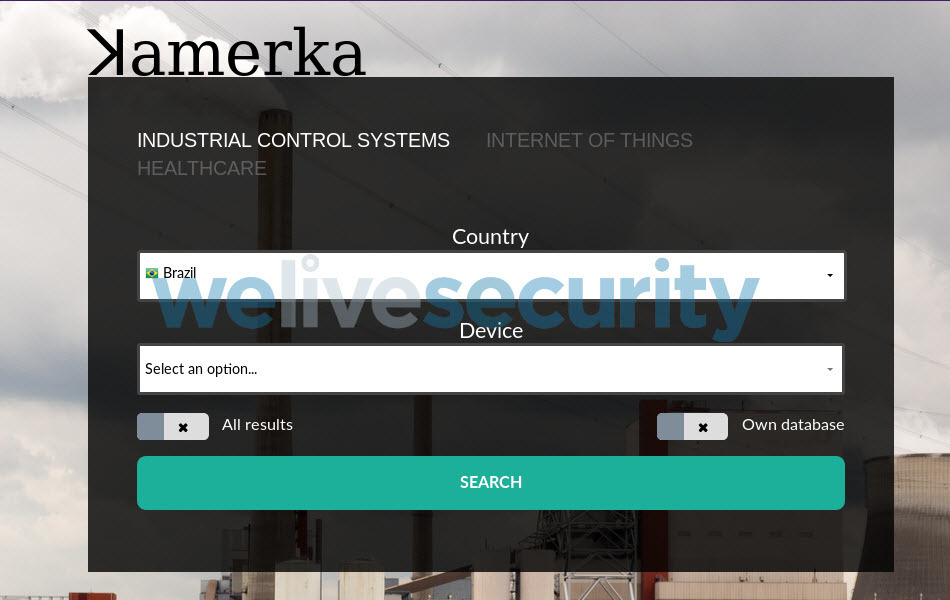

Como la administración se realiza en una página HTTP sin contraseña, en cuanto se ingresa la dirección en el navegador, la herramienta ya muestra sus posibilidades de uso a través del menú:

Imagen 3. Sistemas de Control Industrial (ICS)

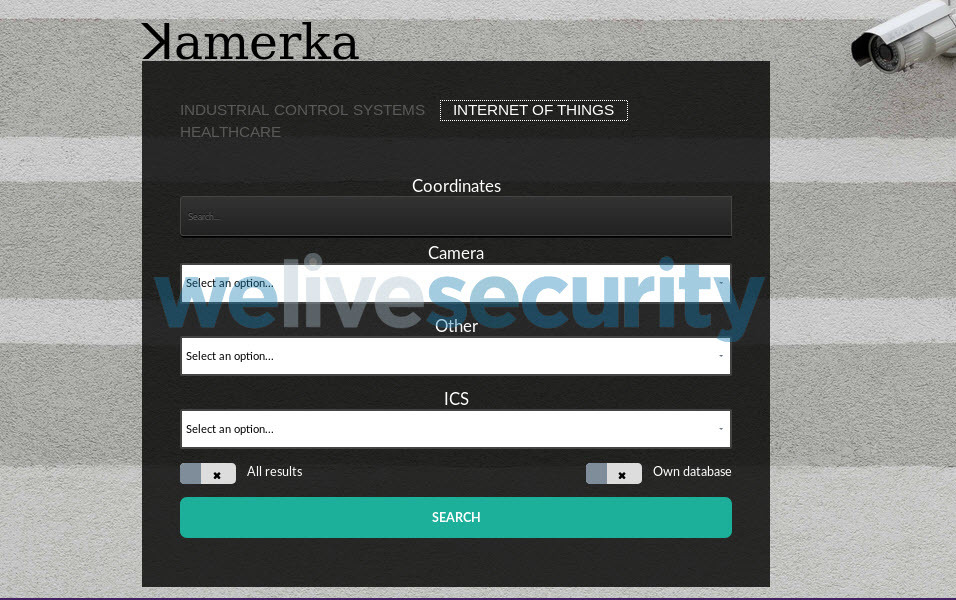

Imagen 4. Internet de las Cosas

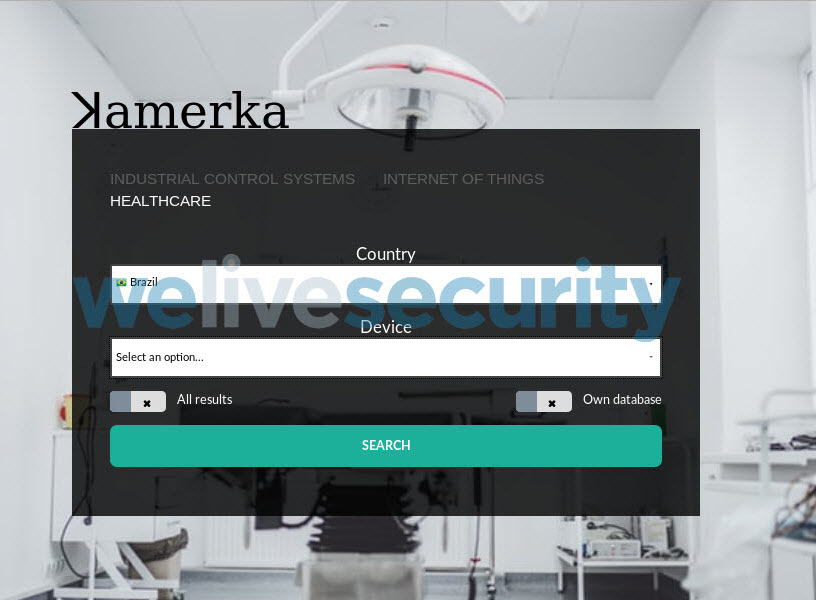

Imagen 5. Salud

La opción más completa es la de IoT, ya que permite introducir una coordenada (latitud y longitud) y buscar varios dispositivos. Los dispositivos que la herramienta puede buscar ya están definidos para su elección dentro de las categorías: Cámara, Otros e ICS.

Después de elegir los dispositivos, puede habilitar las opciones:

All results – al habilitar esta opción la herramienta trae todos los resultados de Shodan. Si está deshabilitada, solo se descargarán los primeros 100 resultados.

Own Database – opción aún en desarrollo que permitirá la integración con una base de geolocalización local.

.

Imagen 6. Búsqueda de IoT

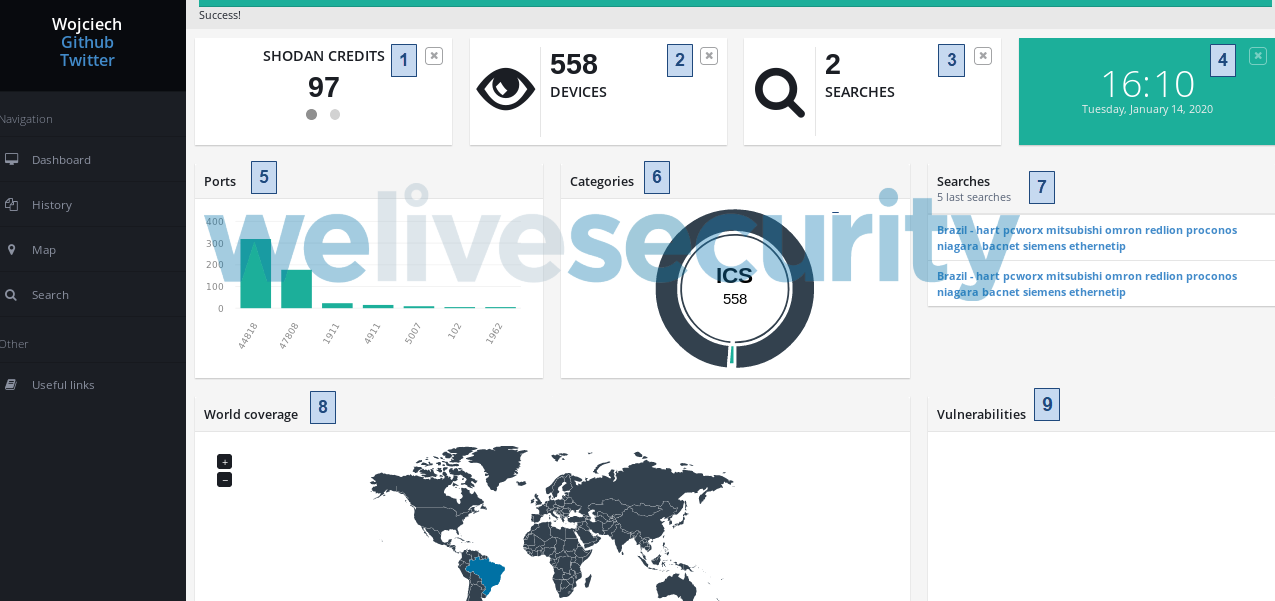

Al seleccionar el botón Search, la herramienta abre su tablero de control donde se muestra una barra de progreso en la parte superior de la pantalla. Una vez finalizada, se detalla información sobre el sistema y los dispositivos buscados.

Imagen 7. Principal

- Muestra los créditos utilizados para integrar la investigación con Shodan y BinaryEdge

- Número de dispositivos encontrados

- Búsquedas realizadas

- Fecha y hora (según la configuración del sistema)

- Puertos buscados

- Gráfico que muestra los diferentes tipos de dispositivos

- Últimas búsquedas realizadas

- Gráfico referente a países relacionados con la investigación

- Vulnerabilidades vinculadas a los dispositivos encontrados

La navegación por el menú ubicado en el lado izquierdo también es intuitiva, permitiendo al usuario regresar al Tablero, ver el historial de búsquedas realizadas, acceder al Mapa que describe las ubicaciones donde se identificaron los dispositivos, tener un historial de los resultados de búsqueda encontrados y enlaces útiles sobre temas relevantes para los dispositivos buscados por la herramienta.

Estar atentos y tener un ojo crítico con respecto a lo que sucede en relación a la seguridad de los dispositivos que colocamos en nuestros hogares y oficinas nos ayudará a que no sean tan vulnerables a acciones maliciosas de terceros. Por lo tanto, recomendamos que todos los dispositivos instalados estén correctamente configurados para brindar la mayor privacidad y seguridad.