La industria de los videojuegos y en particular los gamers son desde hace ya un tiempo un blanco atractivo para los cibercriminales dadas ciertas condiciones, como el gran número de jugadores alrededor del mundo, el uso de diversas plataformas susceptibles de ser atacadas y una industria multimillonaria y en constante crecimiento. De hecho, continuamente se identifican nuevas amenazas relacionadas con los videojuegos, que van desde robo de información, phishing, estafas y engaños, hasta vulnerabilidades en plataformas y malware de distinto tipo como mineros de criptomonedas, botnets o ransomware. En esta publicación y a modo de ejemplo, analizamos las detecciones de códigos maliciosos en América Latina que se distribuyen a través de archivos que utilizan el nombre de Fortnite, uno de los juegos más populares y que atrae a millones de usuarios.

Malware que utiliza el nombre de Fortnite para engañar a sus víctimas

Tras analizar algunos datos obtenidos de la telemetría de ESET observamos que en los últimos años existe una importante y constante actividad maliciosas en la órbita de los videojuegos, especialmente en torno a títulos que gozan de una gran popularidad entre la comunidad gamer, como es el caso de Fortnite.

En WeLiveSecurity hemos publicado varios artículos y noticias sobre campañas maliciosas que giran alrededor de Fortnite, como fue hace dos años la campaña que, mediante la descarga de cheats para el juego, infectaba a los usuarios con malware para distribuir publicidad.

Para este ejercicio de análisis revisamos las detecciones de malware que utilizan el nombre “Fortnite”. A partir de los registros, es posible determinar que comenzaron a circular códigos maliciosos que hacen alusión al título del reconocido juego, incluso las semanas previas a su lanzamiento en julio de 2017.

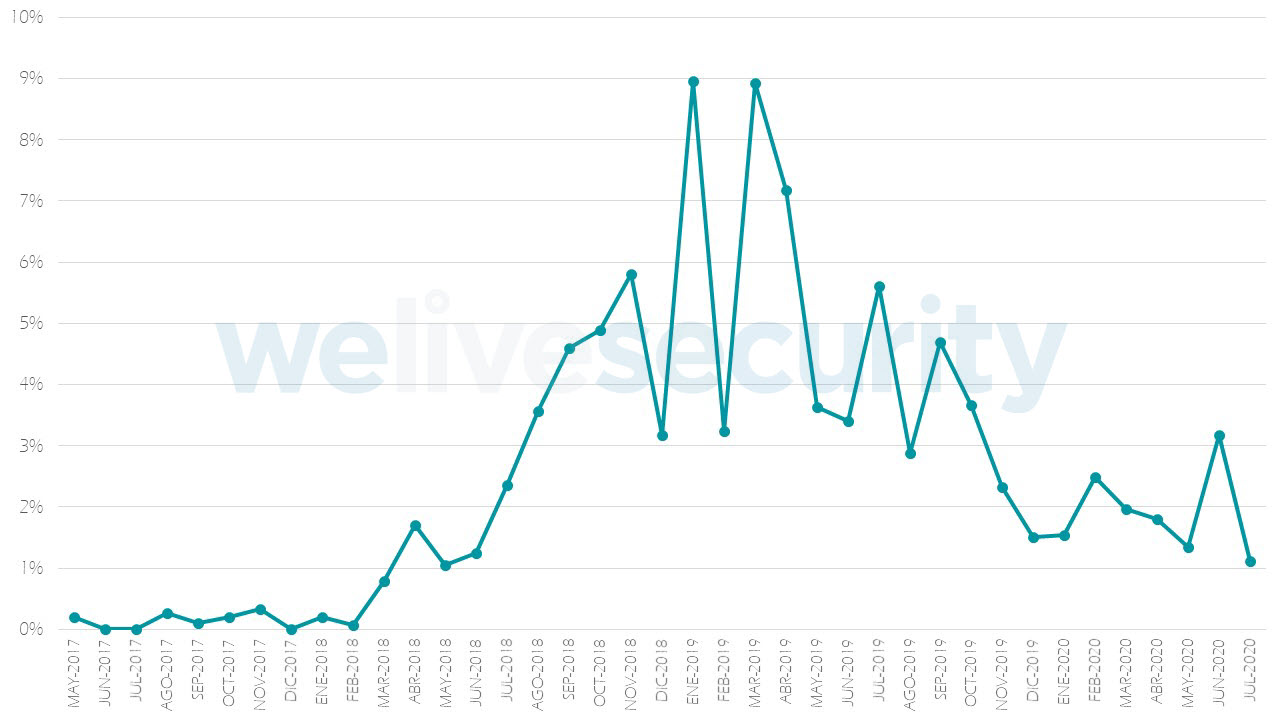

Como se observa en el gráfico de la Imagen 1, desde mayo de 2017 hasta julio de este año se registran detecciones de malware que se distribuye a través de archivos que utilizan el nombre del juego, con un importante pico de actividad en la región de América Latina durante los primeros meses de 2019. Si bien las detecciones han decrecido en los últimos meses, la actividad se mantiene constante.

Imagen 1. Detecciones de malware en Latinoamérica que utiliza el nombre “Fortnite”.

El nombre del juego es utilizado por los cibercriminales para la distribución de diferentes tipos de códigos maliciosos, como el spyware, mineros de criptomonedas o troyanos bancarios, e incluye a diferentes familias de malware, como Win32/Floxif, Win32/Kryptik, Win32/Ramnit, Win32/HoudRat o Android/FakeAV, por mencionar algunas.

La mayoría de estos códigos maliciosos están diseñados para sistemas operativos Windows, pero también aparecen casos de malware para Android, aunque en menor proporción. Además, llama la atención que incluso son utilizados nombres erróneos para intentar engañar a los usuarios, a través de palabras como “Fornite”.

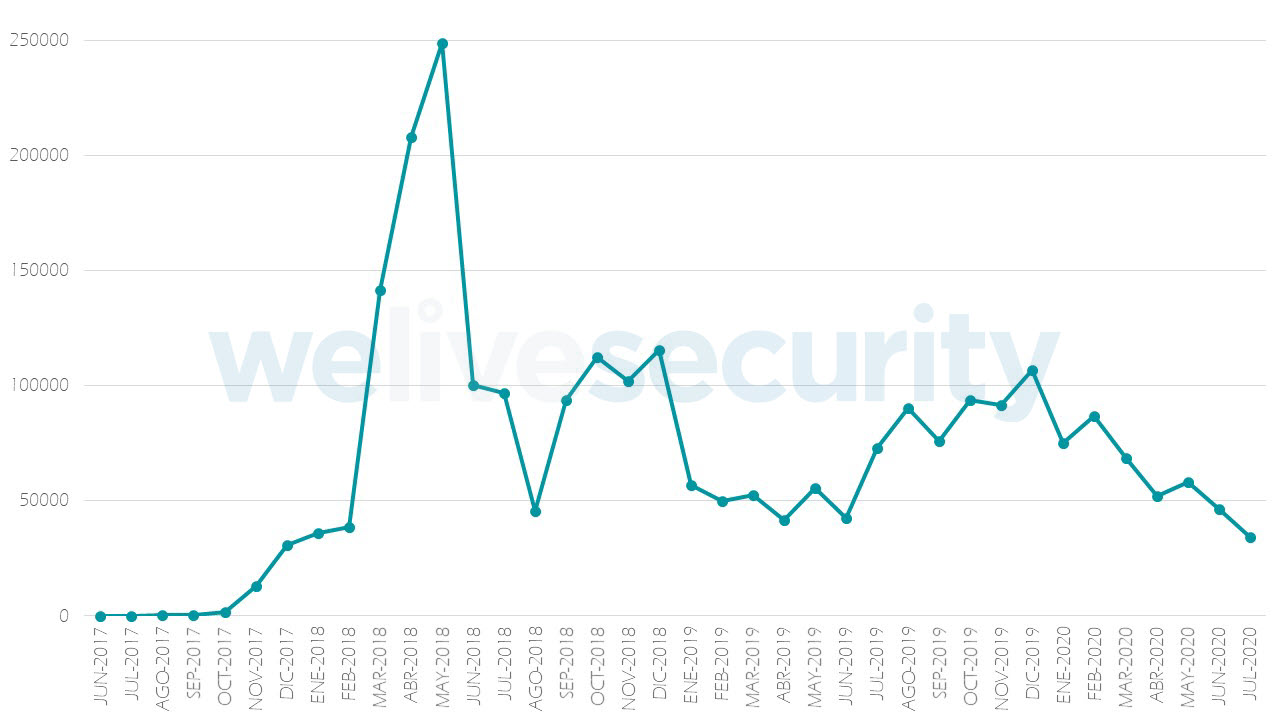

Cuando se trata de Aplicaciones Potencialmente Inseguras e Indeseadas (PUA), el problema se agrava, ya que las detecciones son mucho más elevadas, con picos que incluso alcanzaron 250,000 registros en un día, tal como se muestra en el gráfico de la Imagen 2.

Imagen 2. Detecciones de PUAs que utilizan el nombre “Fortnite” en Latinoamérica.

Si bien las PUAs están relacionadas principalmente con adware y programas que redirigen a distintas páginas, se trata de una modalidad utilizada por los creadores de estas campañas para generar ganancias económicas a través de monetizar las visitas a los sitios Web.

El caso de Fortnite nos muestra la cantidad de amenazas que giran en torno a un videojuego, pero la realidad es que puede extrapolarse para otros títulos populares, que lamentablemente también son suplantados para llevar a cabo actividades maliciosos y ofensivas.

Códigos maliciosos y videojuegos: el comportamiento de los usuarios

Una encuesta reciente realizada por ESET Latinoamérica entre la comunidad gamer arrojó que 1 de cada 3 jugadores se infectó con algún tipo de malware luego de descargar programas como mods, cheats o cracks, generalmente desde sitios no oficiales (44% de los participantes).

Otro dato relevante es que el 51% aseguró haber descargado mods, es decir, extensiones de software que permiten modificar los videojuegos para agregar nuevas características y posibilidades, como ambientaciones, personajes u objetos. Además, el 36% de los encuestados dijo haber descargado cracks para eliminar las restricciones en las licencias de uso en los juegos.

Otro grupo de usuarios (alrededor del 12%) afirmó utilizar cheats, es decir, recursos para obtener ventajas en el juego o que directamente permiten hacer trampa, principalmente mediante software de terceros o a través de la explotación de errores en los mismos programas.

Estos factores muestran las distintas opciones que tienen los atacantes para atentar contra los gamers, una comunidad heterogénea, desde aquellos usuarios que juegan de manera casual dentro de una red social o navegador, hasta quienes realizan esta actividad de forma frecuente, incluso de manera profesional. De hecho, en 2018 vimos cómo a través de la descarga de cracks para juegos como Counter Strike, Starcraft y Bejeweled 3, además de otros software, se distribuía el ransomware GandCrab.

La industria de los videojuegos en la mira de atacantes

No es una novedad que la industria de los videojuegos está en la mira de los cibercriminales desde hace tiempo, donde la superficie de exposición es cada vez mayor, desde los usuarios que participan a través de dispositivos móviles (que actualmente representan el mayor segmento de la industria), quienes que juegan en consolas y los que hacen lo propio a través de computadoras.

Por ello, aprovechando que en agosto celebramos el mes del gamer, esperamos que este artículo sirva para tener presente la importancia de la ciberseguridad en el mundo de los videojuegos y la necesidad de utilizar tecnologías de protección, aplicar buenas prácticas de seguridad, así como actualizarnos e informarnos sobre lo que acontece en el ámbito de la ciberseguridad para la industria de los videojuegos.

Quizás te interese: La industria de los videojuegos continúa estando en el radar de los atacantes