La pandemia del COVID-19 ha cambiado radicalmente la naturaleza del trabajo diario, obligando a los empleados a realizar gran parte de su trabajo a través del acceso remoto. Conscientes del cambio de escenario, los ciberdelincuentes –sobre todo los operadores de ransomware– intentan explotar las nuevas oportunidades para aumentar sus ganancias. Los datos que aporta la telemetría de ESET confirman esta tendencia con el aumento en el número de clientes únicos que informaron intentos de ataque de fuerza bruta que fueron bloqueados mediante la tecnología para la detección de ataques de red de ESET.

Antes del período de confinamiento, muchos de los colaboradores que hoy están trabajando de manera remota solían hacerlo desde la oficina y usaban infraestructura monitoreada y controlada por su departamento de TI. Pero la pandemia del nuevo coronavirus provocó un cambio importante en la dinámica diaria de muchos sectores a nivel global. Hoy en día, un gran porcentaje del trabajo de "oficina" se realiza a través de dispositivos hogareños con colaboradores que acceden a sistemas confidenciales de la empresa a través del Protocolo de Escritorio Remoto (RDP, por sus siglas en inglés) de Windows, una solución creada y patentada por Microsoft para permitir la conexión a la red corporativa desde computadoras remotas.

Lectura relacionada: El 42% de las empresas no estaba preparada para teletrabajar de forma segura

Pese a la creciente importancia del RDP (así como de otros servicios de acceso remoto), las organizaciones a menudo descuidan su correcta configuración y protección. Los colaboradores usan contraseñas fáciles de adivinar y no hacen uso de capas adicionales de autenticación o protección, lo que hace que sea más sencillo para los ciberdelincuentes comprometer los sistemas de una organización.

Probablemente esa sea también la razón por la cual el RDP se ha convertido en un vector de ataque tan popular en los últimos años, especialmente entre los operadores de ransomware. Estos cibercriminales suelen: llevar a cabo ataques de fuerza bruta dirigidos a redes mal aseguradas, elevar sus permisos a nivel de administrador, y luego deshabilitar o desinstalar soluciones de seguridad para finalmente ejecutar un ransomware que cifre datos que son cruciales para la víctima.

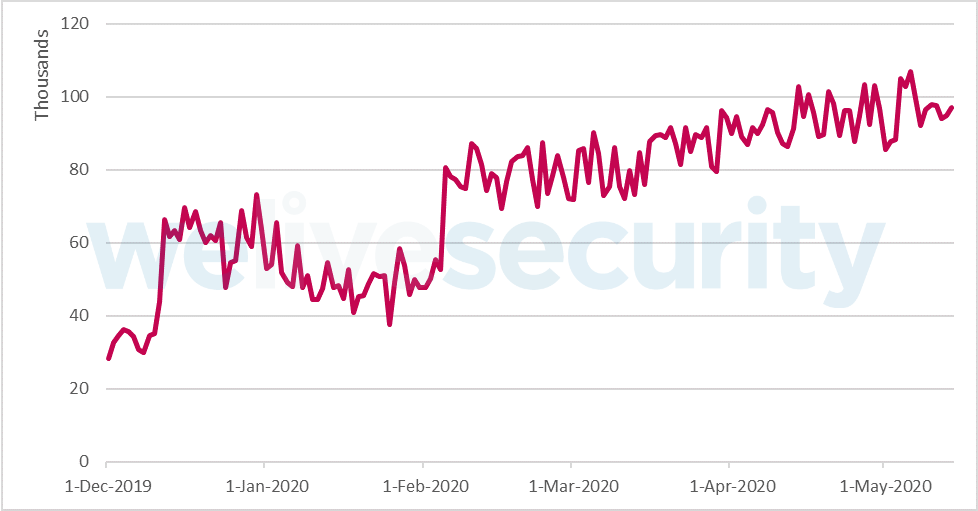

Los datos que arroja la telemetría de ESET (ver Figura 1), demuestran el notorio incremento en el número de clientes únicos que reportaron un intento de ataque vía RDP.

Figura 1. Tendencia de los intentos de ataque vía RDP contra clientes únicos (por día), detectados por las tecnologías ESET

Protección contra ataques de fuerza bruta

Para abordar el riesgo que supone el aumento en el uso de RDP, los investigadores de ESET han ideado una nueva capa de detección que está oculta dentro del motor de ESET Network Attack Protection y que está diseñada para bloquear los ataques de fuerza bruta entrantes provenientes de direcciones IP externas, contemplando tanto RDP como los protocolos SMB.

Llamada ESET Brute-Force Attack Protection, esta nueva capa de seguridad detecta grupos de intentos fallidos de inicio de sesión desde entornos externos, que sugieren un ataque de fuerza bruta entrante, y luego bloquea más intentos. Posteriormente, las direcciones IP correspondientes a los intentos de ataque más importantes se agregan a una lista negra que protege a millones de otros dispositivos de futuros ataques.

La nueva tecnología ha demostrado ser efectiva contra ataques tanto aleatorios como dirigidos. Para que funcione correctamente, debe estar habilitada en el servidor la opción RDP Network Level Authentication (NLA).

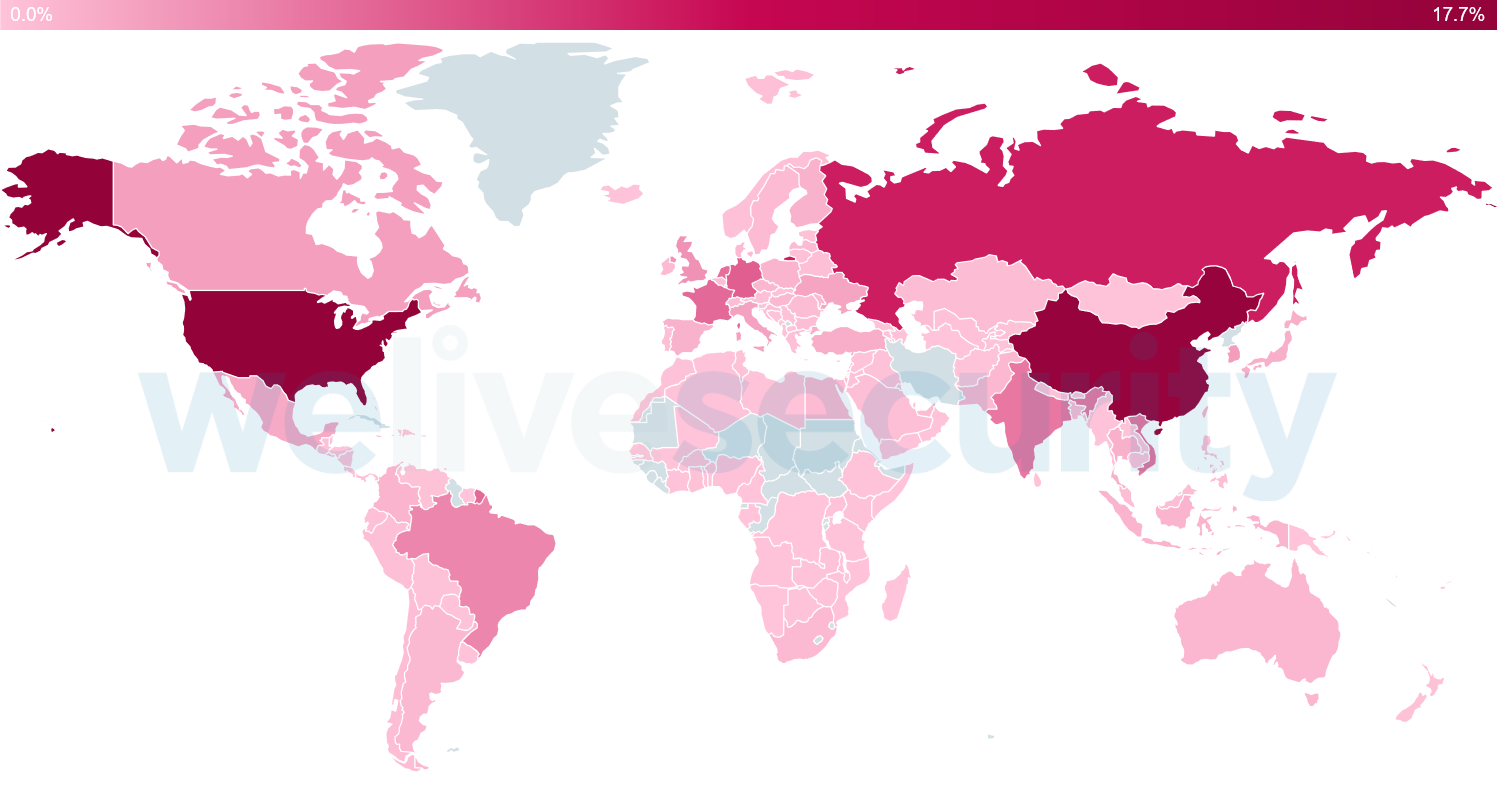

Según los datos que aporta la telemetría de ESET, la mayoría de las IP bloqueadas entre enero y mayo de 2020 se detectaron en Estados Unidos, China, Rusia, Alemania y Francia (ver Figura 2).

Figura 2. Países con el mayor número de direcciones IP bloqueadas (entre el 1 de enero y el 31 de mayo de 2020).

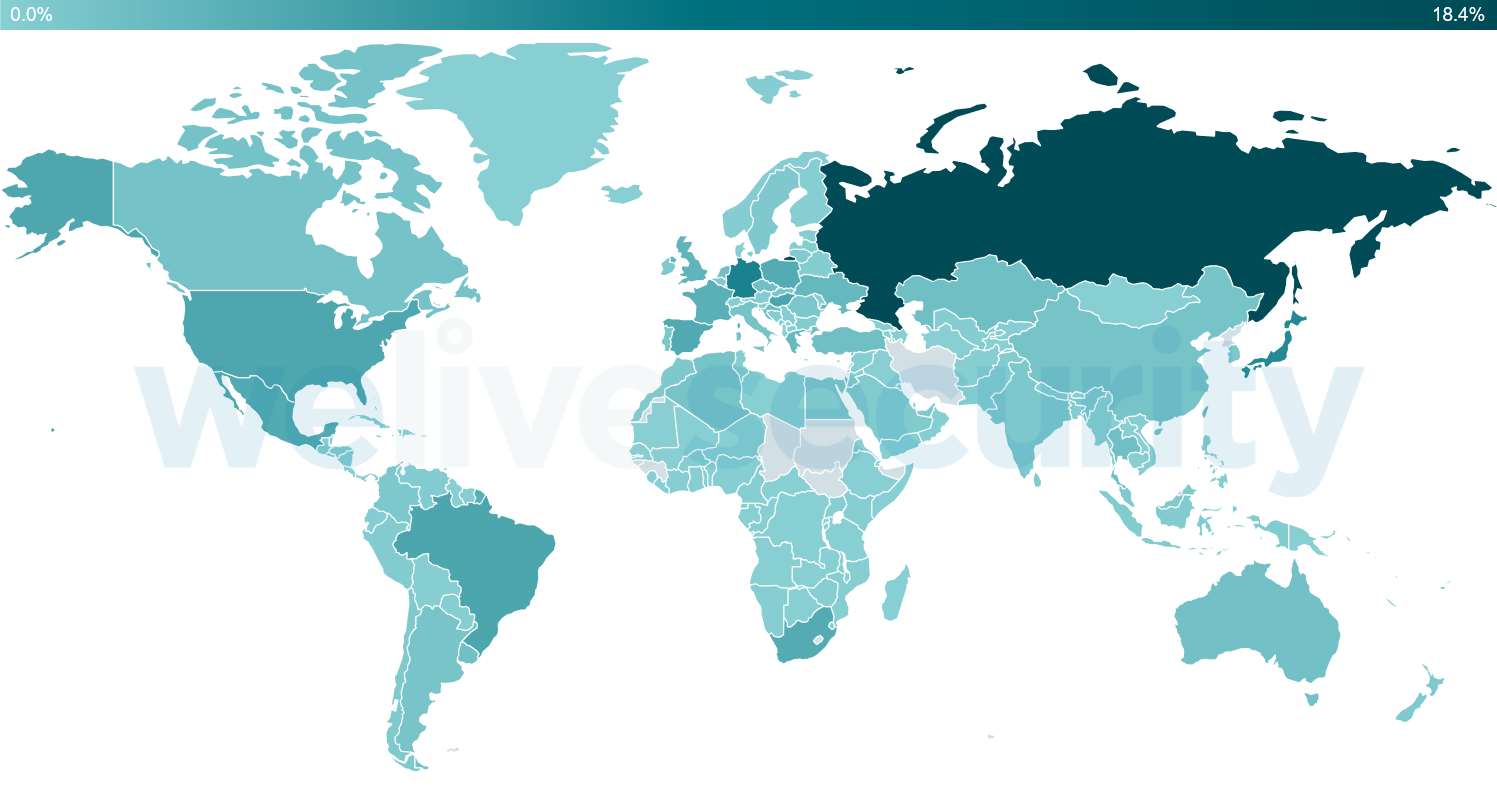

Los países que tenían el porcentaje más grande de direcciones IP apuntadas fueron Rusia, Alemania, Japón, Brasil y Hungría (ver Figura 3).

Figura 3. Países en los que se registraron la mayoría de los ataques de fuerza bruta según los datos de la telemetría de ESET (entre el 1 de enero y el 31 de mayo de 2020).

Cómo configurar el acceso remoto correctamente

Sin embargo, incluso con medidas de protección como ESET Brute-Force Attack Protection, las organizaciones deben mantener su acceso remoto configurado correctamente. Para ello, a continuación ofrecemos algunas recomendaciones:

- Deshabilite los servicios RDP expuestos a internet. Si eso no es posible, minimice la cantidad de usuarios que pueden conectarse directamente a los servidores de la organización a través de Internet.

- Establezca como requisito contraseñas fuertes y complejas para todas las cuentas que pueden iniciar sesión a través de RDP.

- Use una capa adicional de autenticación (MFA/2FA).

- Instale una puerta de enlace de red privada virtual (VPN) como intermediaria para todas las conexiones RDP desde fuera de su red local.

- En el firewall perimetral, deshabilite conexiones externas a máquinas locales en el puerto 3389 (TCP/UDP) o cualquier otro puerto RDP.

- Proteja su software de seguridad contra posibles alteraciones o desinstalaciones estableciendo una contraseña para hacer cambios en su configuración.

- Aísle cualquier computadora insegura u obsoleta a la que se deba acceder desde Internet utilizando RDP y reemplácela lo antes posible.

- Consulte el artículo del reconocido investigador de ESET Aryeh Goretsky para obtener una descripción detallada de cómo configurar correctamente su conexión RDP.

- La mayoría de estas mejores prácticas aplican también a FTP, SMB, SSH, SQL, TeamViewer, VNC y otros servicios.

Ransomware, mineros de criptomonedas y backdoors

El cifrado de datos y la posterior extorsión no es el único escenario que podría seguir a un compromiso vía RDP. Con frecuencia, los atacantes intentan instalar malware para minar criptomonedas o crear un backdoor, el cual puede ser utilizado por los atacantes en caso de que la víctima haya identificado y cerrado el acceso RDP no autorizado.

Otros escenarios comunes que se pueden presentar después del compromiso del RDP son:

- borrar archivos de registro, eliminando así la evidencia de actividad maliciosa previa,

- descargar y ejecutar en el sistema comprometido herramientas y malware según la elección del atacante,

- deshabilitar o borrar por completo las copias de seguridad programadas y las shadow copies, también conocidas como copias instantáneas,

- exfiltrar datos del servidor.

Como podemos ver en esta publicación del año 2013, los cibercriminales han estado tratando de explotar el RDP desde hace varios años. El crecimiento en el número de ataques a los RDP en los últimos años ha sido motivo de numerosas alertas de seguridad publicadas por distintas entidades gubernamentales, como son el FBI, el NCSC del Reino Unido o el ACSC de Australia.

Esto solo demuestra cuán importante se ha convertido la seguridad de los accesos remotos, dado que potencialmente puede hacer o deshacer el futuro de una empresa. Y es que incluso si el daño a la reputación de una organización se puede gestionar, hay pérdidas financieras, operaciones estancadas y costosos esfuerzos de recuperación que deben tenerse en cuenta. Esto no considera los costos adicionales como consecuencia de posibles sanciones que pueden emitir las autoridades de acuerdo con la legislación de protección de datos que aplique, como pueden ser el GDPR (UE), CCPA (California) o NDB (Australia).

Ya sea que haya una pandemia o no, las empresas deben gestionar los riesgos que plantea el uso generalizado del RDP u otros servicios similares reforzando sus contraseñas y agregando otras capas de seguridad adicionales, incluida la autenticación multifactor y una solución de seguridad que proteja contra ataques basados en RDP y protocolos similares.