Con el avance de la pandemia del COVID-19 y la instauración de cuarentenas masivas en una gran cantidad de países a lo largo del mundo, las herramientas para realizar videoconferencias han visto un repentino incremento en la cantidad de usuarios. En este contexto, como suele ocurrir siempre que un software o tecnología toma una relevancia fuera de lo común, los cibercriminales están al acecho e intentan aprovechar estas situaciones a la hora de llevar a cabo sus ataques.

En este sentido , en el último tiempo , sin embargo, este articulo no apunta a analizar dichos problemas, sino a analizar cómo los atacantes están aprovechando el incremento en el uso de estos programas para distribuir malware.

A partir del aislamiento social impulsado en distintos países, miles de personas se han visto obligadas a descargar este tipo de aplicaciones, ya sea para trabajar remotamente o para poder contactarse con sus seres queridos. Esta es una situación muy favorable para los cibercriminales, ya que encuentran a miles de usuarios, que en muchos casos no tienen conocimientos técnicos o de seguridad, buscando e intentando descargar estos programas de Internet. Aquí entra en juego la ingeniería social, mediante la cual los atacantes intentarán engañar a la mayor cantidad de usuarios posible para que descarguen su malware creyendo que están descargando la herramienta legitima.

Lee también: Crecen las campañas de malware que intentan aprovechar el temor provocado por el COVID‑19

Algunas de las estrategias empleadas por los cibercriminales pueden ser campañas de spam con enlaces que prometen descargar el software o la creación de sitios web idénticos a los oficiales, que en lugar de descargar el software legitimo descargan malware, instaladores legítimos que son troyanizados, etc. Por ejemplo, recientemente se ha detectado una campaña donde los atacantes distribuyen instaladores falsos de Zoom para instalar malware de criptominería.

Todas estas estrategias tienen una característica en común que es tradicionalmente utilizada por los cibercriminales para aumentar la credibilidad de sus campañas y, junto con ella, las chances de engañar e infectar a los usuarios: “disfrazar” los instaladores y ejecutables maliciosos con el nombre e icono de la herramienta legitima que se pretende “suplantar”.

Por lo tanto, en este contexto es razonable esperar un aumento en la cantidad de muestras de malware detectadas utilizando el nombre de aplicaciones legitimas de videoconferencia. La pregunta es: ¿cuánto ha aumentado el uso de esta estrategia durante la pandemia del coronavirus?

Malware que se hace pasar por software legítimo para realizar videoconferencias

Para poder responder esta pregunta hemos medido la cantidad de archivos maliciosos que fueron detectados utilizando un nombre o ruta de archivo similar al de alguna de las herramientas de videoconferencia más famosas. Esta medición fue realizada para cada uno de los meses comprendidos en el período que va desde octubre del 2019 a marzo de 2020, y contempló únicamente malware diseñado para sistemas operativos Windows en formato .exe, .dll o .msi.

A modo de ejemplo, en el caso de Zoom, algunos nombres de estos archivos maliciosos que observamos son: zoom-cloud-meetings_2512352661.exe, Zoom_4da479a1307a100f.exe, zoom-1.3.1.211.exe. Sin embargo, si el usuario descarga el instalador legítimo desde el sitio oficial de la herramienta, el nombre del mismo es ZoomInstaller.exe.

Cabe destacar que cada archivo malicioso que cumpliera con estas características fue contabilizado una única vez; es decir, no se midió la cantidad total de detecciones de un mismo archivo malicioso, sino la cantidad de malware diferente. En términos técnicos, solo se contabilizó una vez a cada hash asociado a una muestra maliciosa.

De esta manera, podemos medir con mayor precisión la cantidad de malware diferente que está siendo distribuido por los cibercriminales y, por ende, si esta cantidad ha aumentado durante la pandemia del COVID-19.

Malware que aprovecha la popularidad de Zoom

Como sabemos, Zoom ha ganado una gran popularidad desde el comienzo de la pandemia, pasando de de 10 millones de usuarios diarios en diciembre de 2019 a 200 millones en marzo de 2020. Dado el contexto, no es de extrañar que la cantidad de muestras de malware utilizando este nombre haya incrementado un 154% en tan solo un mes.

Imagen 1. Marcado crecimiento durante el mes de marzo del 2020 en la cantidad de archivos maliciosos que utilizan el nombre de Zoom

Malware que utilizan el nombre de GoToMeeting

GoToMeeting es otra de las herramientas cuyo nombre fue observado en muchas muestras de malware y que presentó un incremento muy marcado. Si bien en el último tiempo no ha tenido tanta popularidad en comparación con otras aplicaciones como Zoom, puede observarse un claro aumento del 213% en la cantidad de muestras maliciosas que utilizaban el nombre de este software entre febrero y marzo, siendo aún mayor que el registrado para Zoom.

Imagen 2. Marcado crecimiento durante el mes de marzo del 2020 en la cantidad de archivos maliciosos que utilizan el nombre de GoToMeeting

Muestras maliciosas con el nombre de Microsoft Teams

Si bien esta herramienta no es exactamente de videoconferencia, es interesante observar el aumento en la cantidad de muestras de malware que utiliza su nombre, ya que la misma suele ser empleada principalmente en entornos corporativos. El incremento fue del 55% en el mes de marzo con respecto a febrero. Si bien es un porcentaje bajo en comparación con los anteriores, sigue siendo un número considerable.

Imagen 3. Marcado crecimiento durante el mes de marzo del 2020 en la cantidad de archivos maliciosos que utilizan el nombre de Microsoft Teams

Incremento en la cantidad de malware a medida que avanza el COVID-19

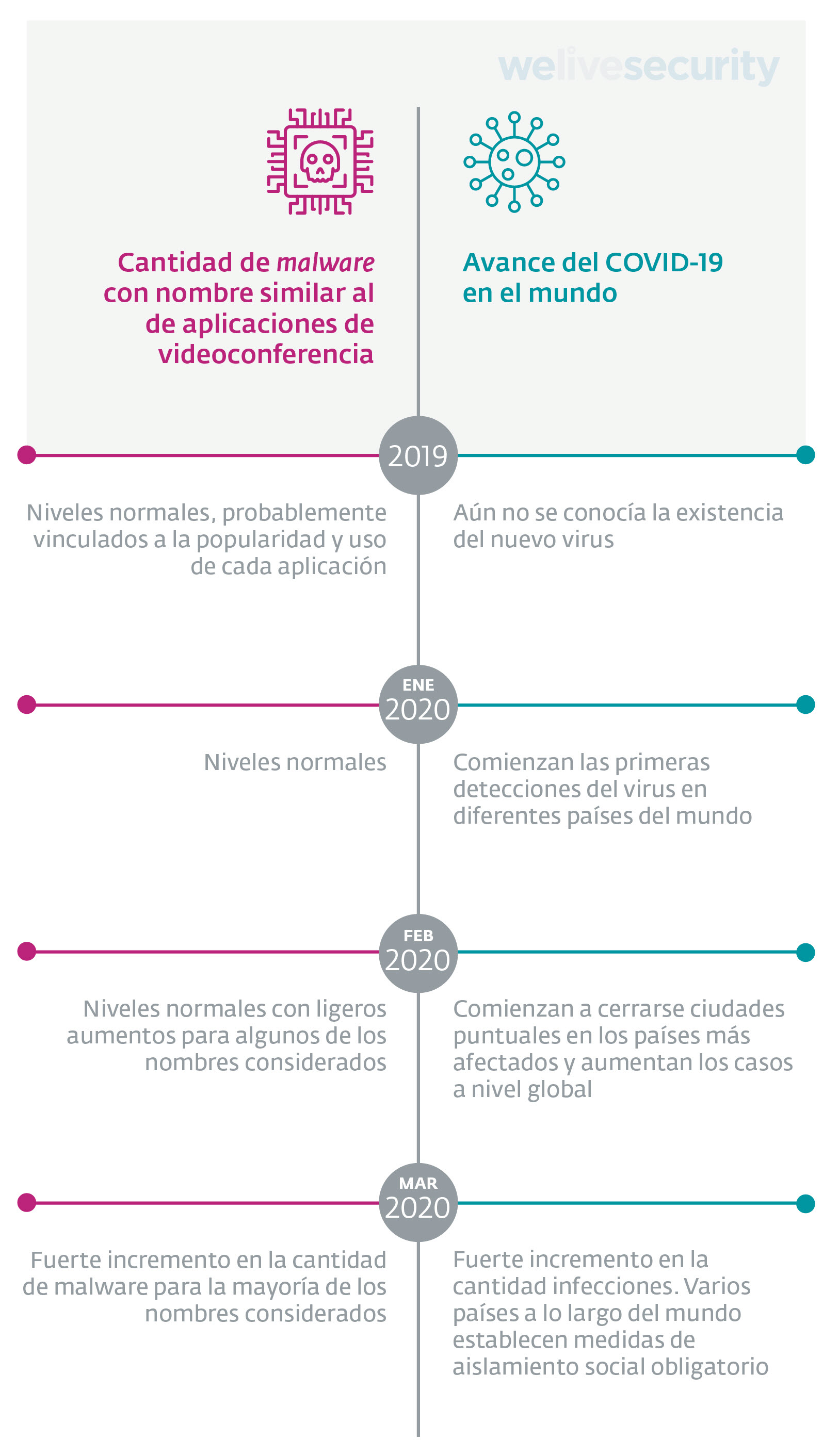

Trazando un paralelismo, los datos observados en los gráficos son consistentes con los eventos sucedidos en torno a la pandemia del coronavirus y la creciente necesidad de utilizar este tipo de herramientas:

Si bien es difícil saber con exactitud cómo continuará está tendencia en el corto plazo, basándonos en los datos parciales que tenemos del mes de abril, es probable que los niveles se mantengan estables o presenten leves aumentos para la mayoría de los nombres de herramientas. En el caso puntual de Zoom, es esperable que el aumento continúe a un ritmo elevado al menos durante el mes de abril.

Sin embargo, eventualmente esta tendencia deberá comenzar a ser descendente, ya que en algún punto todos los usuarios que necesitan de estas herramientas verán sus necesidades cubiertas, con lo cual no buscarán descargarlas en forma masiva. Por otro lado, en cuanto la situación general de la pandemia mejore, los países irán eliminando las restricciones progresivamente, reduciendo así la necesidad de utilizar estas herramientas.

Otras herramientas

Existen otras herramientas, como Skype y Hangouts, que registraron un aumento entre el mes de febrero y marzo de 2020. El mismo fue muy leve en comparación con el detectado para Zoom, GoToMeeting o Microsoft Teams. Esto no es casual, ya que en general esas herramientas no tuvieron un pico de popularidad durante estos meses. Skype es una herramienta muy famosa, muy establecida en el mercado y cuyo nombre ya venía siendo utilizado por los cibercriminales hace mucho tiempo, por lo que las cantidades de malware en relación con este nombre son estables y no variaron significativamente.

En el caso de Hangouts, los archivos maliciosos para esta herramienta registraron un aumento del 30% en el mes de marzo; sin embargo, al no ser un nombre tan utilizado por los cibercriminales los valores totales son poco relevantes.

Esta diferencia con respecto a las otras herramientas deja en evidencia lo selectivos que son los cibercriminales a la hora de elegir la herramienta cuya identidad suplantarán en sus campañas maliciosas, generalmente optando por las que se encuentran “de moda”.

Conclusión y recomendaciones

Si bien no se registró un aumento uniforme en la cantidad de malware para todos los nombres vinculados a herramientas para realizar videoconferencias, los resultados muestran que para algunas de ellas el incremento fue muy grande, alcanzando hasta un 213% en tan solo un mes. Esto deja en evidencia que los cibercriminales efectivamente están llevando a cabo esta modalidad de ataque, distribuyendo malware que pretende simular ser un software legítimo de videoconferencia.

Siguiendo esta línea, se espera que la cantidad de nuevas muestras de malware involucradas en una dinámica de este tipo siga aumentando durante el mes de abril, al menos para algunas de las aplicaciones que se encuentran en su punto máximo de popularidad.

Este es tan solo un ejemplo más de cómo los cibercriminales están tomando ventaja de la situación que afronta el mundo actualmente, utilizándola para ampliar sus operaciones y lograr así un mayor nivel de infecciones. Sin embargo, el lado positivo es que si se sigue una serie de buenas prácticas es muy sencillo evitar ser víctima de estos engaños:

- Descargar software únicamente de sitios oficiales. Nunca descargar de sitios poco confiables, ya que no se puede garantizar la integridad del software.

- Si se recibió un correo, mensaje, etc., haciendo referencia a algún software con un enlace de descarga o un archivo adjunto, ignorarlo y no descargar nada. En este punto también es importante no confiar de un mensaje o enlace simplemente porque fue enviado por una persona conocida o a la que se tiene confianza, ya que ella también pudo haber sido víctima del engaño o de una infección.

- En caso de necesitar un software pago, comprar el original o buscar una alternativa gratuita

Lee también: Seguridad en Zoom: cómo configurarla de manera correcta