Las campañas de phishing que utilizan como pretexto el interés que acapara el avance del COVID-19 se propagan cada vez con mayor frecuencia. Las mismas buscan no solo robar información personal de sus posibles víctimas, sino propagar noticias falsas y entregar publicidad no deseada a lo largo de todo el ataque. En este artículo analizaremos dos campañas que están circulando de manera activa. En una de ellas se suplanta la identidad de Netflix, mientras que la otra se apoya en la necesidad de las personas de comprar alimentos y provisiones de manera sencilla en tiempos en los cuales muchas personas en distintos países se encuentran en un período de cuarentena para evitar la propagación del nuevo coronavirus.

Phishing via WhatsApp promete ayudas de productos de supermercados por motivo de la cuarentena

La primera de las campañas ataca directamente a la necesidad de las personas de proveerse de alimentos u otro tipo de productos de primera necesidad. Si bien el mensaje llegó al laboratorio de ESET desde Colombia, las características del mensaje indican que se trata de una campaña que puede distribuirse en cualquier país de la región.

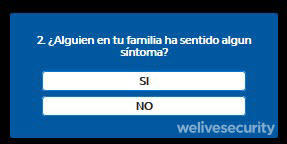

Imagen 1. Mensaje que llega vía WhatsApp ofreciendo una ayuda alimenticia por pare de supermercados que incluye enlace acortado.

Como siempre señalamos, lo primero que el usuario debe hacer es analizar el contenido del mensaje para determinar la veracidad del mismo. En este punto, lo que debería llamar la atención es que habla de una respuesta alimenticia gratis para cualquier país, situación por demás particular, ya que, de ser así probablemente estaría patrocinada por algún organismo internacional o por empresas, las cuales lo estarían anunciando ampliamente.

Otro elemento sospechoso es que el mensaje incluye un enlace acortado, algo que como hemos dicho en reiteradas oportunidades, es una práctica común de los cibercriminales para ocultar el nombre del dominio al cual será redireccionado el usuario al hacer clic en el mismo. Si el mensaje fuese legítimo, seguramente el enlace estaría al descubierto revelando el nombre de la empresa o cadena que impulsa esta acción.

Continuando con el análisis, si el receptor del mensaje avanza con la supuesta acción humanitaria y hace clic en el enlace, se encontrará con la siguiente pantalla:

Imagen 2. Página que abre el enlace que contiene el mensaje que llega por WhatsApp

En este momento, el usuario podría si verificar que en realidad se trata de un sitio alojado en la plataforma BLOGSPOT, comúnmente utilizada para blogs personales o de difusión que aprovechan que se trata de un servicio gratuito, pero rara vez utilizada por alguna empresa u organismo oficial.

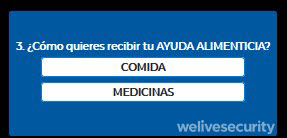

Tal como se observó en muchas otras campañas de phishing, la dinámica del engaño comienza con una simple encuesta, en la cual el usuario avanza a lo largo de las siguientes preguntas:

Imagen 3. Preguntas que incluye el cuestionario.

Imagen 4. Supuesta validación de las respuestas.

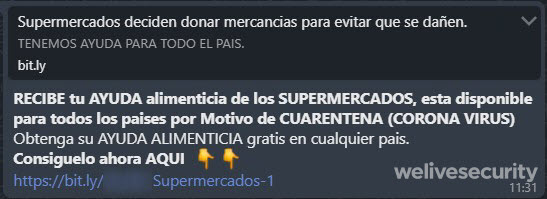

Luego de completado el supuesto proceso de verificación de las respuestas, se muestra la verdadera intención de esta campaña maliciosa:

Imagen 5. Engaño solicita a la víctima compartir el mensaje con sus contactos para poder obtener el beneficio.

Como se puede apreciar en la Imagen 5, la campaña exige al usuario compartir la noticia vía WhatsApp con al menos 12 contactos, ya que solo así se podrá acceder al beneficio alimentario o económico (en esta parte de la campaña se menciona “dinero” como parte del beneficio, algo que no se había mencionado anteriormente), logrando de esta manera distribuir el engaño de forma más efectiva, ya que muchas personas confiarán en el mensaje por el simple hecho de que fue enviado por un contacto conocido.

Otro detalle que se observa en la Imagen 5 son los comentarios de usuarios que supuestamente ya recibieron el beneficio y manifiestan su agradecimiento. Sin embargo, si el usuario se toma un segundo para verificar esta acción, corroborará que la opción “más comentarios” no funciona y que los enlaces a los perfiles de los usuarios no lleva a ningún lado, dado que se trata de una ventana completamente falsa que fue creada con la intención de darle veracidad al engaño.

En caso de compartir el mensaje con sus contactos, la víctima será redireccionada a un sitio que ofrece información sobre el nuevo coronavirus.

Imagen 6. Una vez compartido el engaño con sus contactos la víctima es redireccionada a un sitio con información sobre el COVID-19.

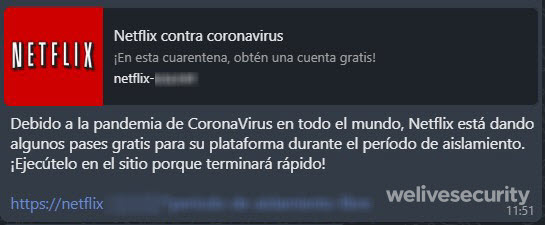

Phishing de Netflix vía WhatsApp utiliza el coronavirus como parte de su estrategia de ingeniería social

En el caso de esta otra campaña de phishing, los cibercriminales detrás de la misma suplantan la identidad de Netflix para ofrecer el beneficio de una cuenta gratuita dada la situación provocada por la pandemia.

Imagen 7. Mensaje vía WhatsApp suplanta identidad de Netflix y ofrece acceso gratuito durante el período de aislamiento social recomendado.

En este caso, si bien no utilizaron un acortador de enlaces, se puede observar que en la URL que se muestra en el mensaje se utiliza el nombre de la plataforma de streaming, pero no se trata de un dominio oficial. Asimismo, algunos detalles en el nombre del falso dominio dan cuenta que este engaño también esté circulando en inglés.

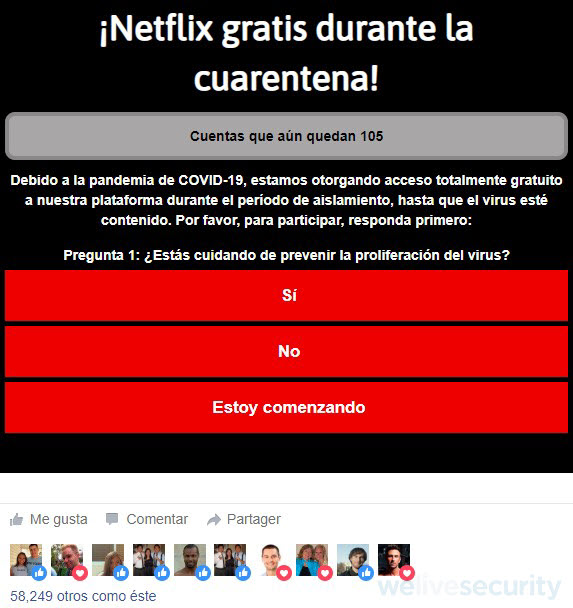

Si un usuario hace clic en el enlace, se encontrará con la siguiente pantalla:

Imagen 8. Engaño solicita completar una encuesta.

Al igual que la campaña descrita anteriormente, la víctima deberá primero pasar por un cuestionario. De manera similar al engaño anterior, los operadores detrás de esta campaña incluyeron comentarios de los supuestos ganadores para darle mayor veracidad al engaño.

Vale la pena mencionar que tras analizar la campaña en máquinas virtuales con proxys detectamos que la misma está también en inglés, por lo que su alcance va más allá de los países de habla hispana.

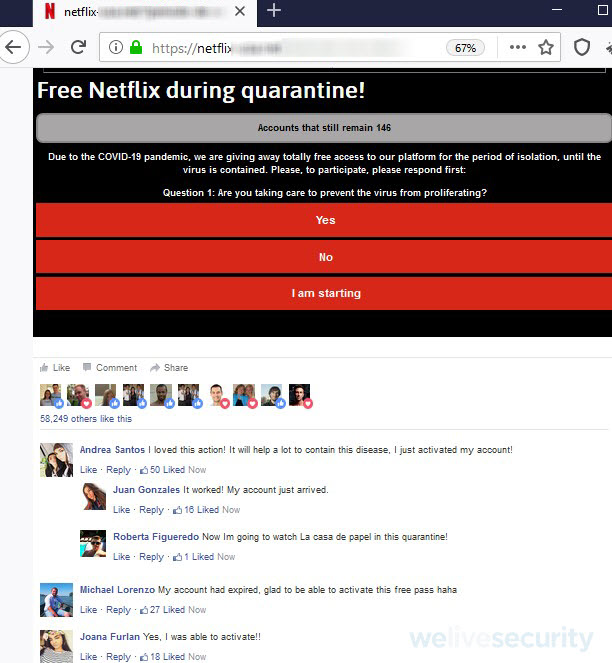

Imagen 9. Misma campaña en inglés.

Tras analizar el engaño en inglés corroboramos que es de similares características a la versión en español. Es decir, incluye un cuestionario que luego pasa por un supuesto proceso de verificación de las respuestas y el requisito de compartirlo con los contactos a través de WhatsApp para poder acceder al beneficio.

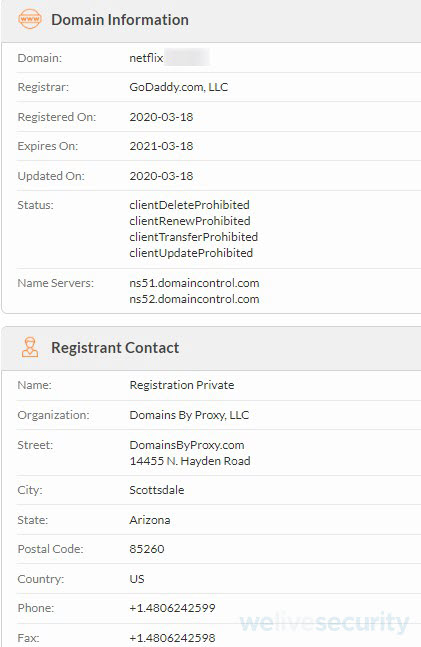

Análisis del dominio

Luego de revisar el dominio utilizado para esta campaña observamos que los cibercriminales lo registraron en los últimos días:

Imagen 10. Datos del dominio utilizado para la campaña.

Como se puede observar en la Imagen 10, al igual que vimos en otras campañas similares, el dominio es registrado de forma tal que la información del registrante está oculta, situación por demás particular si se tratara de un sitio oficial.

Recomendaciones de seguridad

Para evitar caer en campañas de phishing de esta naturaleza, las recomendaciones son:

- Sospechas de promociones y premios demasiado buenos que llegan a través de servicios de mensajería y no por canales oficiales.

- Verificar la dirección URL a la cual se invita a acceder al usuario

- Revisar en los sitios oficiales de las empresas si dicha campaña existe o no

- Hacer una búsqueda en Internet para corroborar si algún otro usuario reportó alguna queja o alerta sobre el mensaje

- Contar con una solución antivirus confiable que alerte al usuario cuando quiera acceder a un sitio de dudosa reputación

- Tener presente que con solo acceder a una página de Internet se puede estar entregando información personal, como el modelo del dispositivo, email asociado a la cuenta, geolocalización, entre otros datos sensibles