A principios de este mes publicamos un artículo alertando sobre la aparición de campañas de phishing que suplantaban la identidad de entidades como la Organización Mundial de la Salud, el Ministerio de Sanidad en España, el Ministerio de Salud en Colombia, así como el hallazgo de sitios apócrifos intentando infectar a los usuarios con aplicaciones maliciosas que se presentan como herramientas con información sobre el avance de la pandemia en el mundo. Sin embargo, desde entonces hemos sido testigos de un gran incremento de campañas maliciosas de todo tipo en las que los cibercriminales han estado intentando aprovecharse de la situación del coronavirus para comprometer a los usuarios. En este artículo actualizamos la situación sumando algunas de las más recientes.

Todo tipo de actores maliciosos ha estado aprovechando la sensación de pánico generalizada para llevar adelante sus operaciones. Desde campañas de phishing de cibercriminales que buscan robar dinero hasta grupos respaldados por gobiernos están intentando sacar partido de la preocupación desatada por el COVID-19 para infectar a sus blancos. En estos últimos días también se han registrado ciberataques a organismos o instituciones de salud que tienen un rol significativo en la lucha para evitar el avance de la pandemia, como ha sido el ciberataque del pasado viernes al Hospital Universitario de Brno, en República Checa, en el cual funciona uno de los 18 centros de pruebas sobre el coronavirus en ese país, o el ataque de DDoS al Departamento de Salud Estados Unidos el domingo por la noche.

Lee también: Por qué los hospitales son un blanco atractivo para los cibercriminales

En este contexto, el Centro Nacional de Ciberseguridad del Reino Unido advirtió este lunes a usuarios y a empresas acerca del incremento del registro de sitios relacionados al coronavirus, probablemente por cibercriminales en muchos casos, así como también alertó sobre la existencia de falsos correos que incluyen enlaces o adjuntos maliciosos relacionados a COVID-19.

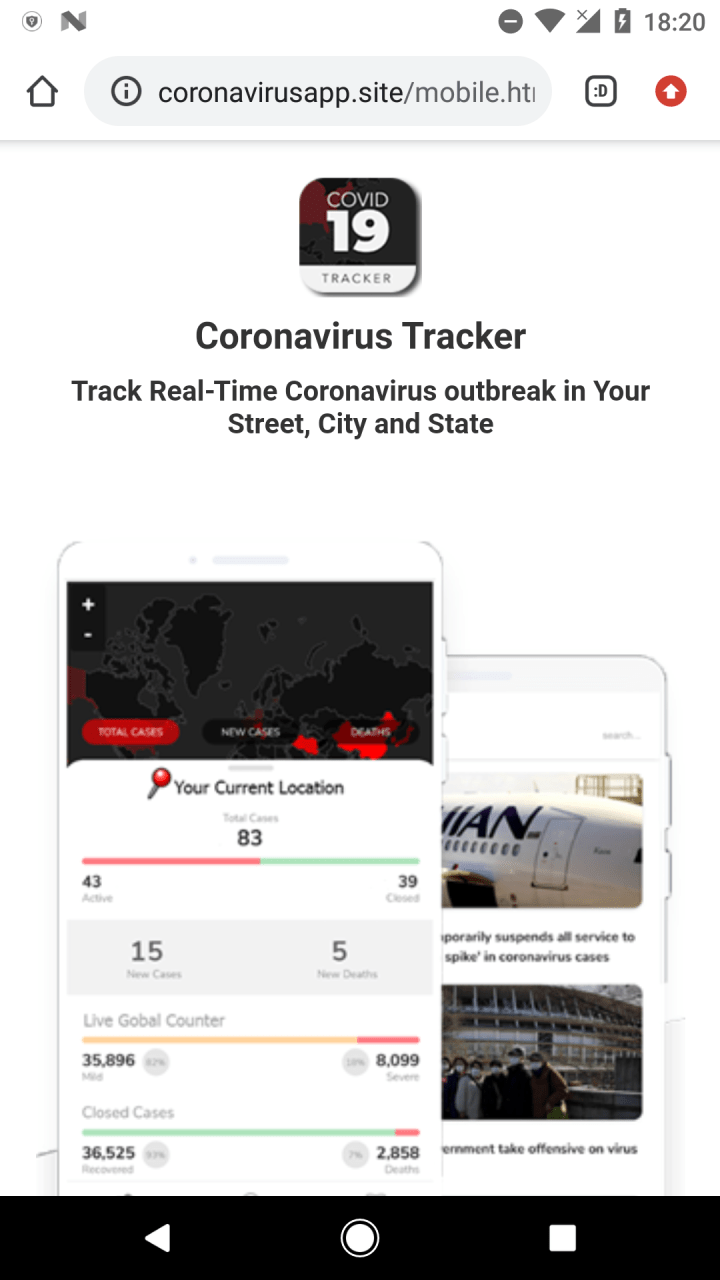

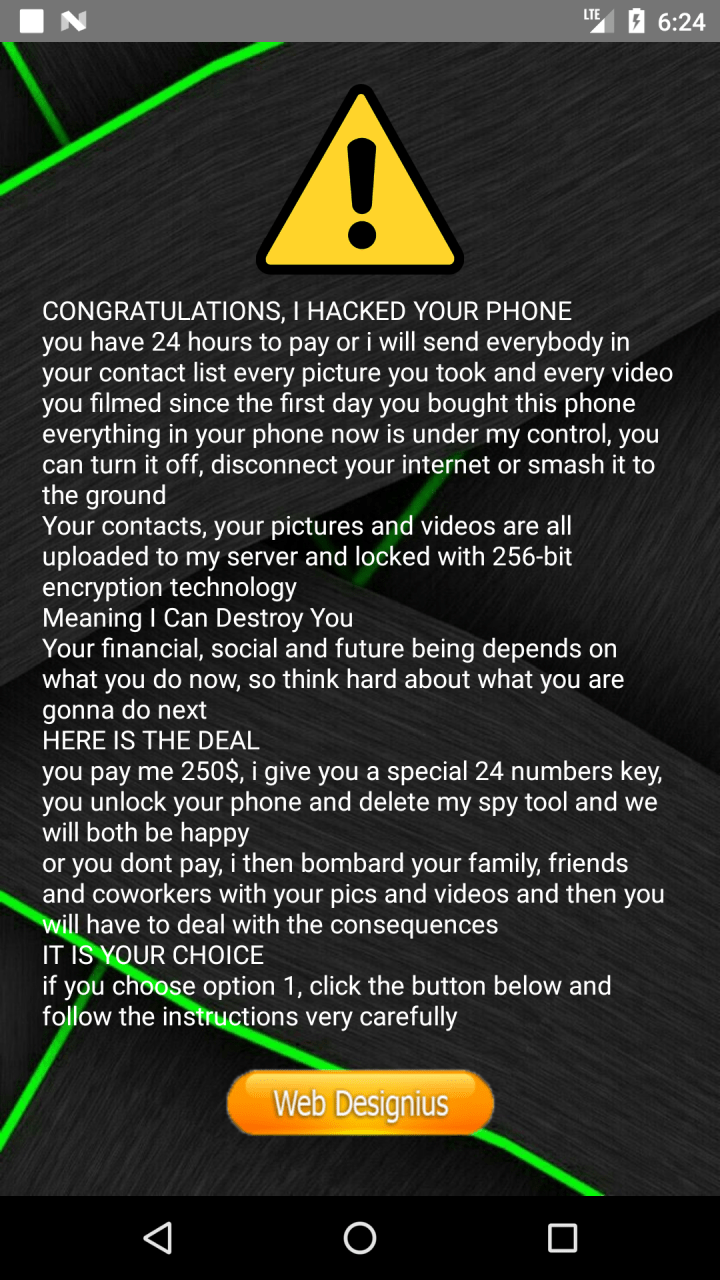

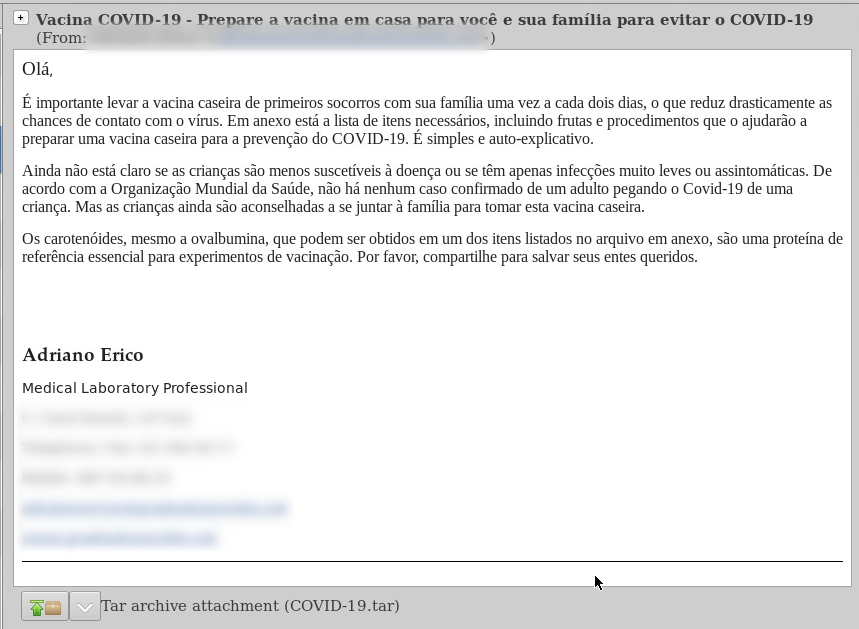

Desde ESET España alertaron esta semana sobre un correo de phishing, en un correcto español, que hace alusión a la preparación de una vacuna casera para evitar la enfermedad. El falso correo incluye un adjunto que contiene la supuesta lista de elementos necesarios para preparar la falsa vacuna, que esconde un troyano detectado por las soluciones de ESET como Win32/Injector.ELCE. Asimismo, también hemos detectado una versión igual en un correo en portugués.

Imagen 1. Falso correo que oculta un código malicioso en un archivo adjunto. Fuente: ESET España.

Imagen 2. Mismo correo en portugués.

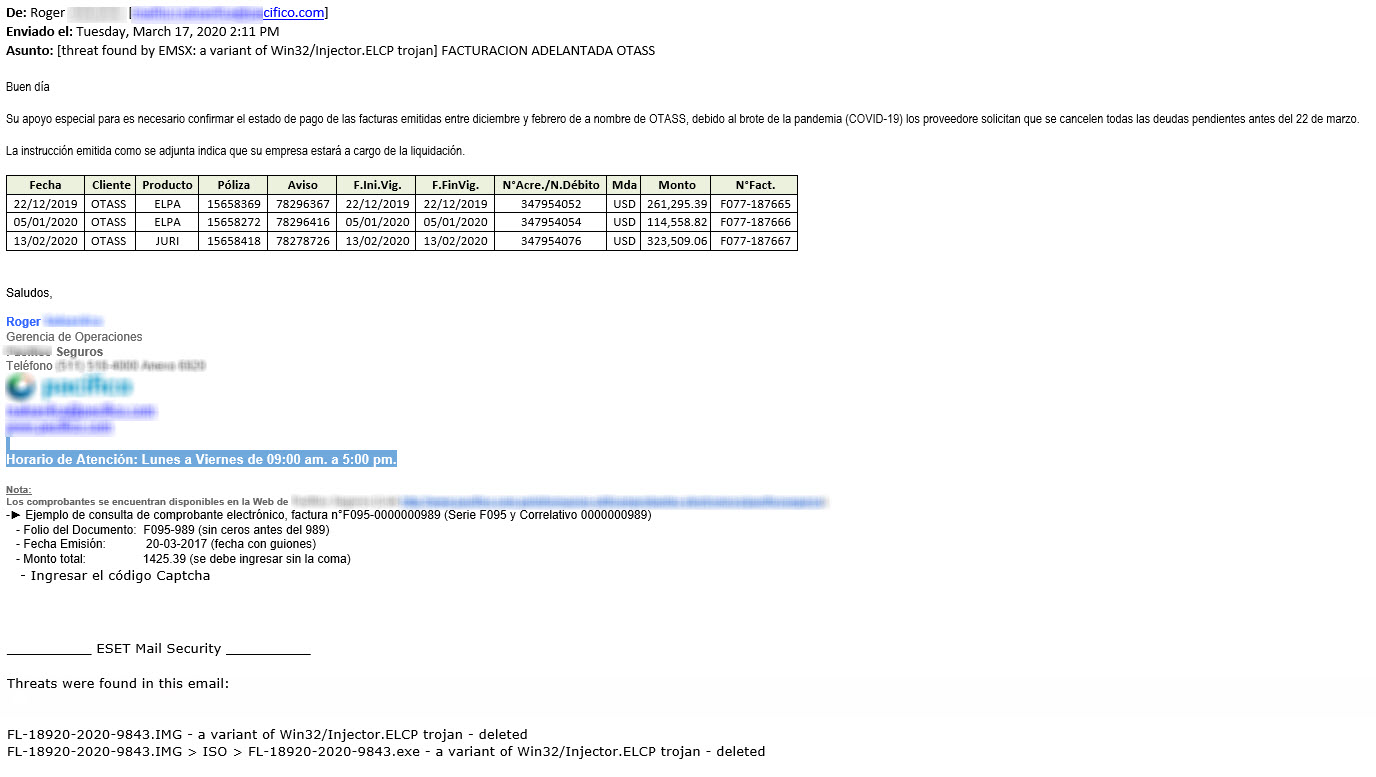

El martes recibimos un correo relacionado a otra campaña de ingeniería social, aparentemente dirigida a usuarios de Perú, ya que hace referencia al Organismo Técnico de la Administración de los Servicios de Saneamiento (OTASS) y hace referencia a la urgencia en el pago de unas facturas debido al brote de COVID-19. Como se puede observar en la Imagen 3, el correo incluye un archivo adjunto malicioso que esconde un troyano, también detectado como Win32/Injector.ELCE.

Imagen 3. Correo dirigido a usuarios de Perú que hace referencia a la urgencia del pago de facturas debido al brote del nuevo coronavirus.

Casbaneiro: troyano bancario que afecta a México y Brasil se suma a la ola del coronavirus

Hace unos meses publicamos un detallado análisis sobre Casbaneiro, un troyano bancario que afecta principalmente a países como México y Brasil y sobre el que hemos detectado actividad reciente con una campaña en la que los operadores de este troyano están aprovechando COVID-19 para infectar a los usuarios. Casbaneiro tiene la capacidad no solo de robar credenciales bancarias, sino también de minar criptomonedsa.

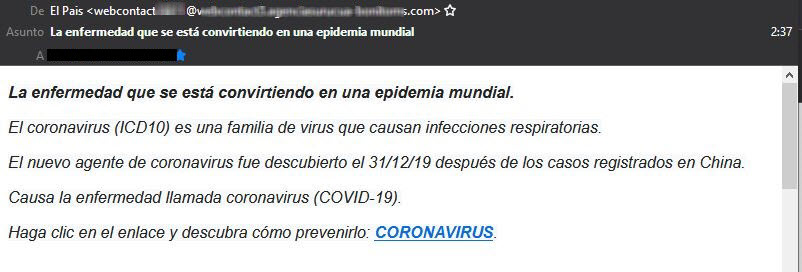

Según explica el especialista de ESET, Josep Albors, tras analizar una campaña distribuida a través del correo que contiene un enlace mediante el cual se invita a obtener más información sobre el coronavirus y cómo prevenir la enfermedad, el enlace descarga un instalador MSI, que como hemos explicado en artículos previos, suelen ser utilizados para descargar malware. Durante la ejecución del instalador se conecta a un servidor C&C y se descarga un ejecutable malicioso, que es ni más ni menos que Casbaneiro, el cual busca de robar información del sistema.

Imagen 4. Nueva campaña que distribuye Casbaneiro se aprovecha de la temática del coronavirus.

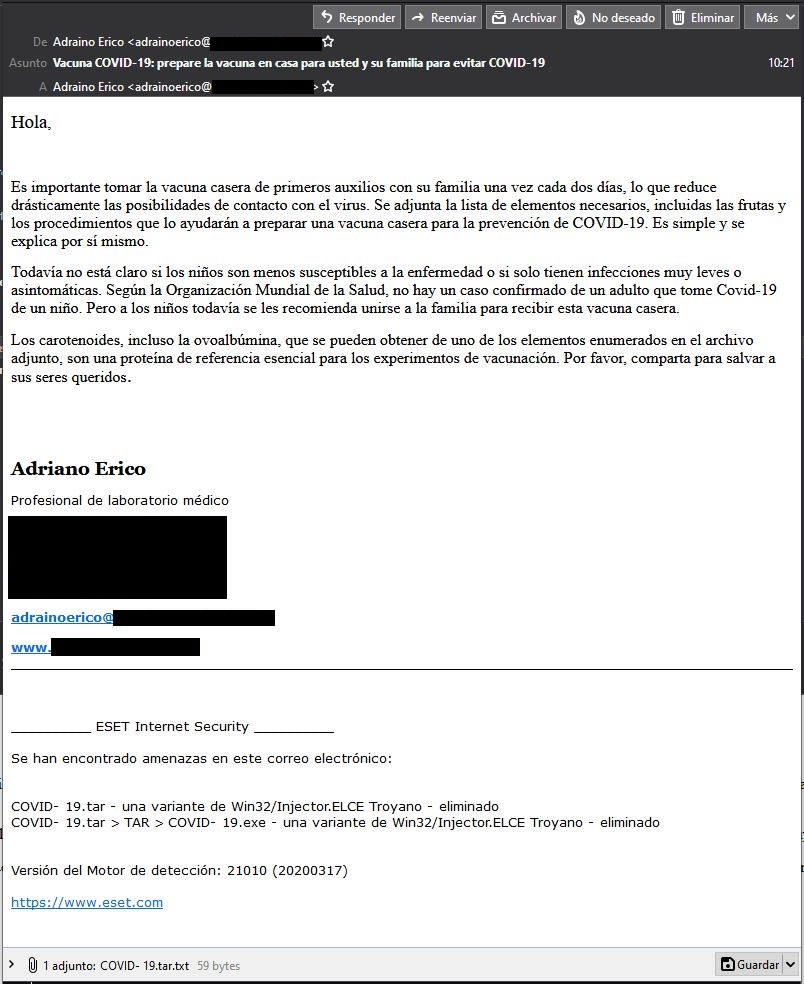

Ransomware en aplicación para monitorear el avance de COVID-19

Por otra parte, investigadores descubrieron un ransomware oculto en una falsa aplicación para el monitoreo del coronavirus. Denominado CovidLock, esta aplicación, disponible para su descarga a través de un sitio que hace referencia a una aplicación sobre el coronavirus, ofrece un mapa de calor con datos estadísticos sobre el avance del virus en el mundo. Sin embargo, tras analizar este el dominio sospechoso, investigadores de Domaintools revelaron que la app ocultaba un ransomware para Android que bloquea a la víctima el acceso al dispositivo al cambiar la contraseña que utiliza el usuario secuestrando el teléfono. Luego despliega a la víctima un mensaje en el cual amenaza con robar y enviar la información que contiene el dispositivo a cambio del pago de $250.

Imagen 5. Ransomware para Android oculto en una app de monitore sobre COVID-19.

Según el investigador de ESET, Lukas Stefanko, quien analizó la amenaza, quienes hayan sido víctima de este ransomware podrán desactivarlo usando el código de desbloqueo “"4865083501”.

#ESETresearch ALERT: #COVID19 #Android #Ransomware: If you installed malicious Coronavirus Tracker app that locked your smartphone and requested ransom, use "4865083501" code to unlock it. Key is hardcoded. @LukasStefanko Details: https://t.co/6fIm5STFIU pic.twitter.com/ojkRkGznPN

— ESET research (@ESETresearch) March 17, 2020

Esta no es la primera campaña maliciosa que oculta un código malicioso en una app sobre el coronavirus. Anteriormente habíamos mencionado el hallazgo del grupo MalwareHunterTeam del malware AZORult, oculto en una aplicación de similares características y distribuido a través de un sitio que también hace alusión al coronavirus y a la herramienta. El objetivo de este código malicioso es el robo de contraseñas, entre otro tipo de información, aunque también tiene la capacidad de descargar otro malware.

Más aplicaciones y sitios falsos relacionados a COVID-19

Los casos de aplicaciones falsas que se aprovechan de esta situación crecen día a día. Tal es así que Stefanko creó una página en su sitio web en la cual día a día va añadiendo reportes sobre el hallazgo de apps maliciosas que, de alguna manera, aprovechan este fenómeno mundial para sus campañas. De manera similar, a través de su cuenta de Twitter, el grupo de investigadores de MalwareHunterTeam está publicando constantemente nuevas detecciones.

Por otra parte, en el día de hoy el investigador Germán Fernández publicó a través de su cuenta de Twitter una falsa tienda de apps que contiene más de 15 aplicaciones maliciosas relacionadas a coronavirus.

Fake "App Store" with about 15 malicious mobile app related to #Covid19 or #Coronavirus, possibly the same application.

Direct download: en.'aptoide.'com/download?Package_uname=coronavirus-covid-19

SAndbox: https://t.co/UTP2qJvhOL@malwrhunterteam @LukasStefanko pic.twitter.com/oEEgK2Nrnl

— Germán Fernández 🇨🇱 (@1ZRR4H) March 18, 2020

El impacto de esta pandemia ha provocado también una gran cantidad de fake news que han estado circulando a través de redes sociales y aplicaciones de mensajería, que no hacen más que generar desinformación. Es por eso que varias de las grandes plataformas sociales, como son Facebook, Google, LinkedIn, Microsoft, Twitter, Reddit y YouTube se han unido en el combate de la desinformación y las estafas que giran en torno a la pandemia.

Together with @Facebook, @Google, @LinkedIn, @Microsoft, @Twitter and @YouTube, we are committed to keeping our communities informed. pic.twitter.com/Ka7iq75VIE

— Reddit (@reddit) March 17, 2020

En conclusión, a la preocupación que ha generado el avance del virus SARS-CoV-2, conocido bajo el nombre de la enfermedad como COVID-19, los usuarios y empresas deben estar atentos a estos engaños que crecen día a día, sobre todo en momentos como los actuales donde muchas empresas han tomado la medida de que los empleados trabajen de manera remota para permanecer en sus casas.