Investigadores de ESET publicaron su último whitepaper, KrØØk - CVE-2019-15126: Serious vulnerability deep inside your Wi-Fi encryption. Este artículo resume lo más importante de este documento escrito por los investigadores Miloš Čermák, Robert Lipovský y Štefan Svorenčík.

Investigadores de ESET descubrieron una vulnerabilidad previamente desconocida en chips Wi-Fi que denominaron KrØØk. Este fallo de seguridad severo (CVE-2019-15126) provoca que los dispositivos vulnerables usen una clave de cifrado all-zero para cifrar parte de la comunicación del usuario. En un ataque exitoso, esto permite que un adversario descifre algunos paquetes de red inalámbrica transmitidos por un dispositivo vulnerable.

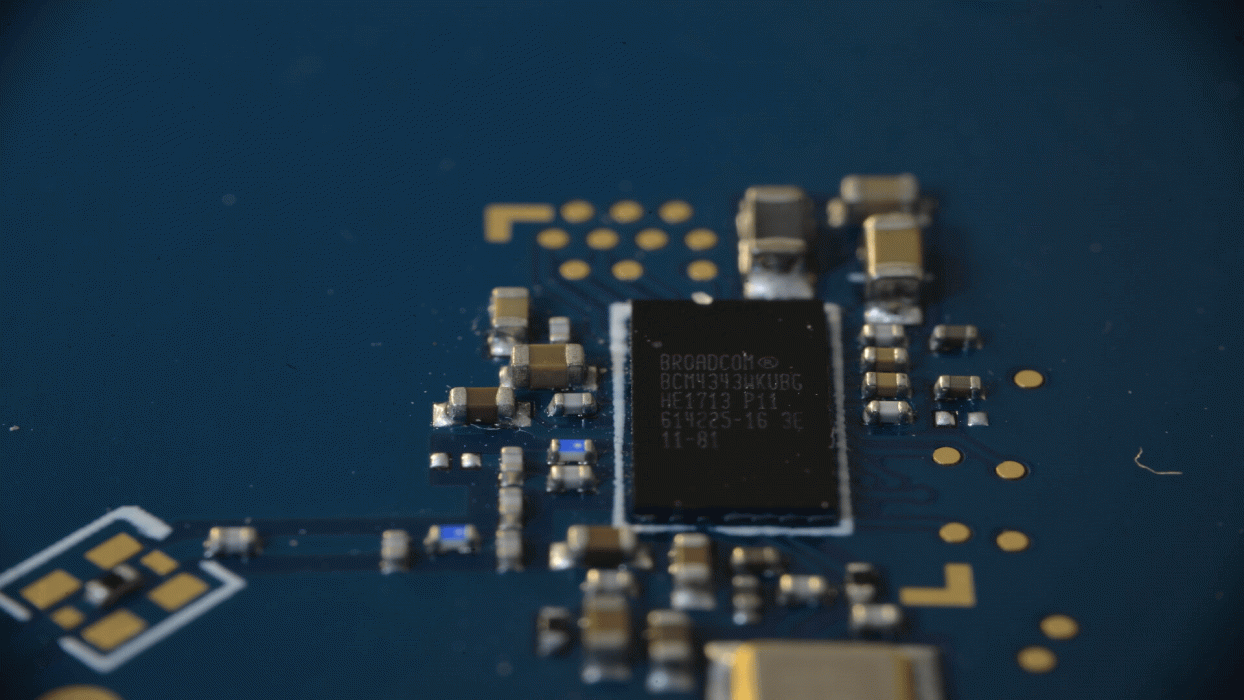

KrØØk afecta a dispositivos con chips Wi-Fi de Broadcom y Cypress que aún no han sido parcheados. Estos son los chips Wi-Fi más comunes utilizados en dispositivos con capacidad de Wi-Fi contemporáneos, como smartphones, tabletas, computadoras portátiles y gadgets IoT.

No solo los dispositivos cliente, sino también puntos de acceso Wi-Fi y routers con chips Broadcom se vieron afectados por la vulnerabilidad, lo que hace que muchos entornos con dispositivos cliente no afectados o ya parcheados sean vulnerables de todos modos.

Nuestras pruebas confirmaron que antes de lanzarse el parche algunos dispositivos cliente de Amazon (Echo, Kindle), Apple (iPhone, iPad, MacBook), Google (Nexus), Samsung (Galaxy), Raspberry (Pi 3), Xiaomi (RedMi), como así como algunos puntos de acceso de Asus y Huawei, eran vulnerables a KrØØk. Esto involucró a más de mil millones de dispositivos con capacidad de Wi-Fi y puntos de acceso, en una estimación conservadora. Además, muchos otros proveedores, cuyos productos no probamos, también usan los conjuntos de chips afectados en sus dispositivos.

La vulnerabilidad afecta a los protocolos WPA2-Personal y WPA2-Enterprise con cifrado AES-CCMP.

Kr00k está relacionado con KRACK (Key Reinstallation Attacks), descubierta en 2017 por Mathy Vanhoef, pero también fundamentalmente diferente. Al comienzo de nuestra investigación descubrimos que KrØØk era una de las posibles causas detrás de la "reinstalación" de una clave de cifrado all-zero que fue observada en pruebas de ataques KRACK. Esto siguió a nuestros hallazgos previos de que Amazon Echo era vulnerable a KRACK.

Revelamos responsablemente la vulnerabilidad a los fabricantes de chips Broadcom y Cypress, quienes posteriormente lanzaron actualizaciones durante un período de divulgación extendido. También trabajamos con el Consorcio de la Industria para el Avance de la Seguridad en Internet (ICASI) para garantizar que todas las partes potencialmente afectadas, incluidos los fabricantes de dispositivos afectados que usan los chips vulnerables, así como cualquier otro fabricante de chips posiblemente afectado, conozcan KrØØk.

Según nuestra información, los parches para dispositivos de los principales fabricantes ya se han lanzado. Para protegerse, como usuario, asegúrese de haber instalado las últimas actualizaciones disponibles para sus dispositivos con capacidad Wi-Fi, incluidos teléfonos, tabletas, computadoras portátiles, dispositivos IoT y puntos de acceso y routers Wi-Fi. Como fabricante de dispositivos, consulte directamente con su fabricante de chips sobre los parches para la vulnerabilidad KrØØk.

Estos hallazgos se presentaron públicamente por primera vez en la Conferencia RSA 2020.

Un agradecimiento especial a nuestros colegas Juraj Bartko y Martin Kaluznik, quienes contribuyeron en gran medida a esta investigación. También nos gustaría felicitar a Amazon, Broadcom y Cypress por su buena cooperación en el tratamiento de los problemas informados y a ICASI por su ayuda para informar a la mayor cantidad posible de proveedores afectados.