Según manifestaron a través de las redes sociales algunos usuarios de Perú, a principios de este mes circuló a través de WhatsApp información acerca de un incidente de seguridad que afectó al Banco de Crédito del Perú (BCP) y que derivó en que cibercriminales publicaran datos filtrados de los clientes en la darkweb. Inmediatamente después de que circulara esta información, el pasado 3 de diciembre el BCP publicó un comunicado confirmando que en 2018 la entidad fue víctima de un “ataque informático que permitió a terceros acceder a datos de identificación personal de un grupo de clientes y, en algunos casos, números de tarjetas, cuentas y saldos”, pero que luego del incidente no se produjo ningún caso de robo de dinero relacionado al evento. Casualmente, esta semana desde el Laboratorio de ESET Latinoamérica detectamos un sitio de phishing activo que suplanta la identidad del BCP y que busca robar los datos de la tarjeta de crédito y debido, además del número de documento. A continuación, analizamos con más detalle el falso sitio con la intención de advertir a los usuarios para que no caigan en la trampa.

Como muchas veces reiteramos ante casos de filtraciones de datos, esta información muchas veces suele ser utilizada por los cibercriminales para realizar ataques de phishing o para comercializarla en el mercado negro. Y si bien no es posible asegurar que existe una relación directa entre este sitio de phishing con el incidente que sufrió la entidad en 2018, no sería improbable que la hubiera.

Como nuestros lectores frecuentes sabrán, el mercado financiero es una de las industrias que más sufren este tipo de amenazas informáticas, justamente por el valor de los datos que manejan. De hecho, hace poco publicamos un análisis de una campaña que suplantaba la identidad de otra entidad financiera del Perú.

Análisis del falso sitio que suplanta la identidad del BCP

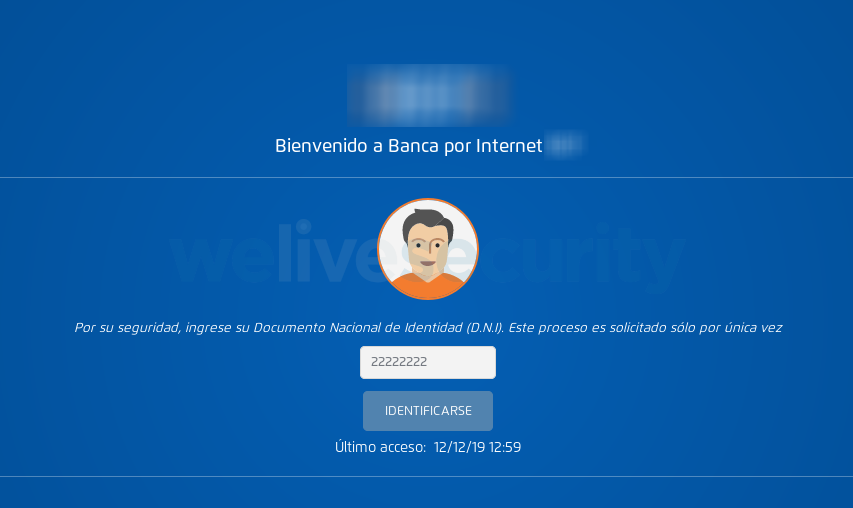

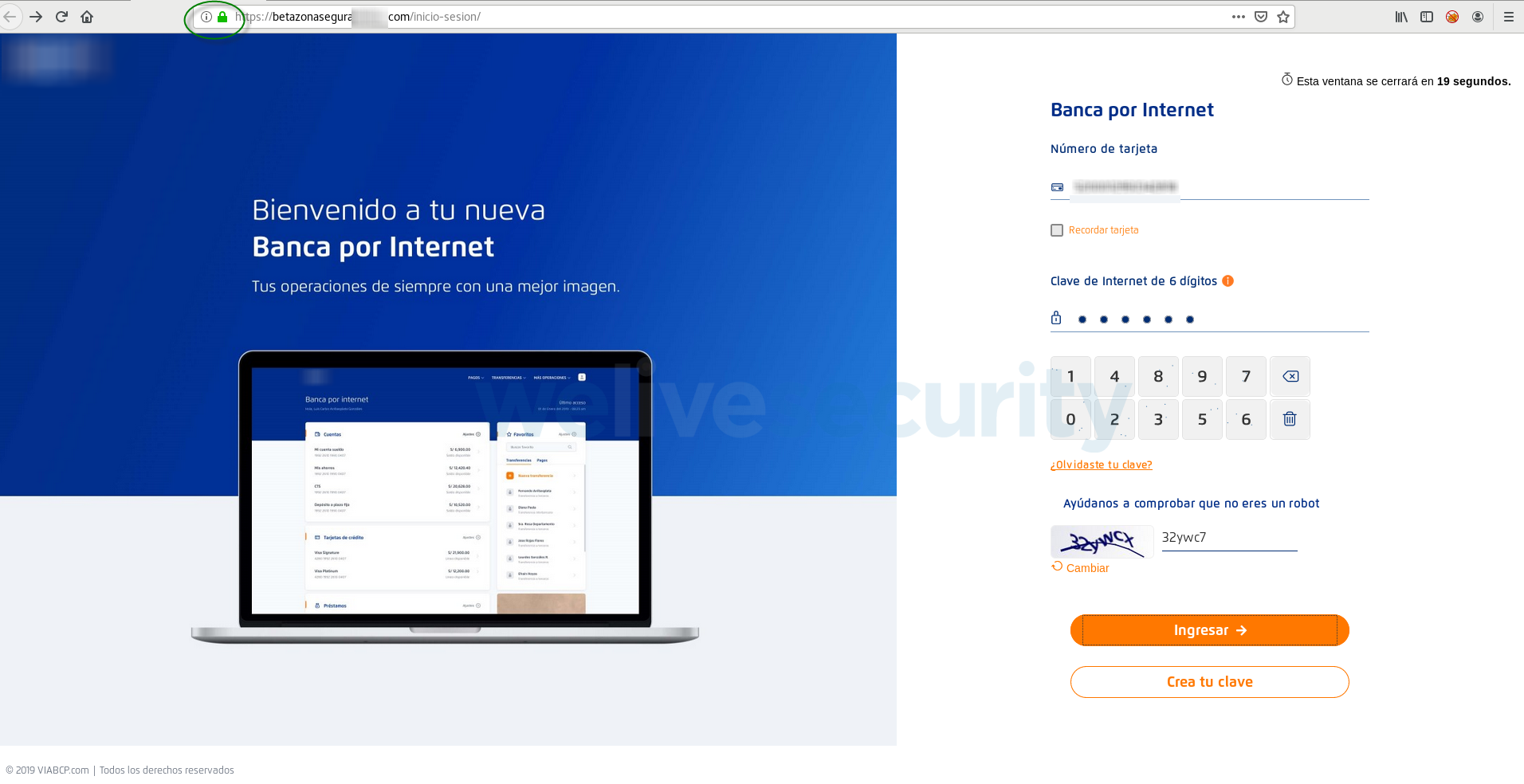

Como se puede apreciar en la Imagen 1, la pantalla de inicio del falso sitio es una clara copia del original.

Imagen 1. Captura de pantalla del sitio que simula ser la página legítima para el acceso a la banca online del Banco de Crédito del Perú.

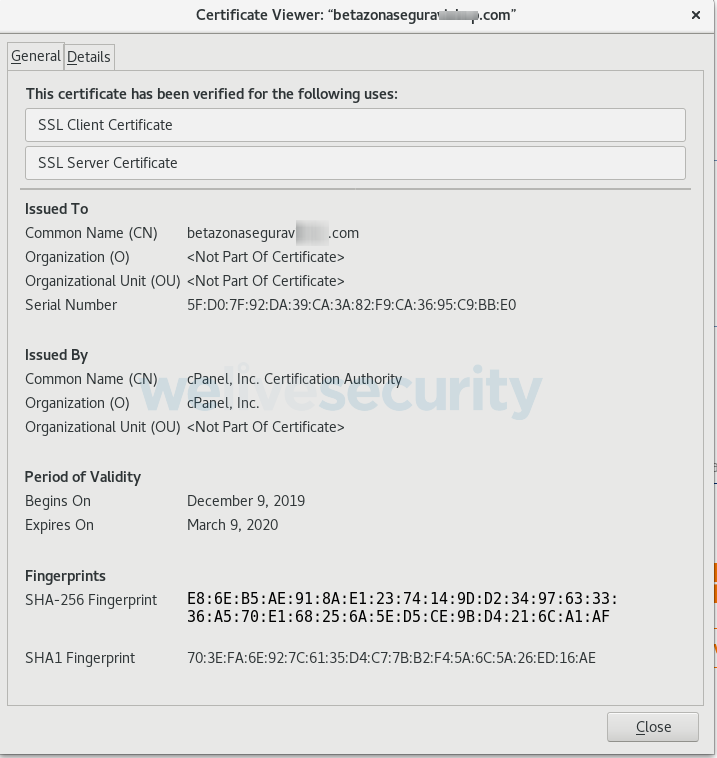

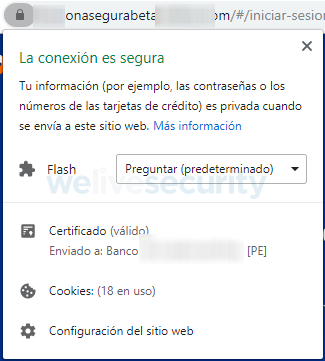

Como se señala con el círculo verde, el sitio apócrifo cuenta con un certificado SSL; otra técnica utilizada para engañar a las potenciales víctimas y hacerles creer que están en el sitio legítimo. Por lo tanto, hoy en día ya no solo es importante observar que cuenta con un certificado seguro, sino que debemos verificar con más detalle y para eso es necesario acceder a los datos del certificado, ya que ahí podemos corroborar no solo que fue registrado en las últimas 48 horas, sino que el mismo no está registrado a nombre de la entidad a la cual dicen representar.

Si bien el nombre de dominio utilizado para esta suplantación de identidad es muy similar al original, los criminales detrás de esta campaña intentan engañar a las víctimas alterando de manera sutil el orden de las palabras en comparación con la versión legítima del sitio. Si se accede al certificado del sitio oficial se podrá ver que sí se encuentra emitido a nombre de la entidad correspondiente, tal como se puede observar en la imagen siguiente.

Suponiendo que la víctima distraída no se percata del engaño y continúa con el proceso, tras haber ingresado el número de tarjeta y su clave de seis dígitos que como vimos en la Imagen 1 solicita, la víctima se encontrará con el pedido de otro dato que llama la atención: el número del Documento Nacional de Identidad.

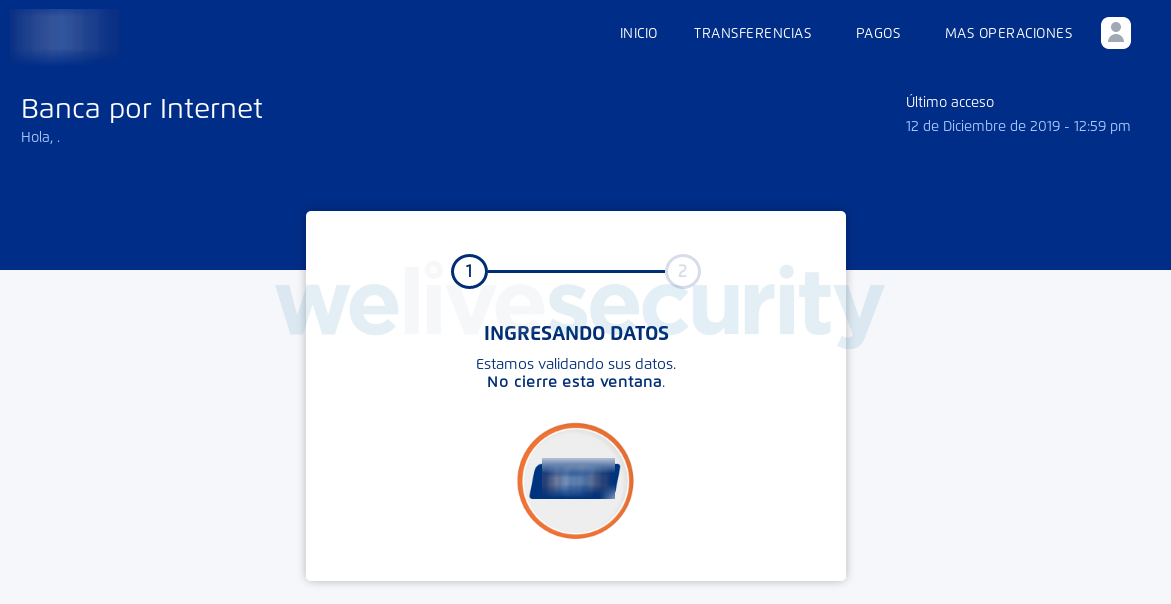

Una vez obtenidos todos estos datos del usuario bancario, el engaño continúa hacia una etapa de supuesta validación de la información.

Sin embargo, finaliza haciendo creer al usuario que quizás cometió un error, ya que, en lugar de redireccionar a la víctima al sitio oficial, como muchas veces suelen hacer los criminales en estas campañas, lo que ocurre es que se muestra un mensaje con el error 404, que indica que no se encontró la consulta. Esta estrategia puede haber sido elegida para hacer creer a la víctima que el error interrumpió el proceso y no provocar mayores sospechas. Otra posibilidad podría ser que se eligió esta opción para que, en caso de que la víctima se haya percatado de que se trata de un engaño, que la misma crea que debido al error no lograron avanzar con la captura de datos.

Un dato que se desprende del análisis del dominio utilizado es que el mismo fue registrado en los últimos días y declarado bajo propiedad de alguien que dice ser de Perú también.

Vale la pena mencionar que durante el análisis no detectamos que se hayan instalado servicios o aplicaciones adicionales, lo que demuestra que la campaña tiene como único objetivo el robo de información y datos personales.

Como hemos explicado en reiteradas oportunidades, este ejemplo demuestra que el phishing continúa activo y que los cibercriminales continúan apelando al uso de técnicas de ingeniería social, ya que siguen siendo efectivas para sus fines. Esto se debe, en gran, a que un alto porcentaje de usuarios sigue sin saber exactamente qué es el phishing, lo que confirma la necesidad de educar a los usuarios para evitar reducir las víctimas de este tipo de fraude.

Es cada vez más importante prestar atención a los sitios a los cuales ingresamos, contar con una solución de seguridad confiable tanto en nuestros dispositivos de escritorio como en nuestros teléfonos y tener presente que, ante la duda, no debemos acceder nunca a los enlaces que llegan a través de un mensaje, sino que lo mejor es ingresar manualmente y de esa manera verificar que todo esté en orden.

Otro factor clave para reducir el número de víctimas de phishing es implementar el uso del doble factor de autenticación en todos los servicios que esté disponible. Un estudio publicado por Google este año demostró que el doble factor de autenticación es la solución más efectiva para prevenir el secuestro de cuentas.

El primer paso para evitar caer en este tipo de engaños es aprender a reconocer este tipo de correos y tomarse un segundo para pensar, por lo que recomendamos la lectura de 8 señales que indican que eres un blanco fácil de las estafas por Internet, artículo en el que encontrarás una guía con algunas de las técnicas más comunes utilizadas por los cibercriminales para engañar a los usuarios.