En el día de hoy llegó al Laboratorio de ESET Latinoamérica una consulta de un medio de Argentina acerca de una campaña de phishing activa a través de WhatsApp que falsamente promete el acceso a dineros públicos para trabajadores en relación de dependencia y que simula ser un mensaje proveniente de un organismo gubernamental oficial.

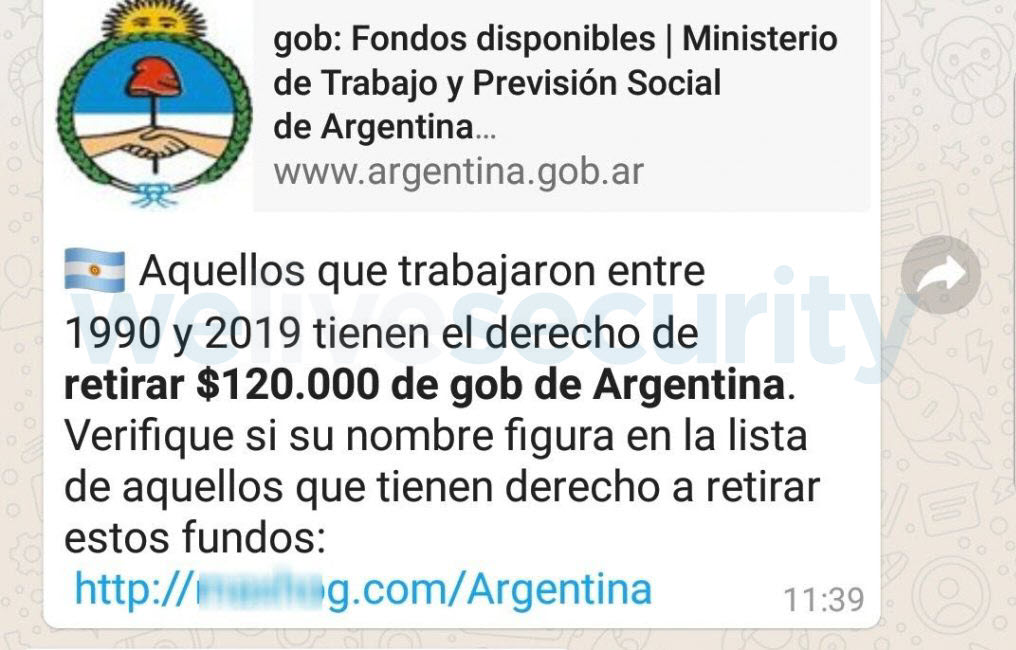

Imagen 1. Mensaje que llega por WhatsApp invita a las potenciales víctimas a ingresar al enlace para corroborar si es parte de la lista de los supuestos “beneficiados”.

A simple vista se observan elementos en el mensaje que nos dan a entender que muy probablemente estamos ante un mensaje falso. Entre ellos, el nombre del dominio que figura en la URL (difuminado para evitar su distribución) a la cual se invita a acceder está lejos de ser un dominio oficial, por más que utilice la palabra Argentina (que se encuentra técnicamente hablando como un directorio dentro del dominio real). Además, en el mensaje se puede observar un error en la palabra "fundos", cuando debería decir “fondos”. Quizás, esto puede deberse a que se trata de una campaña internacional que realizó una traducción de poca calidad.

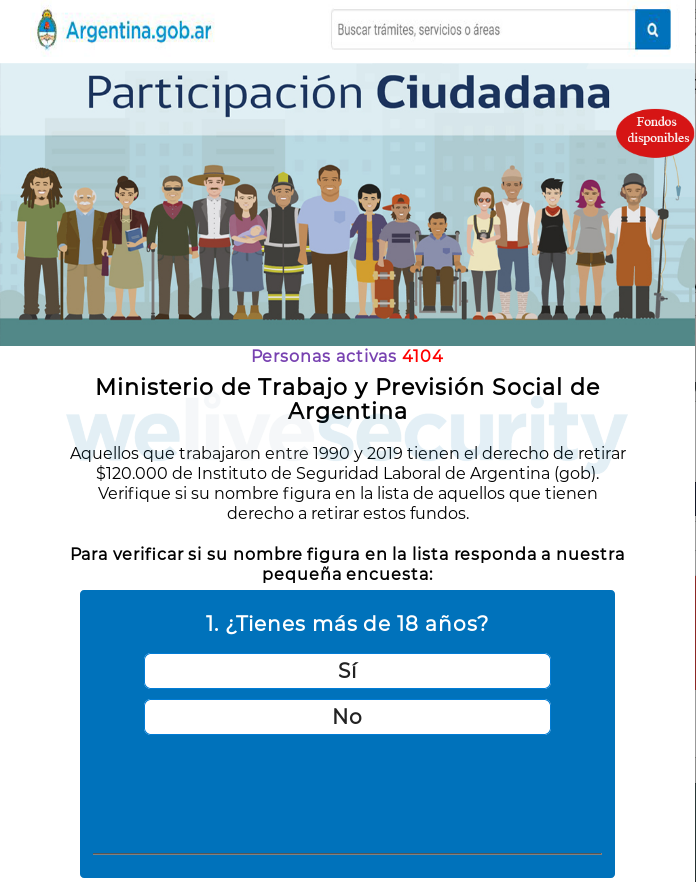

Si la potencial victima hace clic en el enlace se encontrará con la siguiente pantalla que lo invita a contestar una pequeña encuesta.

Imagen 2. Al hacer clic en el enlace la potencial víctima se encontrará con esta página que invita al usuario a realizar una breve encuesta.

Luego de completar la encuesta, la cual solicita datos personales del usuario, la misma culmina obligando a compartir la URL con una determinada cantidad de contactos de WhatsApp de la víctima.

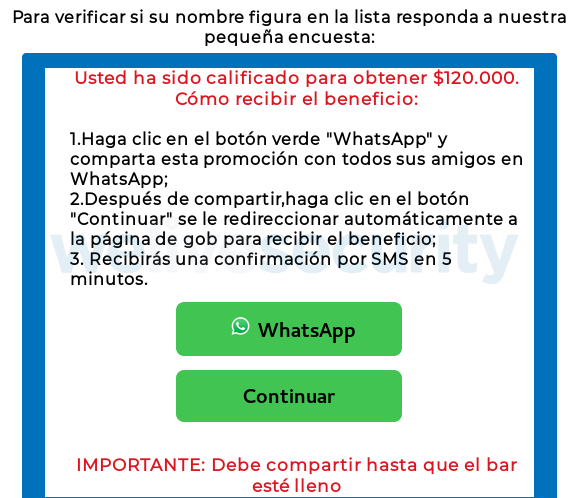

Imagen 3. Captura de pantalla de la encuesta.

El sistema incluso cuenta con un contador que verifica que realmente se haya compartido el mensaje con la suficiente cantidad de contactos, caso contrario la víctima no obtendrá el beneficio prometido.

Haciendo uso de las técnicas de ingeniería social y aprovechando el deseo de las potenciales víctimas de acceder a los fondos que promete la oferta, se muestran falsos comentarios de supuestos beneficiarios del dinero prometido para hacer más convincente el engaño.

Imagen 4. Falsos comentarios que se muestran a la potencial víctima para hacer más convincente la campaña.

Un punto que nos permitió verificar que todos estos comentarios son falsos es que los supuestos enlaces están deshabilitados; es decir, no se puede acceder a ninguno.

La forma en que los actores maliciosos detrás de esta campaña logran obtener un beneficio económico es desplegando publicidad. Esto se logra a partir de los banners publicitarios que aparecen en las páginas que se visitan a través de la encuesta (inclusive si el usuario deja la página abierta automáticamente empieza a rotar entre distintos sitios con publicidades) y la posterior distribución de la campaña por las propias víctimas.

Por otra parte, la campaña no es utilizada para instalar programas maliciosos adicionales en los dispositivos de los usuarios, aunque sí recolecta información personal de las víctimas a partir de la encuesta, como la información del dispositivo (IP, ubicación, tipo de dispositivo). Todos estos datos podrían utilizarse posteriormente en ataques más dirigidos o para llevar adelante estafas más complejas.

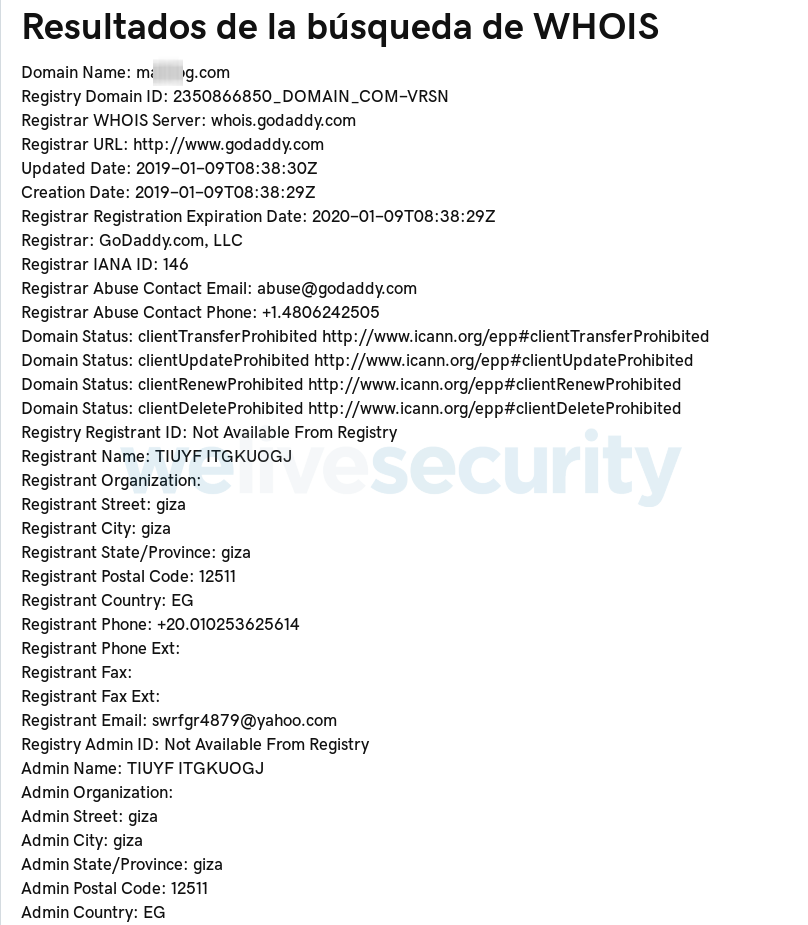

Por otro lado, cabe destacar que el domino utilizado para llevar adelante esta estafa figura activo desde principios de este año, tal como se informa en el registro. No obstante, utilizaron servicios de privacidad para enmascarar a la persona o entidad detrás del mismo.

Imagen 5. Información sobre el dominio que aloja la campaña.

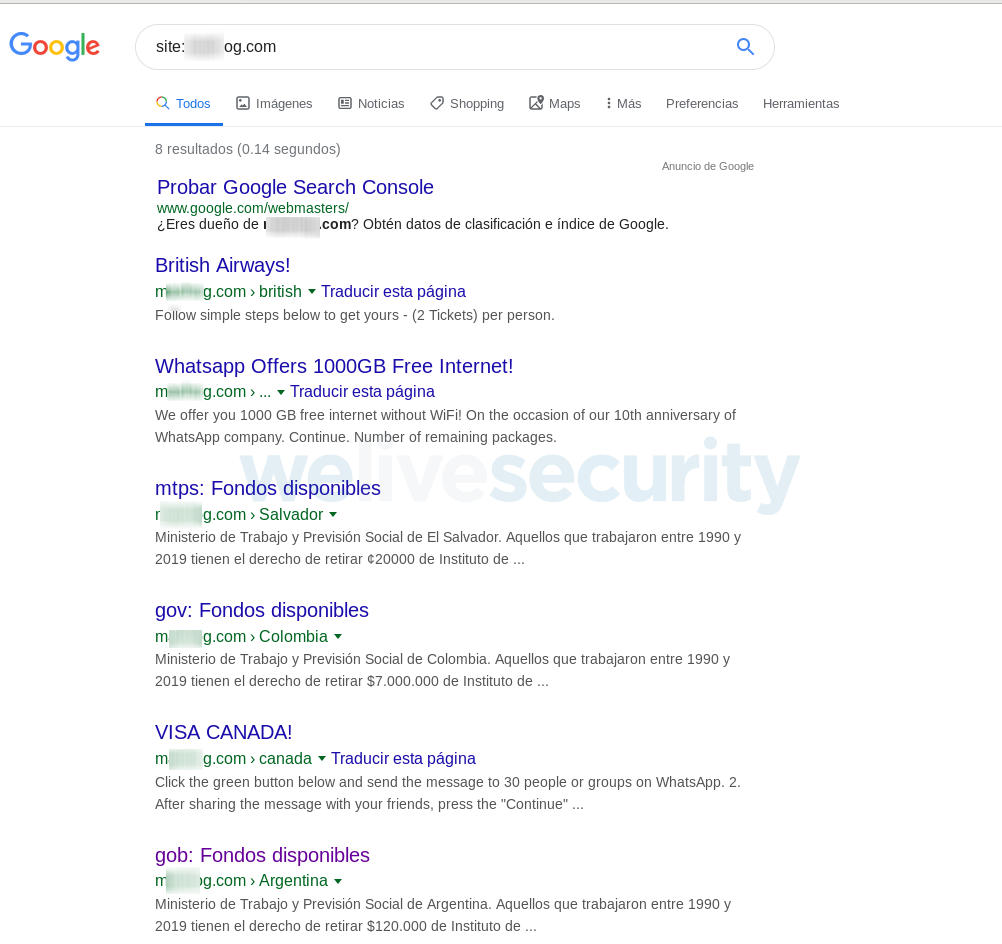

Continuando con el análisis del domino nos encontramos con que el mismo es utilizado para alojar al menos ocho sitios que contienen estafas similares, pero que aprovechan otras temáticas y suplantan la identidad de otras marcas. En algunos casos utiliza la misma supuesta oferta de fondos públicos del Ministerio de Trabajo y Previsión Social pero de países como Colombia, El Salvador u Honduras. Otros sitios son sobre campañas en las cuales se distribuyen supuestas ofertas de VISA para Canadá, pasajes para British Airways o inclusive una nueva versión de la campaña que ya reportamos anteriormente que suplanta la identidad de WhatsApp para ofrecer 1000 gb de Internet Gratis.

Imagen 6. Otras campañas de phishing alojadas en el mismo dominio.

Cabe destacar que si bien todo indica que se trata de una campaña que está activa desde hace un tiempo, en períodos de cambios de gobierno es que resurgen con más fuerza este tipo de mensajes que apelan a la posibilidad de que mayor cantidad de usuarios caigan en el engaño.

Desde ESET recomendamos firmemente contar con soluciones fuertes de seguridad (tanto en los dispositivos móviles como de escritorio) como primer barrera de protección, ya que en los análisis realizados con la protección activa, el acceso es filtrado por el módulo de antiphishing, pero no se puede dejar de lado la importancia de la educación como usuarios de Internet, así como también mantenerse informado de las amenazas y técnicas que existen y mediante las cuales se lanzan constantemente campañas a la red.

Para más información recomendamos la lectura de los siguientes consejos para detectar mensajes maliciosos.