Desde el laboratorio de ESET Latinoamérica detectamos un sitio creado recientemente que busca engañar a los usuarios haciéndoles creer que se trata del sitio oficial de PayPal, el reconocido servicio financiero de pagos y cobros a nivel mundial, con el objetivo de robar claves de acceso e información financiera de las víctimas.

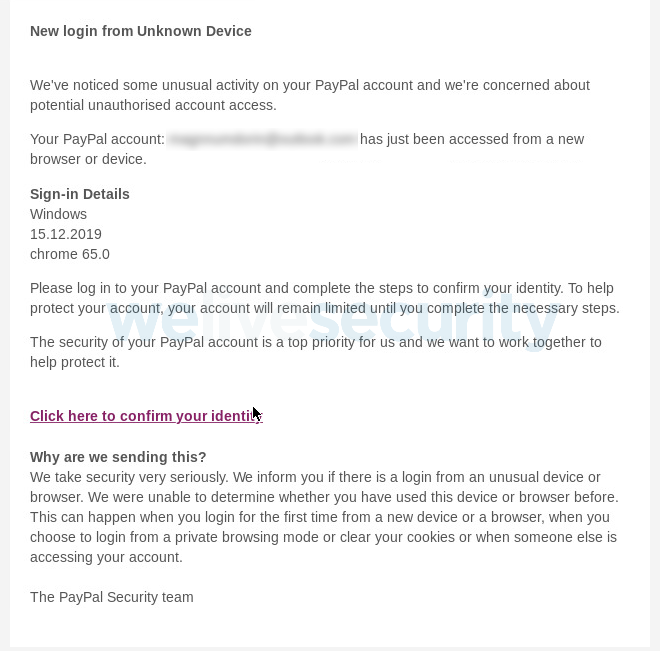

Todo comienza con un correo electrónico en el que se informa sobre una supuesta actividad inusual en la cuenta del usuario y un enlace para que el propietario de la cuenta verifique su identidad.

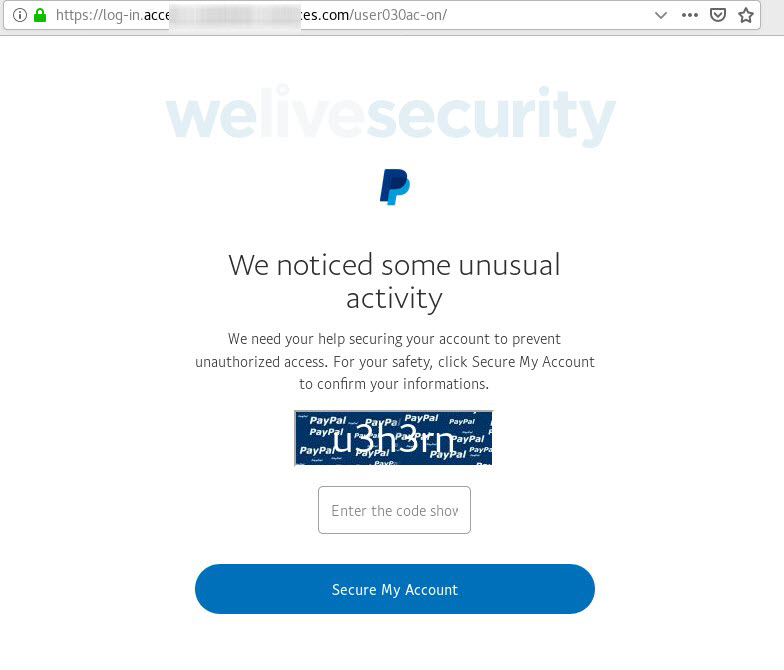

Una vez que hace clic en el enlace que contiene el correo, el usuario es redireccionado a una página, muy parecida visualmente a la oficial, en la cual se comunica que debido a la actividad sospechosa detectada es necesario que el usuario “asegure su cuenta” para prevenir accesos no autorizados y que para hacer esto debe hacer clic en el botón “asegurar cuenta” e ingresar sus datos personales.

Figura 2. El engaño comienza alertando a la potencial víctima sobre un comportamiento sospechoso e invita al usuario a “asegurar su cuenta”

Haciendo uso de los principios de la ingeniería social, la campaña apela al miedo que provoca recibir un mensaje informando acerca de una actividad inusual en una cuenta de nuestra propiedad para que la víctima acceda a llevar adelante el proceso de asegurar su cuenta.

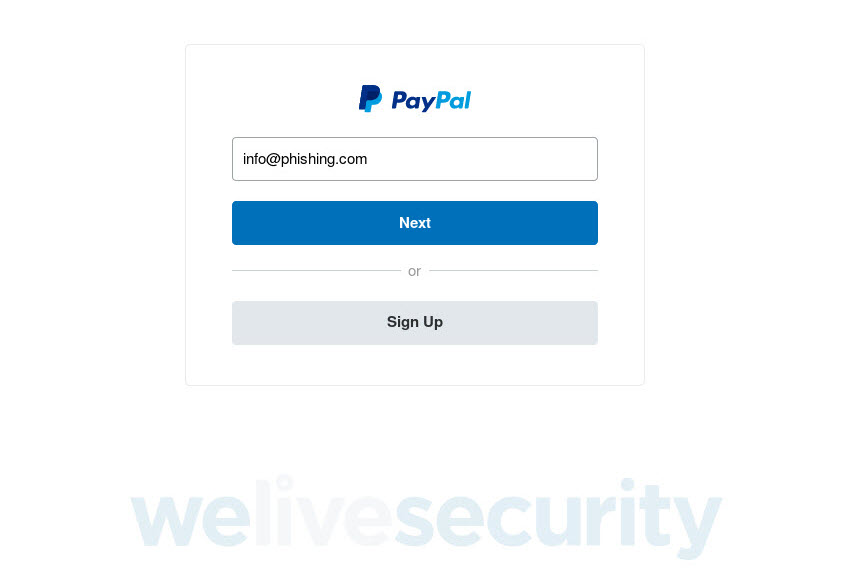

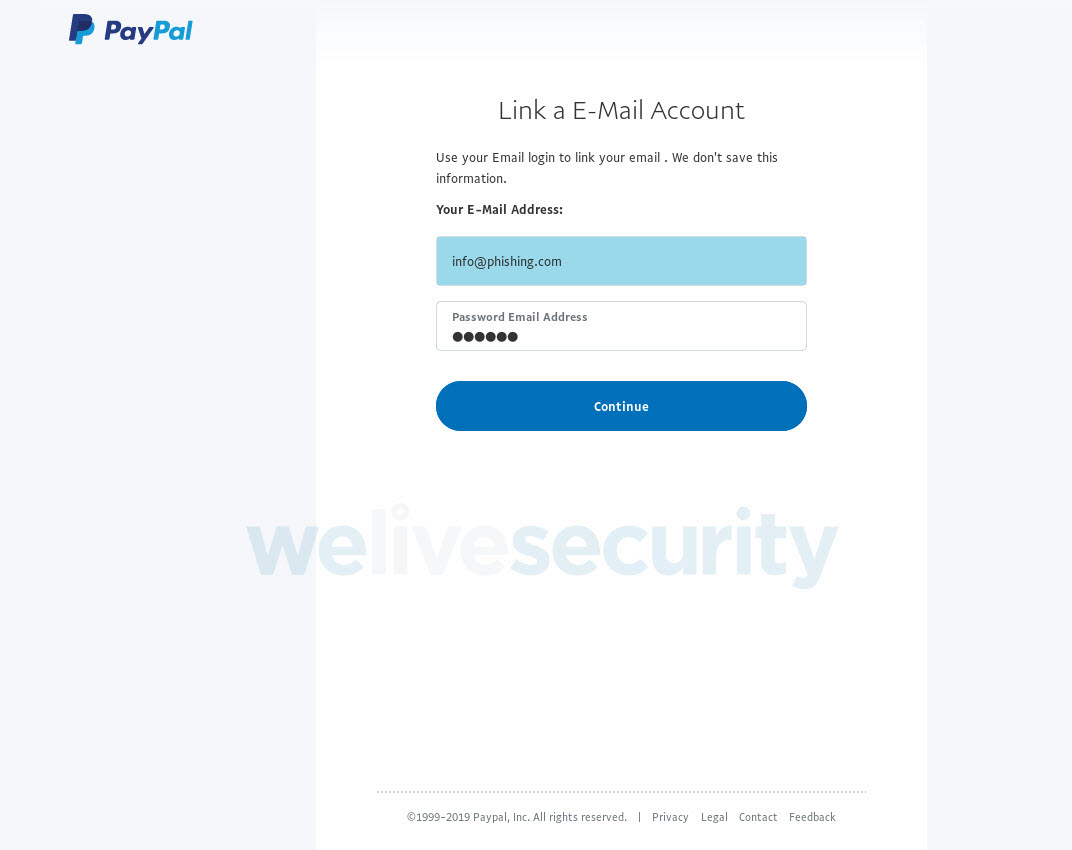

Una vez pasada la verificación del CAPTCHA, en la siguiente etapa la campaña solicita al usuario ingresar su dirección de correo electrónico (en este punto ya se debería notar algo sospechoso, ya que también aparece la opción de inscribirse al servicio, cuando en teoría es un mensaje dirigido a usuarios activos).

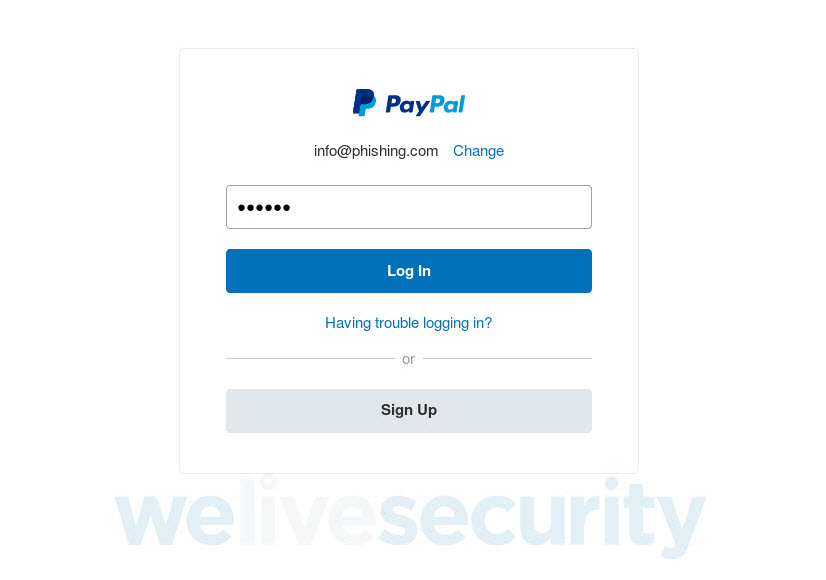

Luego, como de costumbre, solicita que el usuario ingrese la contraseña para ingresar a su cuenta.

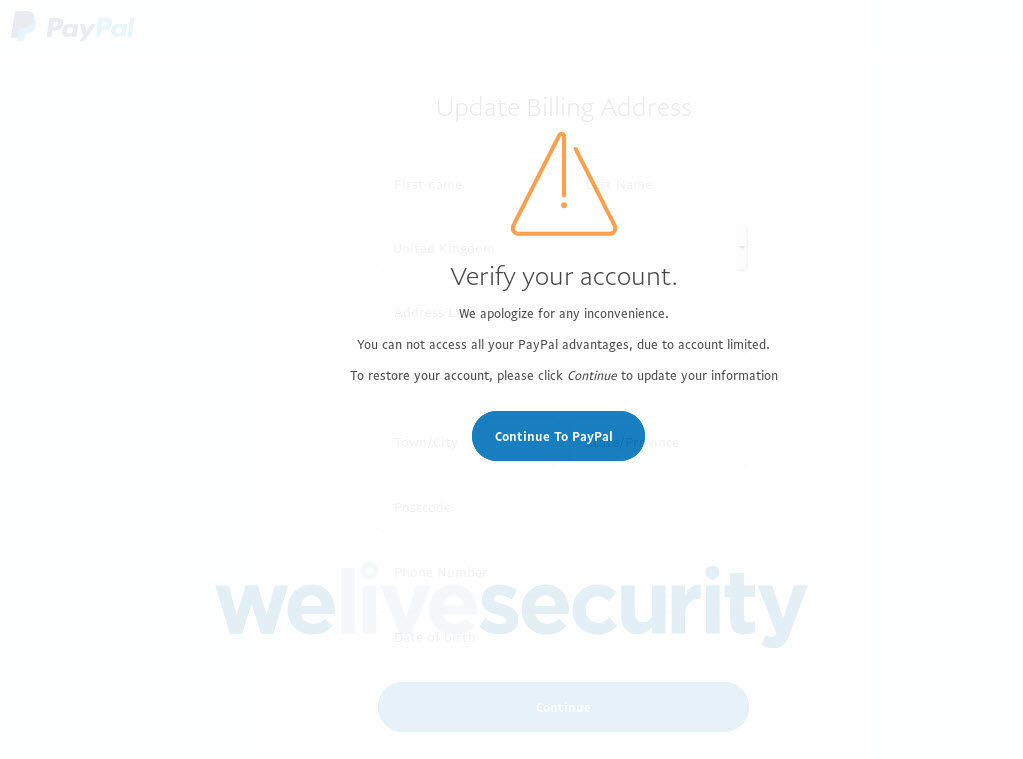

Además de que se observa nuevamente la posibilidad de crear una cuenta nueva, si la víctima efectivamente ingresa la contraseña se encontrará en la instancia siguiente con un mensaje que le indica que su es necesario verificar los datos de la cuenta y que por esta razón se limitó el acceso a determinadas funciones hasta que no restaure su cuenta.

Figura 5. Supuesta notificación indicando que se limitó el acceso a la cuenta de la víctima hasta que no reestablezca su cuenta ingresando sus datos.

Llegado a este punto, el usuario ya habrá entregado al cibercriminal sus datos de ingreso al sistema; no obstante, la estafa digital busca seguir robando información.

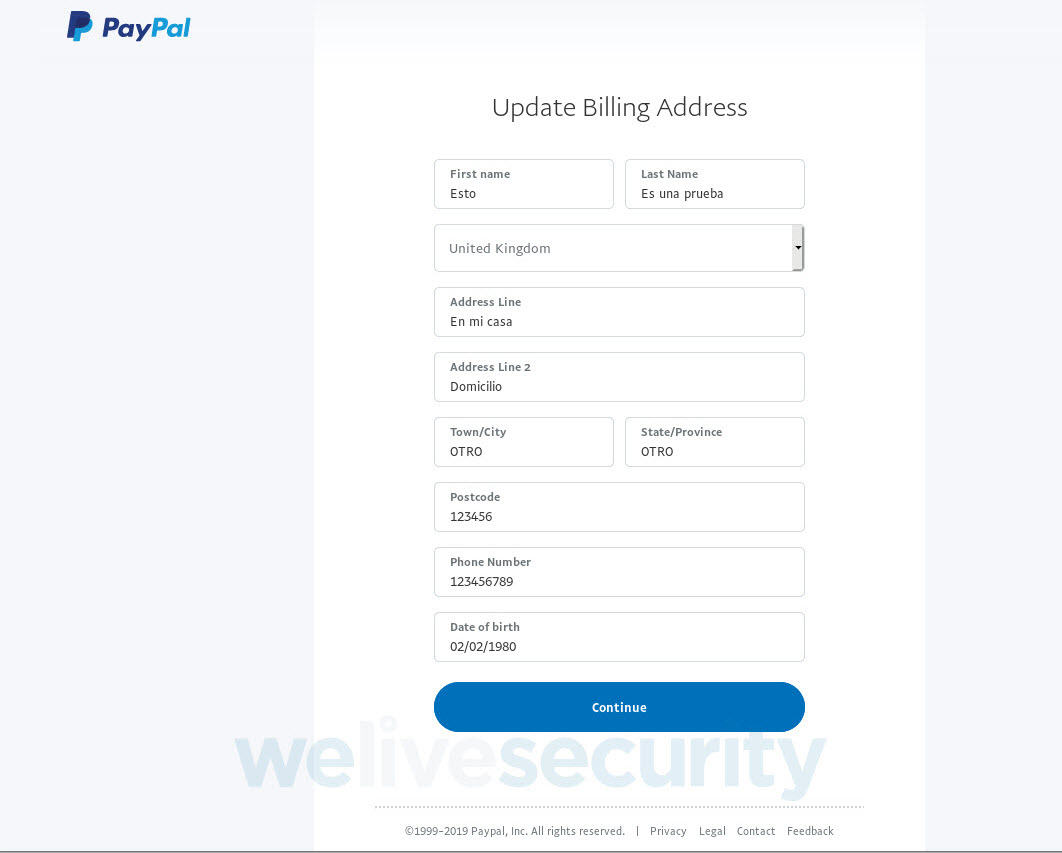

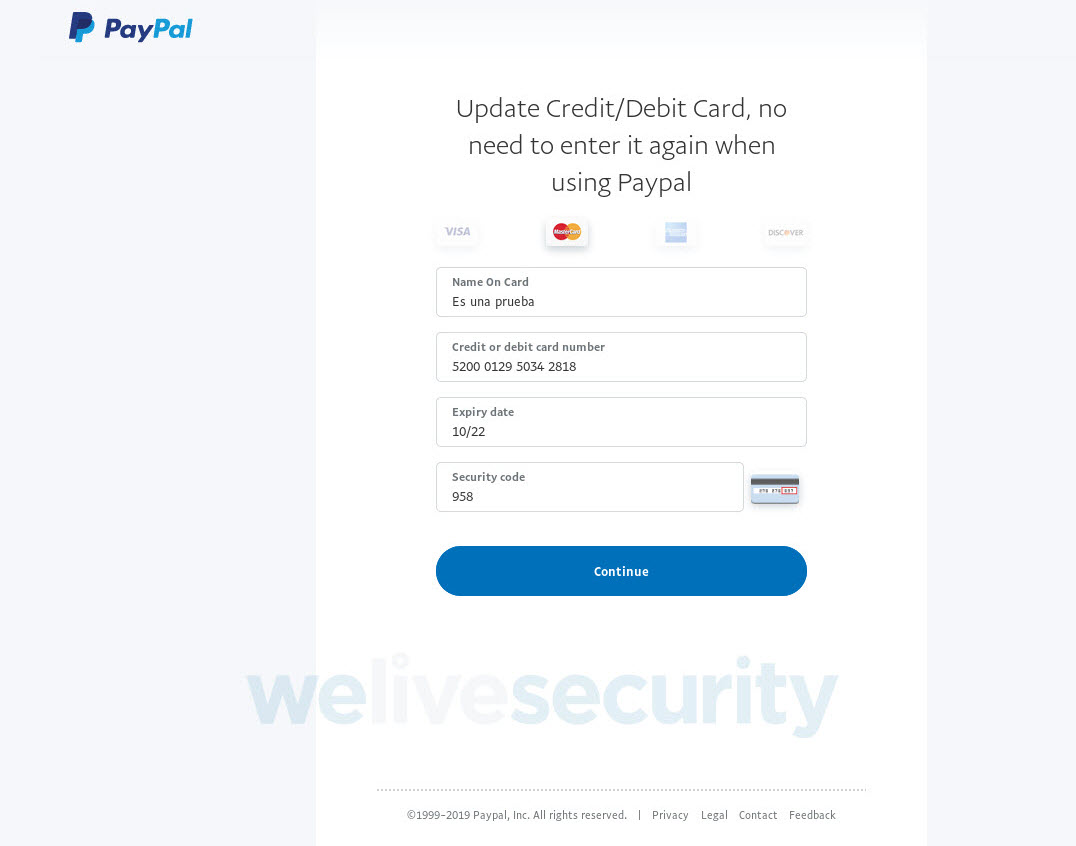

Luego de solicitar sus datos personales y los de su domicilio, el phishing procede a intentar robar información financiera.

Figura 7. Formulario solicita “actualizar” los números de la tarjeta de crédito y débito asociada a su cuenta.

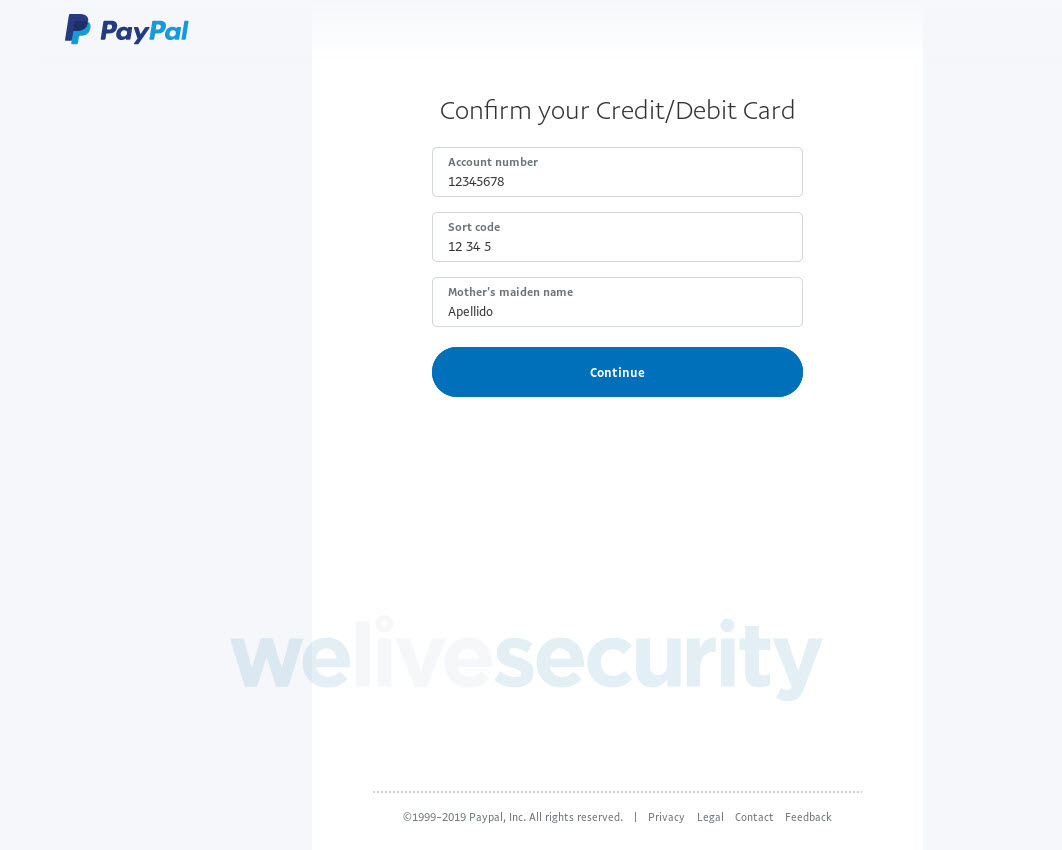

Los responsables detrás de esta campaña no se conforman solo con los datos de la tarjeta de crédito/débito, sino que solicitan los datos de la cuenta bancaria asociada a la tarjeta de crédito y débito.

Además, le ofrecen a la víctima la posibilidad de vincular una dirección de correo con la cuenta del servicio, solicitando a la víctima ingresar las credenciales de acceso a su cuenta de correo.

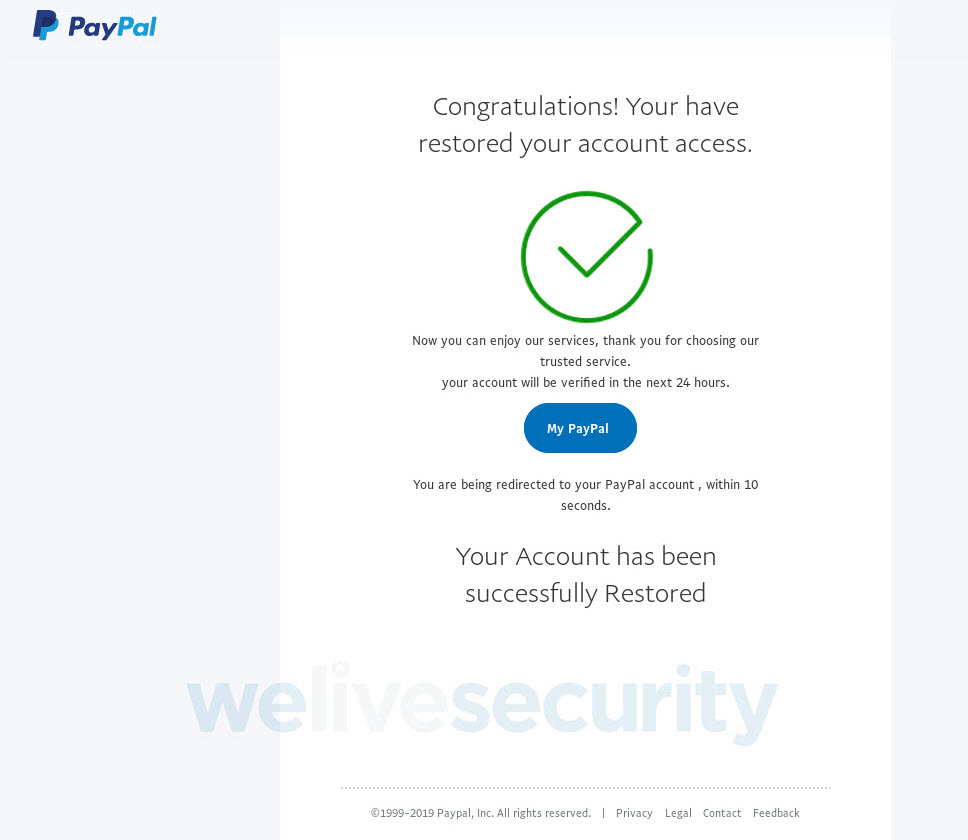

Una vez finalizada la etapa de recolección de información, la campaña le avisa a la víctima que se reestableció el acceso a su cuenta, pero que la verificación de la misma tardará hasta 24 horas. Por lo que cualquier inconveniente que experimente el usuario al momento de ingresar a su cuenta lo justifique por este proceso que el mismo usuario generó.

Tal como hemos visto en esta y otras campañas de phishing que hemos reportado en el último tiempo, los cibercriminales continúan utilizando como una de sus principales herramientas para el robo de información las técnicas de ingeniería social.

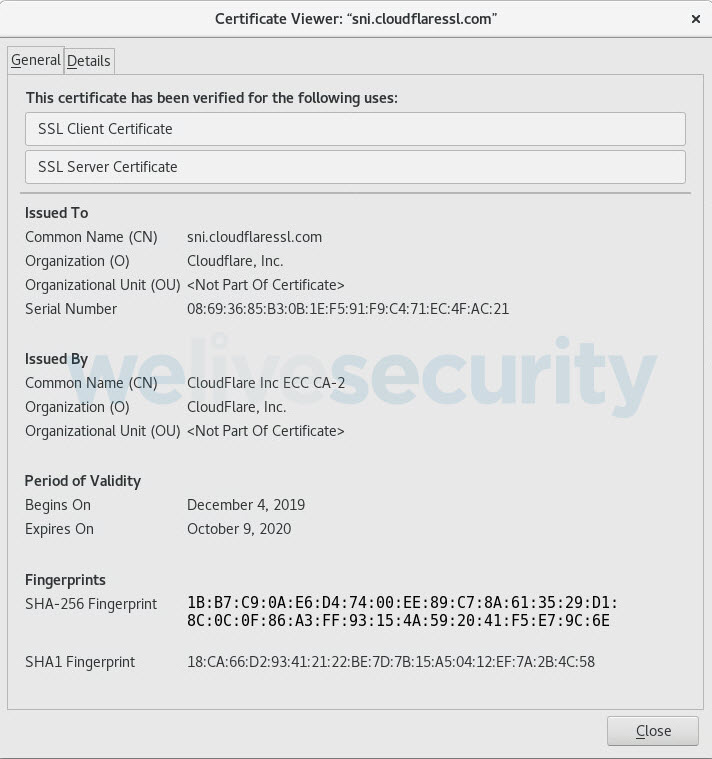

Si bien la URL está difuminada para evitar la difusión de la campaña, además de contar con un certificado SSL, lo cual hace que los usuarios bajen la guardia al ver el candado verde en la barra de navegación, también pudimos observar que el nombre del sitio hace una clara referencia a un servicio de acceso para clientes y a la acción de restablecer la cuenta.

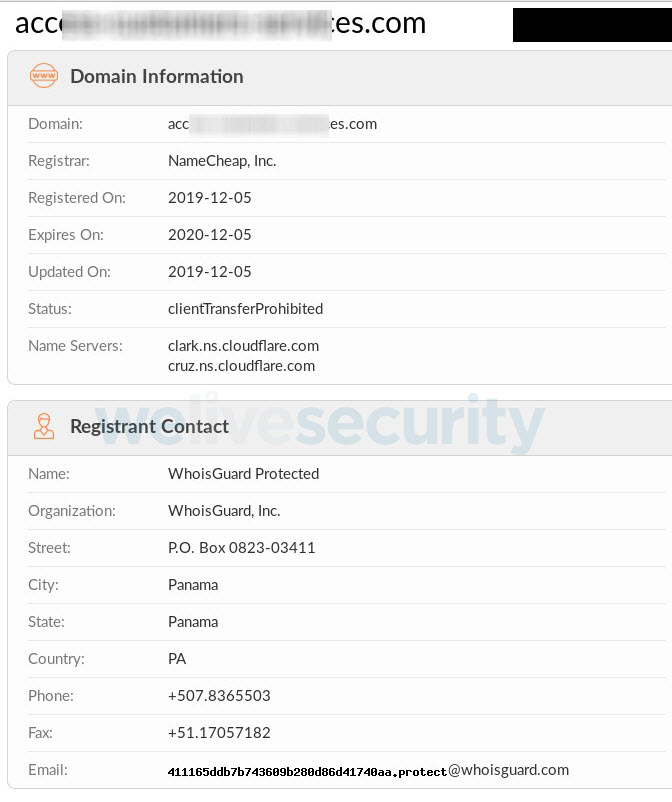

Tal como se puede observar en la anterior figura 10, el certificado fue obtenido en los últimos días, con lo que todo indica que se trata de una campaña muy reciente. Lo mismo se puede apreciar en la figura 11 con la fecha del registro del dominio.

El registro del dominio se realizó un día después de la solicitud del certificado, y si bien los datos del propietario no están públicos, aparentemente el registro se realizó desde Panamá.

Vale la pena mencionar que durante el análisis no detectamos que se hayan instalado servicios o aplicaciones adicionales, lo que demuestra que la campaña tiene como único objetivo el robo de información financiera y credenciales de acceso, además de datos personales.

Las estafas en línea siguen siendo altamente activas y la ingeniería social como vector de ataque sigue siendo una de las principales amenazas en la actualidad. En parte esto se explica porque un alto porcentaje de usuarios sigue sin saber exactamente qué es el phishing y este desconocimiento los deja expuestos a ser víctimas de este tipo de engaños.

Es cada vez más importante prestar atención a los sitios a los cuales ingresamos, contar con una solución de seguridad confiable tanto en nuestros dispositivos de escritorio como en nuestros teléfonos y tener presente que, ante la duda, no debemos acceder nunca a los enlaces que llegan a través de un mensaje, sino que lo mejor es ingresar manualmente y de esa manera verificar que todo esté en orden.

Otro factor clave para reducir el número de víctimas de phishing es implementar el uso del doble factor de autenticación en todos los servicios que esté disponible.

El primer paso para los usuarios es aprender a reconocer este tipo de correos y tomarse un segundo para pensar, por lo que recomendamos la lectura del artículo 8 señales que indican que eres un blanco fácil de las estafas por Internet, en el que encontrarás una guía con algunas de las técnicas más comunes utilizadas por los cibercriminales para engañar a los usuarios. Además, invitamos a realizar el test de phishing que publicó Google, el cual permitirá experimentar con ejemplos reales y aprender a detectar engaños.