En el día de ayer, varios medios españoles comenzaron a reportar que al menos dos importantes empresas en España fueron víctimas, en el mismo día, de un ataque de ransomware. La primera fue Everis, la consultora IT propiedad de NTT Data Group, y la segunda fue Cadena SER; la cadena de radio más importante de España que pertenece al grupo PRISA Radio. Si bien estas dos entidades confirmaron de manera oficial el ataque de ransomware el día lunes, parece tratarse de dos campañas diferentes que no tendrían relación, explica el jefe del laboratorio de ESET Latinoamérica, Camilo Gutiérrez.

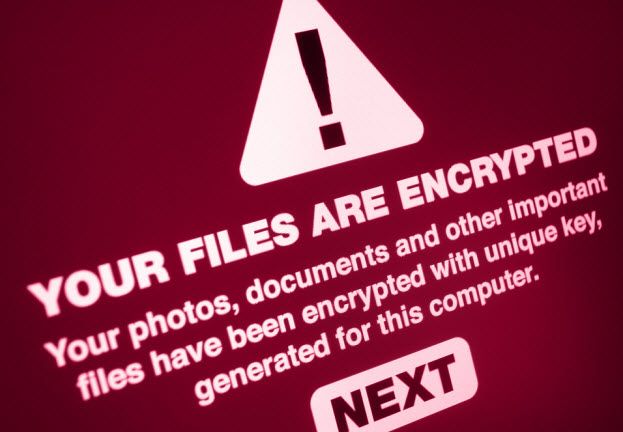

Aún no existe confirmación de qué familias de ransomware son las protagonistas de estos dos ataques. Según medios como BleepingComputer o Zdnet, luego de que se hicieran públicas imágenes del mensaje que el ransomware dejó en los equipos infectados de una de las entidades, podría tratarse del ransomware BitPaymer, un código malicioso que hace poco se descubrió que estuvo explotando una vulnerabilidad zero-day en los software iCloud y iTunes de Apple.

Un comunicado interno de Prisa Radio enviado en la madrugada del 4 de noviembre explicaba que un virus afectó a sus sistemas informáticos, por lo que aconsejan desconectar totalmente todos los sistemas para evitar que la amenaza se propague, explica El Confidencial. Mientras tanto, “la emisión de Cadena SER quedó centralizada en Radio Madrid, quedando anuladas las emisiones locales y regionales, salvo aquellas que hayan sido autorizadas expresamente por la Dirección de Antena”, agregó el medio.

Por su parte, la consultora Everis emitió un comunicado interno similar solicitando que se mantengan las computadoras apagadas, desconectando la red con clientes y entre oficinas, y solicitando comunicar este mismo mensaje al resto de los equipos y compañeros debido a los problemas de comunicación estándar.

Asimismo, el Departamento de Seguridad Nacional de España emitió un comunicado que confirma que, siguiendo el protocolo establecido en casos de ciberataque, la Cadena SER procedió a desconectar sus sistemas informáticos operativos y que ya están trabajando para volver a la normalidad. Desde el Instituto Nacional de Ciberseguridad (INCIBE-CERT) aseguran estar trabajando junto a las empresas afectadas en la mitigación y recuperación del incidente.

En el caso del ransomware que afectó a Everis, una imagen de la nota que dejaron los cibercriminales con los pasos que deben seguir las víctimas incluye dos direcciones de correo para que se comuniquen y puedan ser informados con el monto que deberán pagar en caso de querer recuperar los archivos.

Aún no está claro qué familias de ransomware fueron las que afectaron tanto a Cadena SER como a Everis. Según publicó el diario El País, fuentes de la SER dicen que se trata del ransomware Ryuk, mientras que en el caso de Everis algunos especialistas apuntan a la familia de ransomware BitPaymer/iEncrypt.

De acuerdo a lo que explicaba ayer a través de su cuenta de Twitter Bernardo Quintero, fundador de VirusTotal, tras analizar la versión que según el parece ser la que afectó a la consultora Everis, esta familia de ransomware BitPaymer/iEncrypt existe desde hace al menos tres años y ha sido utilizada en varias ocasiones para ataques dirigidos contra empresas, principalmente contra grandes objetivos.

la familia de ransomware BitPaymer / iEncrypt lleva ya 3 años entre nosotros, siendo utilizado para ataques dirigidos contra empresas. El grupo que hay operando tras estos ataques prefiere ir contra objetivos grandes específicos, en vez de hacer ataques indiscriminados

— Bernardo Quintero (@bquintero) November 4, 2019

En un extenso hilo, Quintero explica que casos similares a estos ataques a empresas españolas se han dado en países como Alemania, Canadá, Reino Unido o Estados Unidos, “con variantes creadas para la ocasión”, comenta. Por otra parte, el especialista añade que no se trata del típico ransomware que infecta y comienza el cifrado, sino que antes de ejecutar el payload puede tardar varios días estudiando la red interna en su afán de infectar el máximo número de sistemas posibles.

...si pueden te pillan hasta los sistemas de backup antes de lanzar el payload, y lo hacen en fin de semana para que explote el lunes y maximizar el impacto en el negocio y aumentar la presión/estrés en los equipos de respuesta ante incidentes

— Bernardo Quintero (@bquintero) November 4, 2019

Estos casos demuestran una vez más la importancia de tener los equipos protegidos con una solución de seguridad por capas, además de tener actualizadas cada una de las las tecnologías y dispositivos que se utilizan en el interior de la empresa, agrega Camilo Gutiérrez.

Si bien los casos de ransomware han disminuido a comparación de lo que fue, por ejemplo, el 2017, aún es una amenaza activa y peligrosa, que aparentemente está dejando de ser utilizada de manera masiva para pasar a formar parte de ataques dirigidos a blancos específicos. Por esta razón, el investigador en seguridad Stephen Cobb publicó el año pasado un documento dirigido a empresas acerca de cómo protegerse de una amenaza como el ransomware.

Se trata de un documento que explica por qué el ransomware continúa siendo una amenaza grave para cualquier empresa u organización y qué medidas se pueden tomar para reducir la exposición y el daño que puede provocar un ataque de esta naturaleza.

Quizás te interese: