The Dukes (también conocidos como APT29 y Cozy Bear) ha estado en el centro de atención después de su presunta participación en la violación del Comité Nacional Demócrata (DNC, por sus siglas en inglés) previo a las elecciones estadounidenses de 2016. Desde entonces, y con la excepción de lo que se sospecha pudo haber sido una aparición del grupo en noviembre de 2018 mediante una campaña de phishing dirigida a varias organizaciones con sede en los EE. UU, ninguna actividad se ha atribuido con certeza a The Dukes, lo cual nos hizo pensar que quizás el grupo había detenido sus actividades.

Sin embargo, este pensamiento se mantuvo hasta los últimos meses, cuando descubrimos tres nuevas familias de malware que atribuimos a the Dukes, que son: PolyglotDuke, RegDuke y FatDuke. Estos nuevos implantes se utilizaron hasta hace muy poco; de hecho, en junio de 2019 fue la última vez que identificamos una muestra siendo desplegada. Esto significa que the Dukes ha estado bastante activos desde 2016, desarrollando nuevos implantes y comprometiendo objetivos de alto valor. Llamamos de manera colectiva a estas actividades realizadas por el grupo y que fueron descubiertas recientemente, como: Operation Ghost.

Cronología y victimología

Creemos que Operation Ghost comenzó en 2013 y todavía está en curso al momento de escribir esta publicación. Nuestra investigación mostró que los ministerios de Asuntos Exteriores en al menos tres países diferentes de Europa han sido afectados por esta campaña. También hemos descubierto una infiltración por parte de the Dukes en la embajada ubicada en Washington, DC de un país de la Unión Europea.

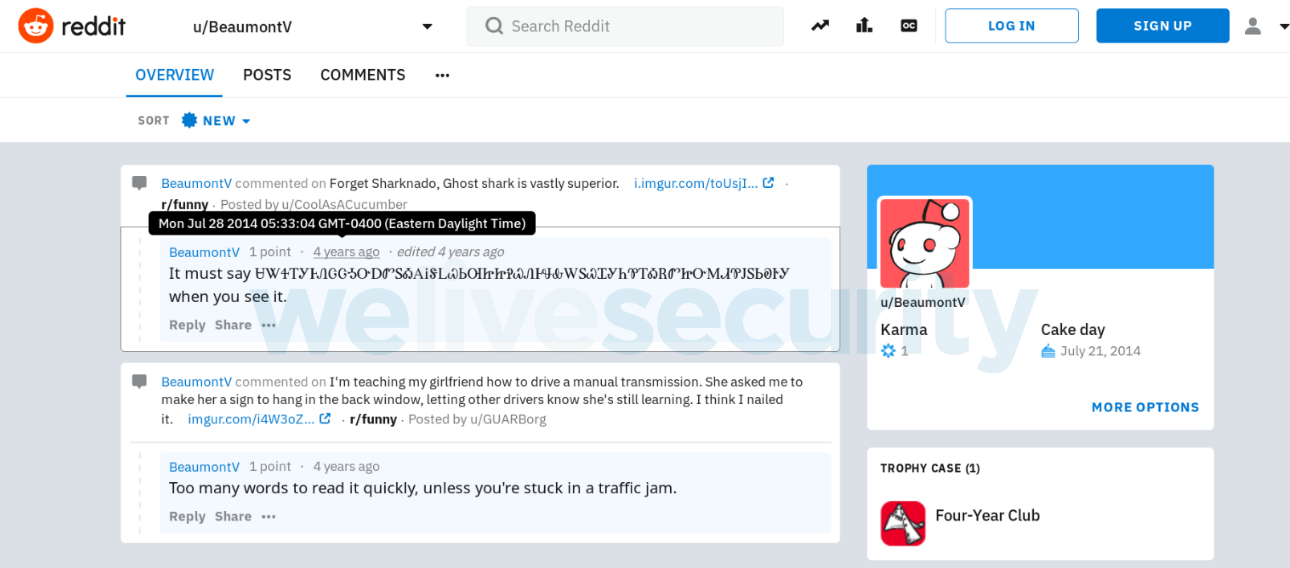

Uno de los primeros rastros públicos de esta campaña se encuentra en Reddit y data de julio de 2014. La Figura 1 muestra un mensaje publicado por los atacantes. La string extraña que utiliza un juego de caracteres inusual es la URL codificada de un servidor de C&C utilizado por PolyglotDuke.

Figura 1. Publicación de Reddit que contiene una URL de Comando & Control codificada

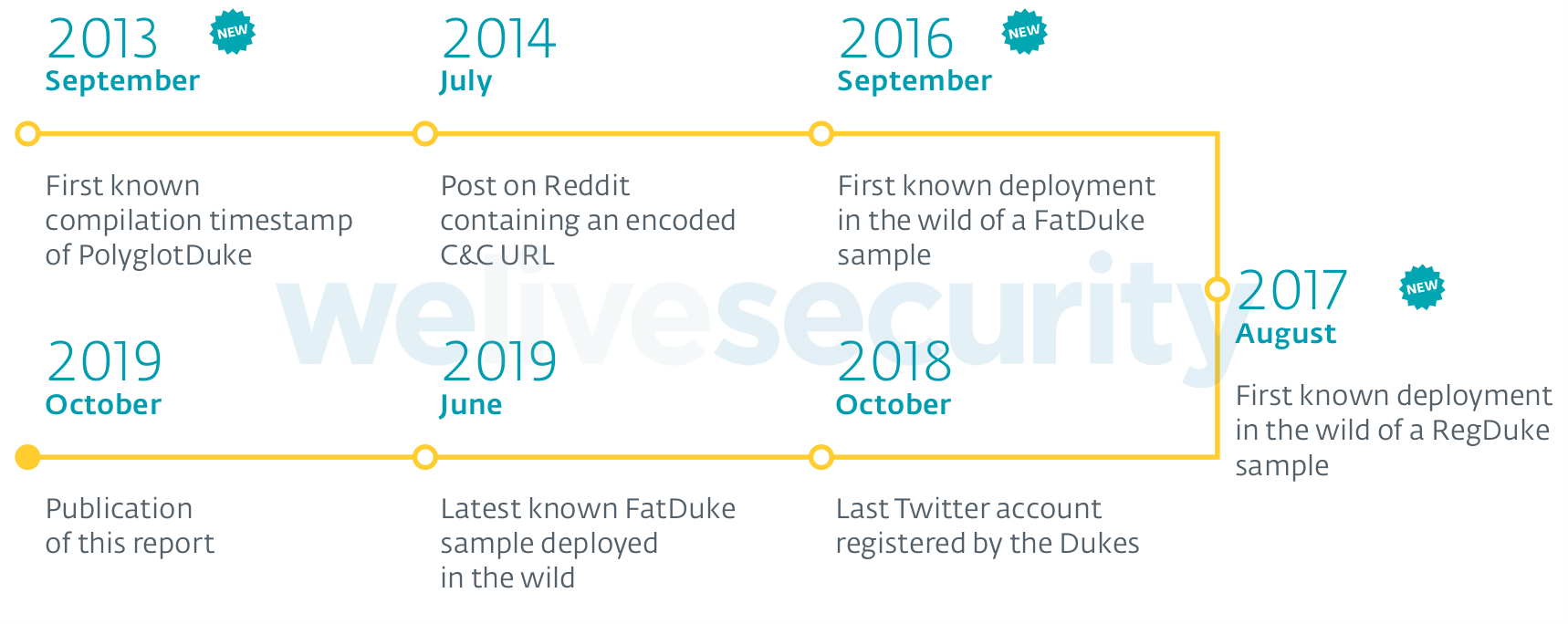

La Figura 2 presenta la línea de tiempo de Operation Ghost. Como se basa en la telemetría de ESET, podría ser solo una vista parcial de una campaña más amplia.

Figura 2. Cronología de Operation Ghost

Atribución a The Dukes

Por un lado, notamos muchas similitudes entre las tácticas implementadas en esta campaña con las de las previamente documentadas, como es el uso de:

- Twitter (y otros sitios web sociales como Reddit) para alojar la URL del C&C

- esteganografía en imágenes para ocultar payloads o comunicaciones del C&C

- Windows Management Instrumentation (WMI) para persistencia

También notamos importantes similitudes en los blancos de ataque:

- Todos los objetivos conocidos son Ministerios de Asuntos Exteriores.

- Conocidas organizaciones apuntadas habían sido comprometidas anteriormente por otro malware del grupo, tales como CozyDuke, OnionDuke o MiniDuke.

- En algunas máquinas comprometidas con PolyglotDuke y MiniDuke, notamos que CozyDuke había sido instalado solo unos meses antes.

Sin embargo, una atribución basada solo en la presencia de conocidas herramientas de este grupo en las mismas máquinas debe tomarse con cierto escepticismo. También encontramos la presencia de otros dos actores de amenazas APT, como son Turla y Sednit, en algunas de las mismas computadoras.

Por otro lado, encontramos fuertes similitudes de código entre muestras ya documentadas y muestras de Operation Ghost. Si bien no podemos descartar la posibilidad de una operación de bandera falsa, sin embargo, lo cierto es que esta campaña comenzó cuando solo se conocía una pequeña porción del arsenal del grupo the Dukes. En 2013, en la primera fecha de compilación conocida de PolyglotDuke, solo MiniDuke había sido documentado y los analistas de amenazas aún no eran conscientes de la importancia de este actor de amenazas. Por lo tanto, creemos que Operation Ghost se ejecutó simultáneamente con las otras campañas y ha estado bajo el radar hasta ahora.

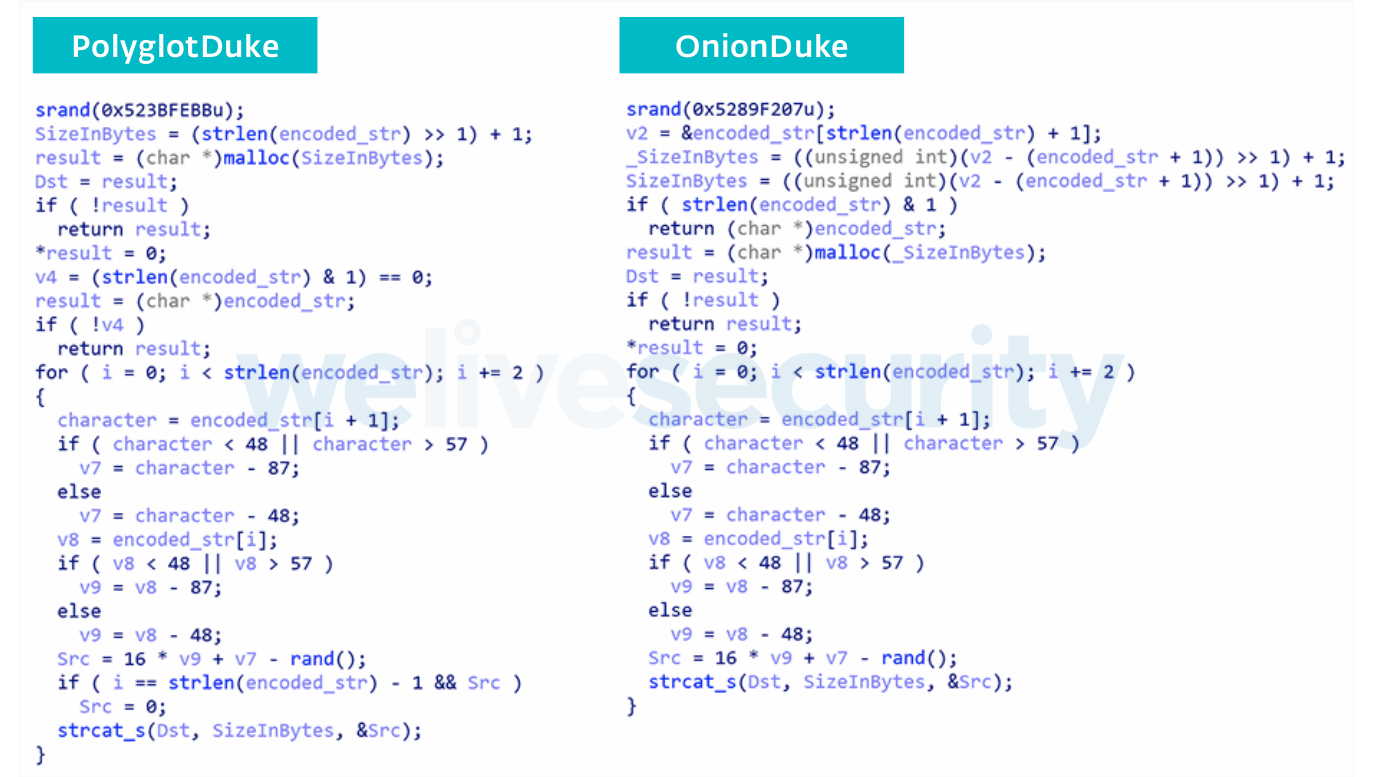

PolyglotDuke (SHA-1: D09C4E7B641F8CB7CC86190FD9A778C6955FEA28) utiliza un algoritmo de cifrado personalizado para descifrar las strings utilizadas por el malware. Encontramos código funcionalmente equivalente en una muestra de OnionDuke (SHA-1: A75995F94854DEA8799650A2F4A97980B71199D2) que fue documentada por F-Secure en 2014. Es interesante observar que el valor utilizado para inicializar la función srand es la marca de tiempo de compilación del ejecutable. Por ejemplo, 0x5289f207 corresponde al lunes 18 de noviembre de 2013 10:55:03 UTC.

Las capturas de pantalla de IDA en la Figura 3 muestran las dos funciones similares.

Figura 3. Comparación de una función de cifrado de string personalizada que se encontró en muestras de 2013 de PolyglotDuke (a la izquierda) y de OnionDuke (a la derecha)

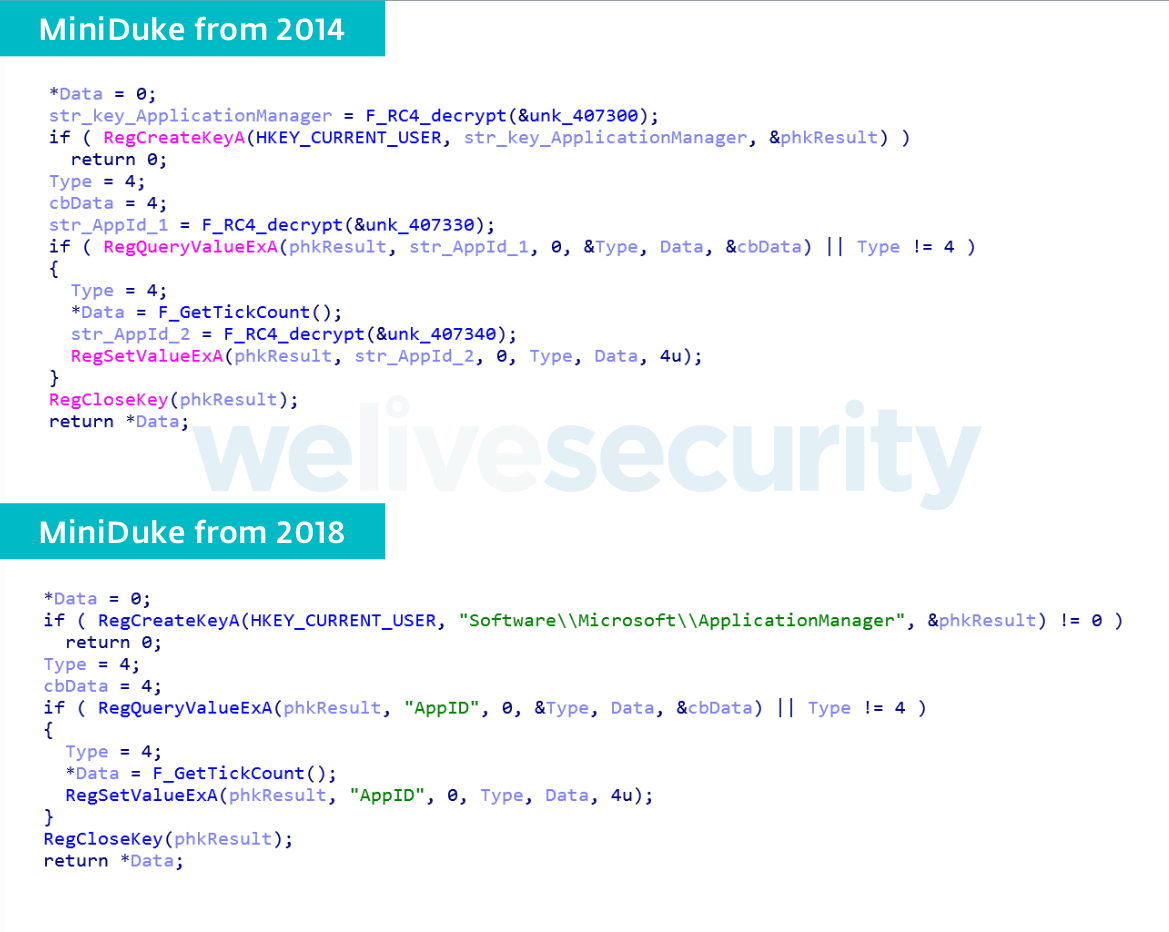

Además, las muestras recientes del backdoor MiniDuke tienen similitudes con muestras documentadas hace más de cinco años. La Figura 4 es la comparación de una función en un backdoor MiniDuke listado por Kaspersky in 2014 (SHA-1: 86EC70C27E5346700714DBAE2F10E168A08210E4) y un backdoor MiniDuke (SHA-1: B05CABA461000C6EBD8B237F318577E9BCCD6047 de agosto de 2018).

Figura 4. Comparación de la misma función en MiniDuke de 2014 (en la parte superior) y en MiniDuke de 2018 (en la parte inferior)

Dadas las numerosas similitudes entre otras conocidas campañas de este grupo y Operation Ghost, especialmente las fuertes similitudes del código y la superposición en el tiempo con las campañas anteriores, consideramos sin temor a equivocarnos que esta operación está dirigida por the Dukes.

Herramientas y técnicas actualizadas

En Operation Ghost, the Dukes ha utilizado un número limitado de herramientas, pero se han basado en numerosas e interesantes tácticas para evitar ser detectados.

Primero, son muy persistentes. Roban credenciales y las utilizan sistemáticamente para moverse lateralmente en la red. Los hemos visto utilizar credenciales administrativas para comprometer y también para volver a comprometer máquinas en la misma red local. Por lo tanto, al momento de responder ante un compromiso de este grupo, es importante asegurarse de remover cada implante en un corto período de tiempo. De lo contrario, los atacantes harán uso de cualquier implante remanente para comprometer nuevamente los sistemas limpios.

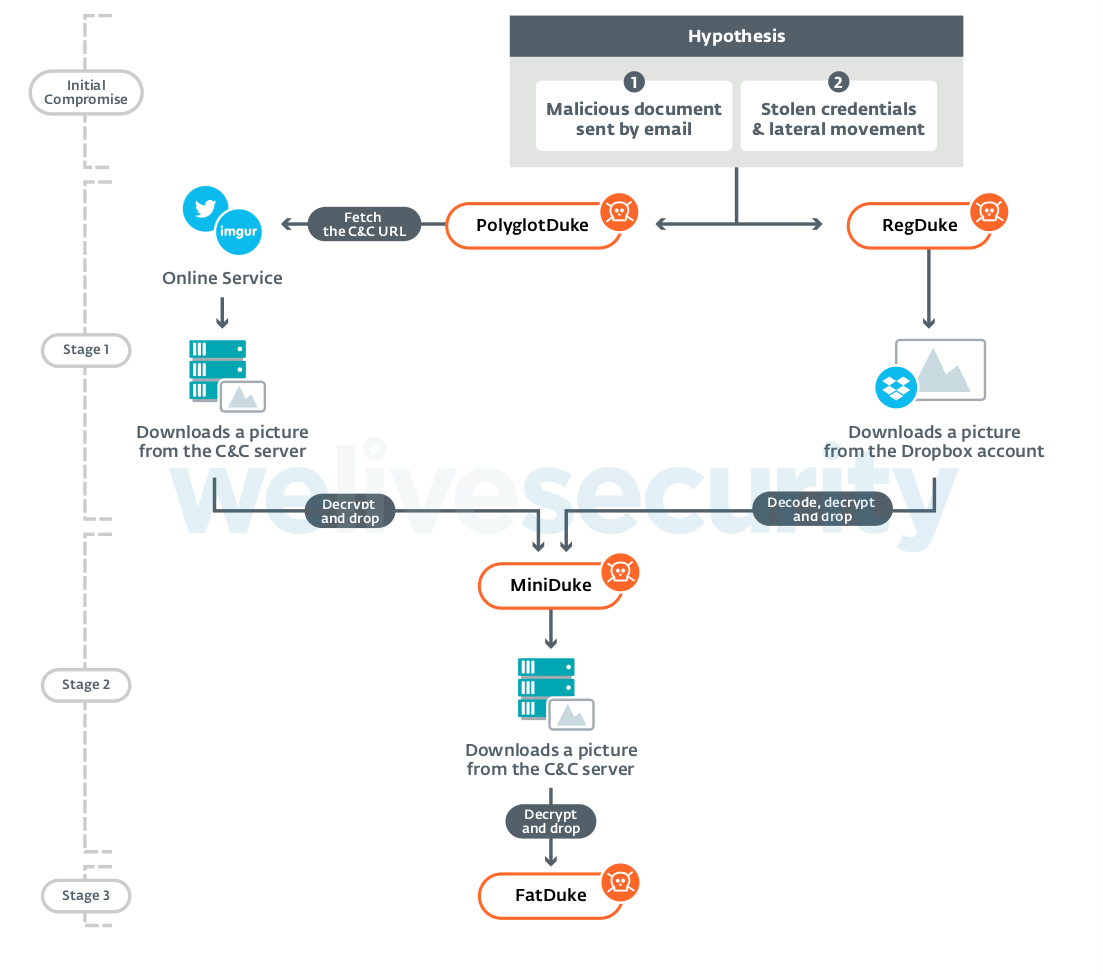

En segundo lugar, tienen una plataforma de malware sofisticada dividida en cuatro etapas:

- PolyglotDuke, que usa Twitter u otros sitios web como Reddit e Imgur para obtener la URL de su C&C. También hace uso de esteganografía en imágenes para su comunicación con el C&C.

- RegDuke, una primera etapa de recuperación que utiliza Dropbox como su servidor de C&C. El payload principal está cifrado en el disco y la clave de cifrado se almacena en el registro de Windows. También se basa en la esteganografía como se indicó anteriormente.

- Backdoor MiniDuke, la segunda etapa. Este simple backdoor está escrito en assembler, conocido en español como lenguaje ensamblador y es muy similar a viejos backdoors MiniDuke.

- FatDuke, la tercera etapa. Este backdoor sofisticado implementa muchas funcionalidades y tiene una configuración muy flexible. Su código también está bien ofuscado utilizando muchos predicados opacos. Lo recompilan y modifican su ofuscación con frecuencia para evitar su detección por productos de seguridad.

La Figura 5 es un resumen de la plataforma de malware de Operation Ghost.

Figura 5. Resumen de la plataforma de malware Operation Ghost

En tercer lugar, también notamos que los operadores evitan utilizar la misma infraestructura de red de C&C entre las diferentes organizaciones víctimas de sus ataques. Generalmente este tipo de compartimentación es visto solamente por parte de los atacantes más meticulosos. Evita que toda la operación salte a la vista cuando una sola víctima descubre la infección y comparte los IoC relacionados con la comunidad de seguridad.

Conclusión

Nuestra nueva investigación muestra que, si un grupo de espionaje desaparece de los informes públicos durante muchos años, esto no quiere decir que haya dejado de espiar. The Dukes fue capaz de volar por debajo del radar durante muchos años mientras comprometía objetivos de alto valor, al igual que antes.

Una lista completa de Indicadores de Compromiso (IoC) y muestras puede encontrarse en el white paper completo y en GitHub.

Para un análisis detallado del backdoor, consulte nuestro white paper. Para cualquier consulta o para enviar muestras relacionadas con el tema, escríbanos a threatintel@eset.com.