En el día de ayer llego al laboratorio de ESET Latinoamérica un correo que nos hizo llegar un cliente donde se desenmascara una campaña activa de phishing que busca robar las credenciales de acceso a Apple ID y el número de tarjeta de crédito asociado a la cuenta.

Si bien no se trata de una campaña novedosa desde su estructura, lo particular de la misma se debe a que el correo lo recibió poco tiempo después de haber realizado el proceso de recuperación de su contraseña del servicio Apple ID, dando a entender que el ataque es dirigido a clientes que de alguna manera interactúan con Apple ID; algo similar a lo que vimos hace un par de meses cuando hablamos de la campaña que atacaba a usuarios victimas del robo de un iPhone.

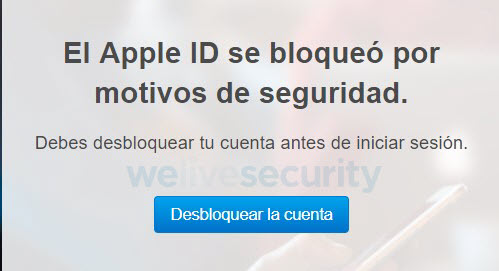

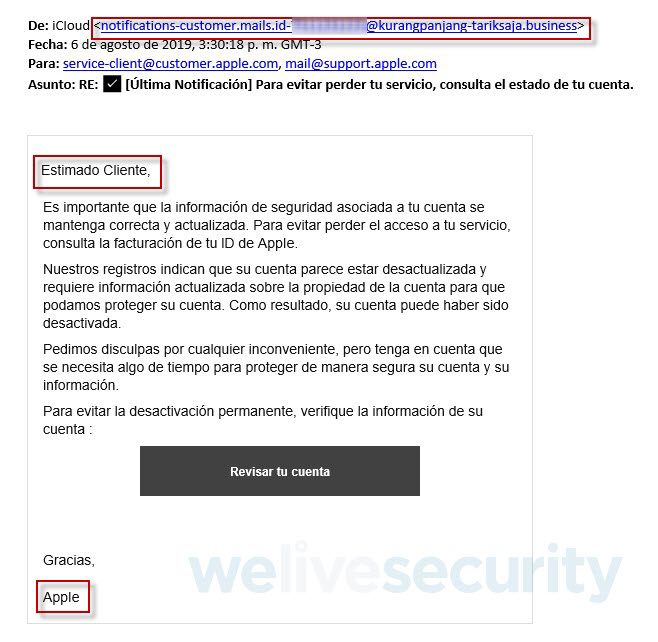

En este caso en particular, el engaño comienza con la recepción del siguiente correo electrónico.

Imagen 1. Correo inicial que llega a la víctima en el que se destacan algunos elementos que dan señales de que estamos ante un posible engaño

Analizando en detalle el mensaje, lo primero que observamos y que debería servir como señal de alerta para indicarnos que estamos frente a un posible engaño son los campos que destacamos con un recuadro rojo. Como se puede apreciar, la dirección de correo del remitente, a pesar de "llamarse" ICloud, no coincide para nada con la oficial. Se puede apreciar también que el correo no es dirigido a alguien en particular, ya que dice "Estimado Cliente". Por último, la firma completamente impersonal y mal redactada al punto de decir solo "Apple".

De no mediar el reciente cambio de contraseña realizado en ICloud, el usuario hubiera automáticamente descartado el mensaje o al menos observado con más detenimiento de qué se trataba el correo. Igualmente, realizamos la prueba de seguir el proceso que propone el engaño para ver cómo continúa. Por lo tanto, accediendo al botón de "Revisar tu cuenta" llegamos a la siguiente landing page.

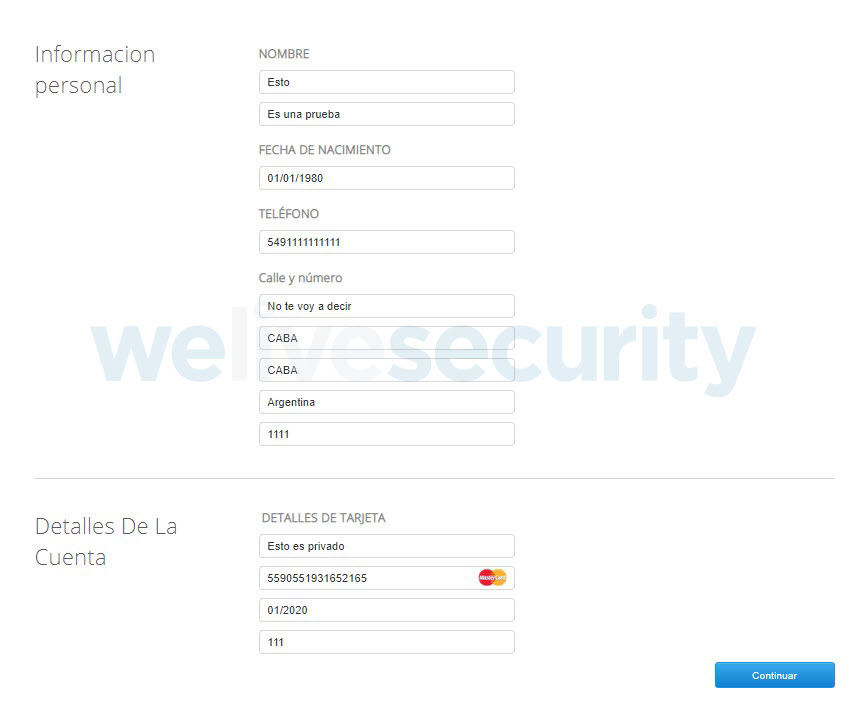

Imagen 2. Falsa página que suplanta la identidad del sitio legítimo de Apple ID para administrar credenciales

Como se puede observar, una página activa, que copia a la perfección la página legítima de administración de credenciales de Apple, pero que tal como observa en su URL, nada tiene que ver con la página oficial. Aún así, seguimos adelante para ver el alcance de esta campaña.

Probamos ingresando cualquier dato y verificamos que tiene un script de longitud de contraseña, ya que solicita que se ingresen como mínimo seis dígitos. Una vez que cumplimos con esta condición se informa a la víctima lo que “supuestamente” sucedió con la cuenta.

Si la víctima continúa el proceso la campaña intentará que usuarios desprevenidos ingresen toda su información personal.

Lo particular de este formulario es que, al igual que ocurre con la etapa de verificación de clave, está configurado para corroborar que el número de tarjeta de crédito tenga la forma correcta. Para el análisis del engaño en nuestro caso utilizamos un generador aleatorio de números de tarjeta.

Al ingresar todos los datos se despliega la siguiente pantalla indicando que el proceso de verificación se completó.

El sistema amablemente informa que la cuenta fue verificada correctamente y redirecciona a la víctima a la página oficial de Apple ID.

Como se puede apreciar observando el sitio legítimo, la página falsa personificaba a la perfección el sitio oficial, obligando a que para darse cuenta del engaño el usuario deba ser conocedor de las buenas prácticas y sepa que no solo está navegando en un sitio con certificado SSL y que la dirección empieza con HTTPS, sino que también el certificado esta emitido a nombre de la empresa que representa, como se puede observar en el sitio oficial con el nombre de la empresa responsable del certificado que aparece a la derecha del candado.

Respecto del dominio utilizado para este robo de información, se puede observar que el mismo fue registrado el día anterior del envío de los mensajes y con la información reservada respecto de su propietario.

No hay nada que indique una relación entre el pedido de cambio de clave que realizó el usuario que envío el mensaje al Laboratorio con la recepción del correo de phishing. Todo indicaría que se trata de una campaña completamente masiva, que busca justamente captar usuarios que interactuaron recientemente con su cuenta y esto los haga controlar menos la veracidad del mensaje recibido.

Como muchas veces sucede en los ataques de ingeniería social dirigidos, en este caso los estafadores intentar aprovecharse del momento de vulnerabilidad por el que está pasando la victima que solicitó el cambio de clave y que probablemente haya bajado la guardia por estar pendiente de novedades respecto de su cuenta; una combinación letal a la hora de pensar en la seguridad personal.

La principal recomendación es que, al igual que en los correos de phishing tradicionales que llegan por correo electrónico, nunca hay que hacer clic en enlaces que recibimos sin antes verificar su procedencia, su veracidad y comprobar que sea de un sitio oficial.

En este caso, lo que debería haber hecho el usuario es acceder manualmente al sitio de iCloud y verificar si su cuenta está en orden.

Y por supuesto, no podemos dejar de lado el consejo de denunciar estos hechos, así como el robo de datos los personales cuando somos víctimas de un phishing.

Para más información, conozca cómo denunciar un delito informático.