En los últimos días hemos detectado reclamos de usuarios en Argentina que acusan a su proveedor de Internet de alterar los DNS de algunos modelos de routers hogareños, realizando lo que se conoce como DNS Hijack. Sin embargo, desde ESET analizamos algunos de los casos reportados y por suerte solo se trató de una mala configuración en los equipos señalados, pero que no llegó a comprometer la seguridad de los usuarios.

De todas formas, debido a la gran cantidad de consultas y desinformación que notamos en los usuarios afectados, sumado a la falta de una explicación clara por parte del proveedor de Internet, en este post vamos a repasar de qué se trata este tipo de ataque, cómo comprobar si estás siendo afectado por DNS Hijacking y cómo mitigarlo.

¿Qué es el DNS Hijacking?

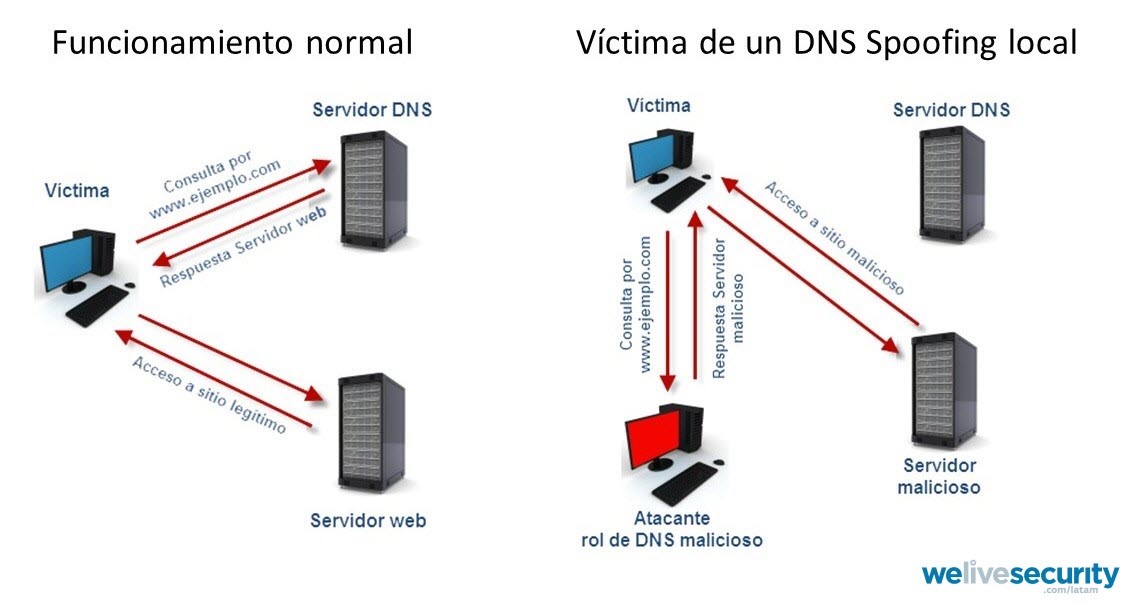

El DNS Hijacking es un tipo de ataque informático, también conocido como redirección o secuestro de DNS, donde el atacante logra alterar los servidores DNS para que las consultas de resolución de nombres se resuelvan incorrectamente y redirijan inesperadamente a los usuarios a sitios maliciosos.

Quizás te interese: Aprovechan vulnerabilidad en routers para redirigir a usuarios a falsas páginas de Bancos en Brasil

De esta forma, cuando el dispositivo de la víctima consulta por el dominio "ejemplo.com", el DNS malicioso responde con la dirección IP de un sitio fraudulento, diferente al original, y logra direccionar la conexión de la víctima.

Imagen 1: Funcionamiento de un servidor DNS

Cómo puede un atacante alterar los DNS: tipos de ataque

Un atacante puede alterar los DNS de diversas maneras, entre ellas: infectando a la víctima con un código malicioso, tomando el control del router de una red o interceptando la comunicación DNS.

En este sentido, existen 3 tipos de ataques para redireccionar el DNS:

1. DNS Hijack local

El atacante logra comprometer el dispositivo de la víctima y altera la configuración local del DNS.

2. Router DNS Hijack

El atacante logra tomar el control del router de la víctima (ya sea por una mala configuración o por alguna vulnerabilidad en el router) y reescribe la configuración DNS del equipo, afectando a todos los usuarios conectados a la red.

3. MitM DNS attack:

El atacante logra interceptar la comunicación entre el usuario y el servidor DNS legítimo, y altera la respuesta del servidor con una IP de destino que apunta a un sitio malicioso.

El principal objetivo de este tipo de ataques es redireccionar a la víctima a sitios fraudulentos, que en su mayoría suelen ser de Phishing, y así lograr obtener usuarios, contraseñas, tarjetas de crédito y todo tipo de información confidencial. También es ampliamente utilizado para redireccionar al usuario a sitios publicitarios o mostrar adware, lo que le genera al atacante una ganancia económica.

¿Cómo darme cuenta si estoy siendo víctima de DNS Hijack?

Dado que el ataque se basa en alterar los DNS para redirigir las consultas de nombres a un servidor malicioso, la primera verificación que podemos hacer es ver qué servidores están resolviendo nuestras consultas. Una forma es revisar la configuración de red local de nuestro equipo, pero esto muchas veces nos dará escasa información o solo servirá para descartar casos de Hijack local.

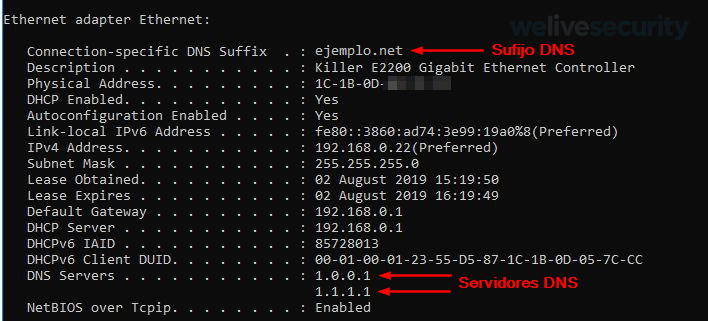

En el siguiente ejemplo, vemos la configuración IP de un equipo Windows (utilizando el comando ipconfig/all). Acá es importante diferenciar lo que es el Sufijo DNS con los servidores DNS, siendo que son estos últimos los que recibirán las consultas de nombres y nos devolverán la IP. Por el contrario, el sufijo DNS solo es utilizado en redes locales cuando realizamos la consulta por un nombre de equipo sin especificar un dominio. Es decir, en este caso, si consultara por la IP del equipo “prueba1” sin aclarar ningún dominio, mi dispositivo automáticamente entenderá que estoy buscando la IP de “prueba1.ejemplo.net”.

La confusión entre el Sufijo DNS y los servidores DNS per ser, fue lo que causó muchos de los reclamos de usuarios argentinos al proveedor de Internet. El hecho de que nuestro router o nuestra configuración tenga un Sufijo DNS diferente al que esperamos no significa que estamos siendo víctimas de un ataque, sino que simplemente no se sobrescribió esa configuración en el router.

Imagen 2: Configuración IP Local en Windows

Sin embargo, en la configuración local del equipo rara vez veremos realmente cual es el servidor DNS público que está resolviendo nuestras consultas, ya que normalmente la IP que asigna la mayoría de los DHCP de routers hogareños es la del propio router.

Por lo tanto, para verificar si nuestros paquetes DNS están siendo respondidos por una fuente confiable, la mejor manera de confirmarlo es hacer una consulta pública y verificar qué servidores son los que la están respondiendo. Para esto, podemos utilizar sitios de verificación de DNS, similares a los que utilizamos para averiguar nuestra IP Pública. Algunos que pueden utilizar son:

DNS Leak Test: Servicio que permite detectar los servidores DNS que están respondiendo tus consultas. Es recomendable realizar la prueba extendida, la cual permite descubrir todos los servidores DNS por los que está pasando tu consulta.

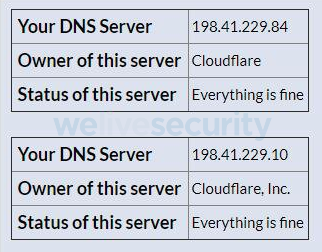

What’s my DNS Server: Este servicio es muy sencillo de utilizar y con un solo clic permite saber cuál es el servidor DNS que está resolviendo las consultas, así como también si el mismo es confiable o está denunciado como fraudulento.

Imagen 3: Resultado de What's my DNS Server

¿Qué medidas de protección podemos utilizar para no ser víctimas?

El primer paso es asegurar la red, y para eso es indispensable tener un router seguro, correctamente configurado y actualizado.

Como regla general, lo ideal es siempre tener el control del router de nuestra red y así poder asegurarnos de que esté configurado de forma segura. El problema se presenta muchas veces con los equipos del proveedor de Internet, ya que muchos ISP no le entregan al usuario la administración del router o el modem que proveen. Si este es tu caso, tienes dos opciones, pero para ambas deberás conseguir un router propio.

La primera opción, y lo ideal, es pedirle a tu proveedor de Internet que configure su router en modo bridge (puente). Es decir, que el router del proveedor le asigne a tu router directamente la IP pública que utilizará para navegar por Internet. Luego, configuras tu router para que tome IP WAN de manera dinámica y sobreescribes los DNS con algunos que sean de tu confianza.

La segunda opción, en caso de que la configuración anterior no sea factible, es configurar una nueva red LAN con tu propio router. En este caso tu router tendrá dos IPs privadas, la IP de LAN a la que se conectaran tus equipos, y otra IP privada que utilizará en el puerto WAN para comunicarse con el router del ISP. En este caso es muy importante deshabilitar la función WiFi del router del proveedor y configurar el DHCP en nuestro propio equipo con DNS de confianza.

Una vez que tienes tu propio equipo instalado, no olvides repasar algunos de nuestros consejos para asegurarte de que este correctamente configurado y asegurado.

Por último, recuerda siempre utilizar una solución de seguridad en todos tus dispositivos y mantenerla actualizada. Una solución antivirus no solo evitará que tu equipo sea infectado por un código malicioso que pudiera alterar los DNS, sino también detectará conexiones que han sido redireccionadas a sitios fraudulentos.

Agradecimiento especial para realizar esta nota a Vicky Guareschi, por ayudarme con las pruebas y las verificaciones del router.