Actualizado al 14 de agosto de 2019. Recientemente Document Foundation lanzó la versión 6.3.0 de LibreOffice en la que se repara el fallo de seguridad reportado, aunque LibreLogo aún está incluido por defecto en su versión para Windows, explicó Theregister.

La popular suite de ofimática de código abierto, LibreOffice, presenta una vulnerabilidad crítica (aún sin parchear) que hace que sea posible infectarse con malware con tan solo abrir un documento malicioso.

Si bien a principios de este mes se lanzó la versión 6.2.5 en la cual se reparaba, entre otras, ésta vulnerabilidad (CVE-2019-9848), el investigador en seguridad Alex Inführ descubrió la forma de evadir el parche que reparaba este fallo crítico en la última versión de la suite, el cual permite ejecutar código de manera arbitraria en el equipo de una víctima.

Si bien el investigador no reveló los detalles de la técnica que le permitió evadir el parche que repara la vulnerabilidad, la amenaza que representa el fallo sigue siendo la misma, publicó TheHackerNews.

De manera predeterminada, LibreOffice viene con LibreLogo, una macro para mover gráficos vectoriales que es ejecutada a través de un script personalizado que puede ser manipulado para ejecutar comandos en pyhton de manera arbitraria en un documento, sin previo aviso y de manera silenciosa.

Según explicó en un post el investigador Nils Emmerich, que fue quien reportó el fallo en primera instancia, LibreLogo ejecuta código personalizado que internamente es traducido a código en Python y luego ejecutado, pero el problema está en que el código no es traducido de manera correcta.

En este sentido, LibreLogo permite a un usuario especificar en un documento scripts específicos preinstalados que pueden ser ejecutados a través de distintos eventos, por ejemplo, un mouseover (evento que se activa al pasar el puntero del ratón por un elemento).

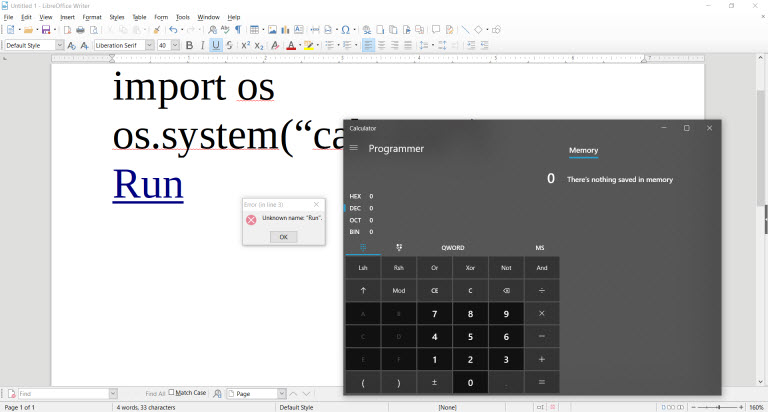

Emmerich demostró esto mismo y cómo un comando es ejecutado con solo pasar con el puntero del mouse por un hipervínculo que ejecuta un comando, tal como se aprecia en la Figura 1, con un comando para abrir la calculadora. Dicha acción es llevada adelante sin que aparezca ningún mensaje previo preguntando al usuario si desea ejecutar el código o no; simplemente es ejecutado. De esta misma forma un atacante puede utilizar este evento para ejecutar código al abrir un documento, sin necesidad de utilizar un evento como mouseover.

Figura 1. Al pasar el puntero del mouse por encima del hipervínculo se ejecuta el comando que abre la calculadora. Fuente: https://insinuator.net/

Mientras el fallo no había sido solucionado, la recomendación era instalar LibreOffice sin macros o al menos sin LibreLogo, aclaró Emmerich. Igualmente, como mencionamos al principio de este artículo con la actualización, Document Foundation publicó la versión 6.3.0 de LibreOffice en la cual se repara el fallo.