Han pasado dos años desde que EternalBlue abrió la puerta a WannaCryptor (o WannaCry), uno de los peores brotes de ransomware en la historia. Desde este incidente provocado por el infame malware, los intentos de utilizar el exploit solo han incrementado. Actualmente, está en su pico máximo de popularidad, con usuarios siendo bombardeados por cientos y miles de ataques cada día.

El exploit EternalBlue supuestamente fue robado de la Agencia Nacional de Seguridad de los Estados Unidos (NSA) en 2016 y se filtró el 14 de abril de 2017 por un grupo conocido como Shadow Brokers. El exploit apunta a una vulnerabilidad en la implementación del protocolo del Bloque de Mensaje de Servidor (SMB, por sus siglas en inglés) de Microsoft, a través del puerto 445. El fallo fue divulgado de manera privada a Microsoft, quien desarrolló un parche que repara la vulnerabilidad incluso antes de que ocurra el brote de WannaCryptor en 2017. Sin embargo, a pesar de los esfuerzos, todavía siguen existiendo una gran cantidad de sistemas vulnerables.

De acuerdo a datos extraídos de Shodan, actualmente existe cerca de un millón de máquinas operando de manera activa que utilizan el obsoleto protocolo SMB v1, exponiendo el puerto a Internet de manera pública. La mayoría de estos dispositivos están en los Estados Unidos, Japón y Rusia.

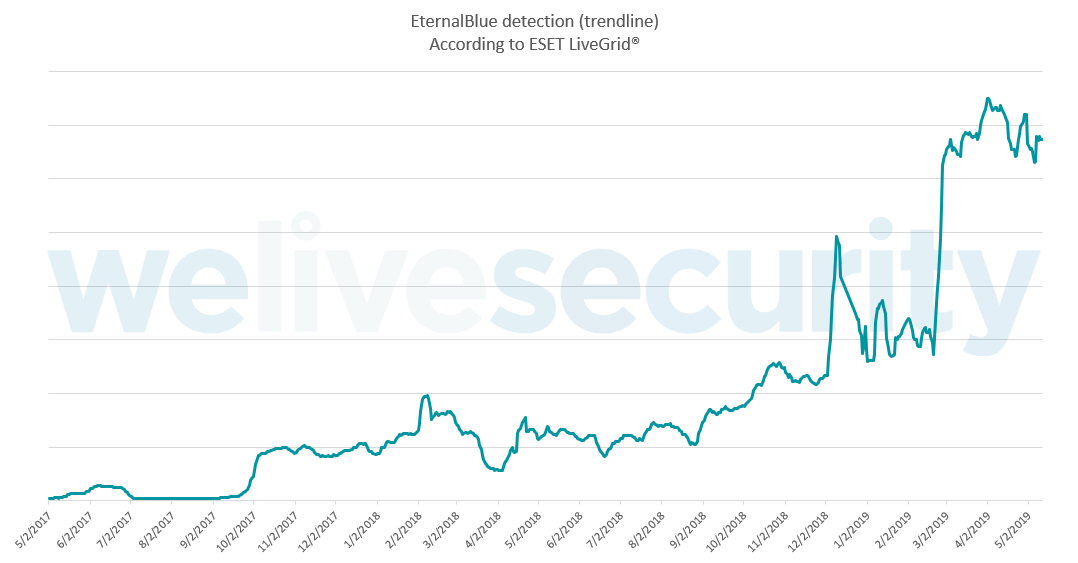

Malas prácticas de seguridad y la ausencia de parches de seguridad instalados son la razón que explica por qué el uso malicioso del exploit EternalBlue ha estado creciendo continuamente desde el comienzo de 2017, cuando se filtró en Internet.

Basados en la telemetría de ESET, los intentos de ataque que involucraban el uso de EternalBlue están alcanzando picos históricos, con cientos de miles de instancias siendo bloqueadas de manera diaria, como se puede observar en la Figura 1.

Figura 1. Tendencia de las detecciones de EternalBlue, de acuerdo a ESET LiveGrid®

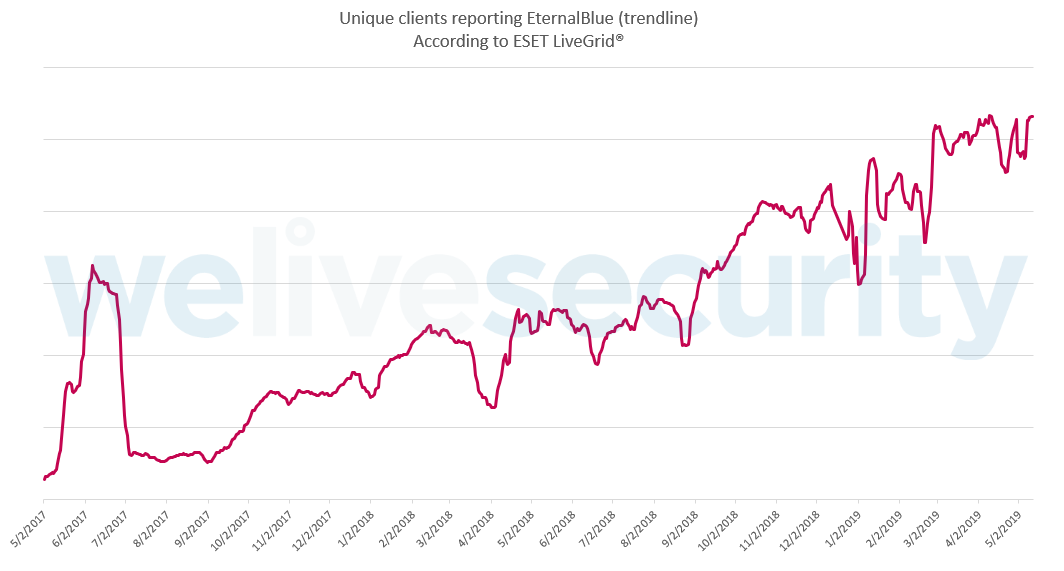

Una tendencia similar puede observarse al mirar el número de clientes únicos de ESET reportando miles de intentos de utilizar el exploit de manera diaria, como se puede apreciar en la Figura 2.

Figua 2. Tendencia de clientes únicos reportando intentos de ataque del exploit EternalBlue, de acuerdo a información extraída de ESET LiveGrid®

Más allá del uso malicioso, los números de EternalBlue pueden estar creciendo como consecuencia de su uso para propósitos de seguridad interna. A pesar de ser una de las herramientas maliciosas más populares, este exploit puede ser utilizado por departamentos de compañías de seguridad como un medio para la identificación de vulnerabilidades en redes corporativas.

EternalBlue ha permitido muchos ciberataques de alto perfil. Además de WannaCryptor, este exploit hizo posible la destructiva campaña de Diskoder.C (también conocida como Petya, NotPetya y ExPetya) y la campaña del ransomware BadRabbit en 2017. También se supo que conocidos actores del ciberespionaje como Sednit (también conocido como APT28, Fancy Bear y Sofacy) también lo utilizaron contra redes Wi-Fi de hoteles.

También se ha detectado recientemente que este exploit se ha estado utilizando para distribuir Troyanos y malware para minar criptomonedas en China –vuelve a ser utilizado en la función para la cual fue originalmente diseñado, incluso antes del brote de WannaCryptor- y fue anunciado por hackers de sombrero negro como mecanismo de distribución para un nuevo ransomware como servicio denominado Yatron.

Este exploit y todos los ciberataques que posibilitó, son un gran ejemplo al evidenciar la importancia que tiene tanto el lanzamiento como la instalación de parches de seguridad a tiempo. Además, enfatiza la necesidad de contar con soluciones de seguridad confiables y que implementen múltiples capas, para que así puedan hacer más que solo detener el payload malicioso, como puede ser la protección contra mecanismos en segundo plano.