Sin lugar a dudas, la privacidad y el cuidado de los datos personales es, o debería ser, uno de los aspectos más importantes para cualquier usuario a la hora de utilizar medios digitales; especialmente para los niños y/o adolescentes, quienes deberán contar con la concientización y educación necesaria para poder hacer un uso seguro de la tecnología. Por eso, en esta oportunidad analizamos qué datos de los usuarios recopila uno de los navegadores más populares como Google Chrome, qué tipo de protección ofrece la navegación en modo incógnito y por qué Tor es una de las mejores opciones para proteger tu privacidad en Internet.

Google Chrome: el navegador más utilizado

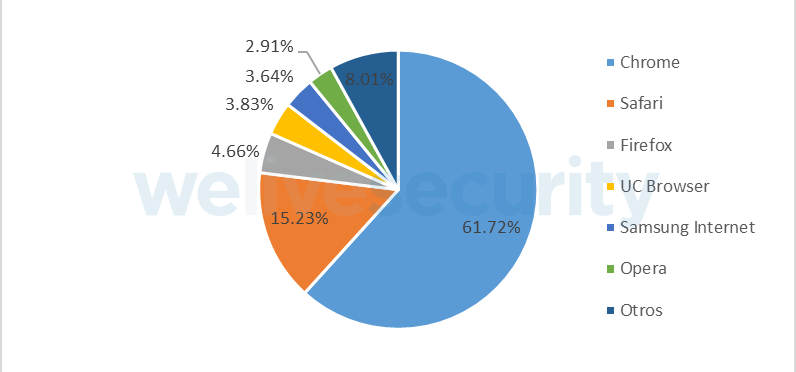

En la actualidad existen distintas alternativas para navegar por Internet e interactuar con los diferentes sitios. En este sentido, el navegador más utilizado a nivel mundial es Google Chrome, que cuenta con una participación del mercado de casi el 62 %; pero esto no quiere decir que sea la mejor alternativa a la hora de pensar en la privacidad del usuario.

Uso de navegadores a nivel mundial (Enero de 2019)

De hecho, basta con revisar la herramienta My Activty de Google para corroborar de qué forma el buscador almacena de manera cronológica la información de las distintas actividades que realizamos, como son las búsquedas o sitios que se han visitado, inclusive en productos externos al buscador, como YouTube, o en cualquier dispositivo Android asociado a una cuenta Google.

En todos los casos, esos datos según Google se guardan para ofrecerle una experiencia más personalizada al usuario y que, por ejemplo, si el perfil del usuario es semejante al de un programador y busca "Python", Google muestre resultados sobre programación y no sobre serpientes . Lo mismo ocurre con las búsquedas y vídeos vistos de YouTube, aunque estos también se usan para mostrar recomendaciones personalizadas.

La opción de modo incógnito en Google Chrome

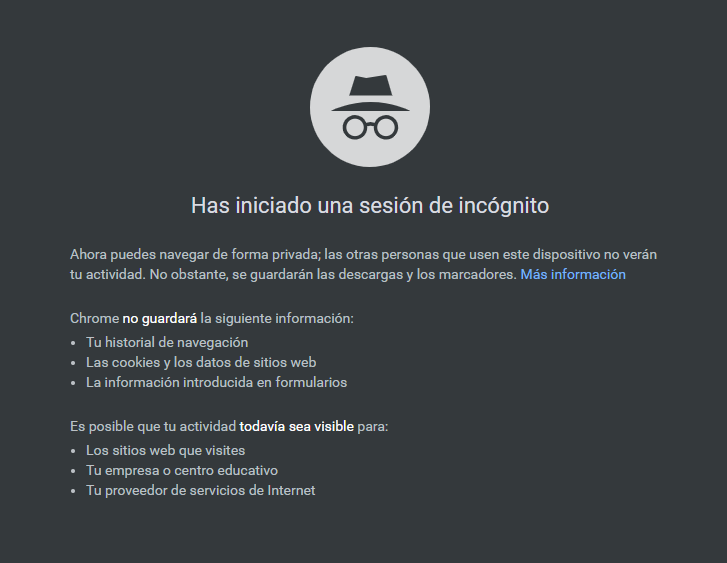

Por lo tanto, si empezamos a pensar en privacidad, la primera opción podría ser navegar en modo incógnito, ya que el mismo navegador le informa al usuario que no guardara cierto tipo de información personal o de navegación.

Modo incógnito en Google Chrome.

Pero como se puede observar en el mismo aviso, dicha información SI podrá ser visible o registrada por la empresa o lugar desde el cual estemos navegando, sea un cibercafé, red hogareña o red corporativa, ya que la información puede ser monitoreada y registrada por cualquier administrador de sistemas, servidor Proxy o herramientas de control parental en una red.

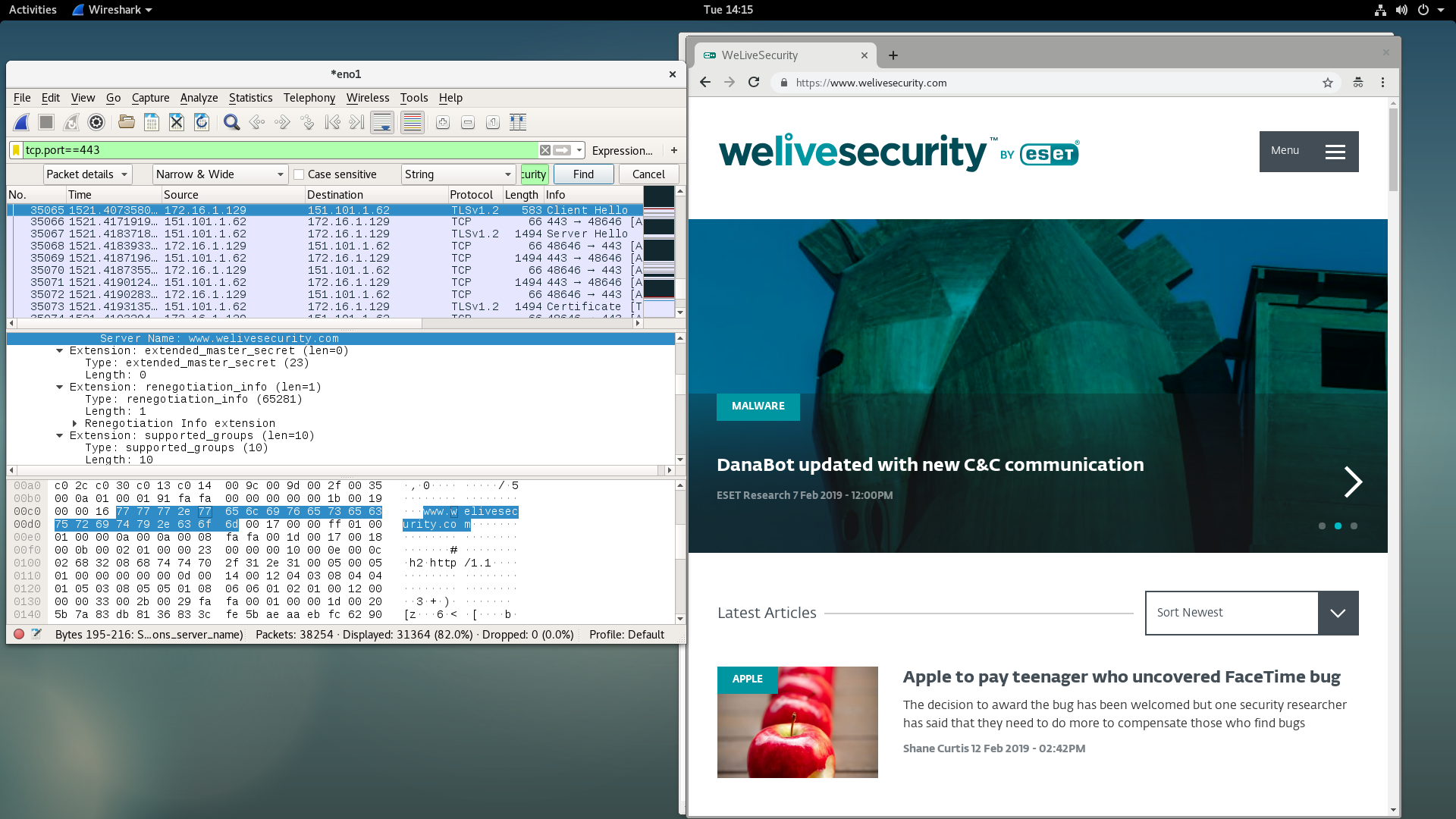

Haciendo inclusive un análisis más profundo del tráfico que se envía navegando con la ventada de incognito, usando la herramienta Wireshark, se puede comprobar que los paquetes manejan encabezados en texto plano, donde se podría verificar, por ejemplo, el historial de visitas de un usuario en esa máquina. Cómo vemos en la imagen a continuación, con una simple búsqueda del paquete que contenga CLIENT HELLO encontramos en su detalle el sitio visitado (en este caso el sitio de www.welivesecurity.com).

Entonces, cabe preguntarse cuáles son las alternativas que tienen los usuarios para tratar de proteger su privacidad y datos de navegación. Ante esta realidad y necesidad, existen navegadores web pensados desde su génesis en la protección de los datos y la privacidad de lo que se transfiere a través del mismo, como es el caso del navegador TOR.

TOR: una de las mejores opciones para proteger tu privacidad en Internet

Si bien las personas suelen asociar este navegador a actividades ilícitas por ser la herramienta más conocida para navegar en la dark web (con todo lo que eso implica), Tor es ampliamente utilizado en el mundo de la investigación periodística y científica, ya que al no dejar rastros en la red del usuario ni en el servidor que se está visitando permite el anonimato.

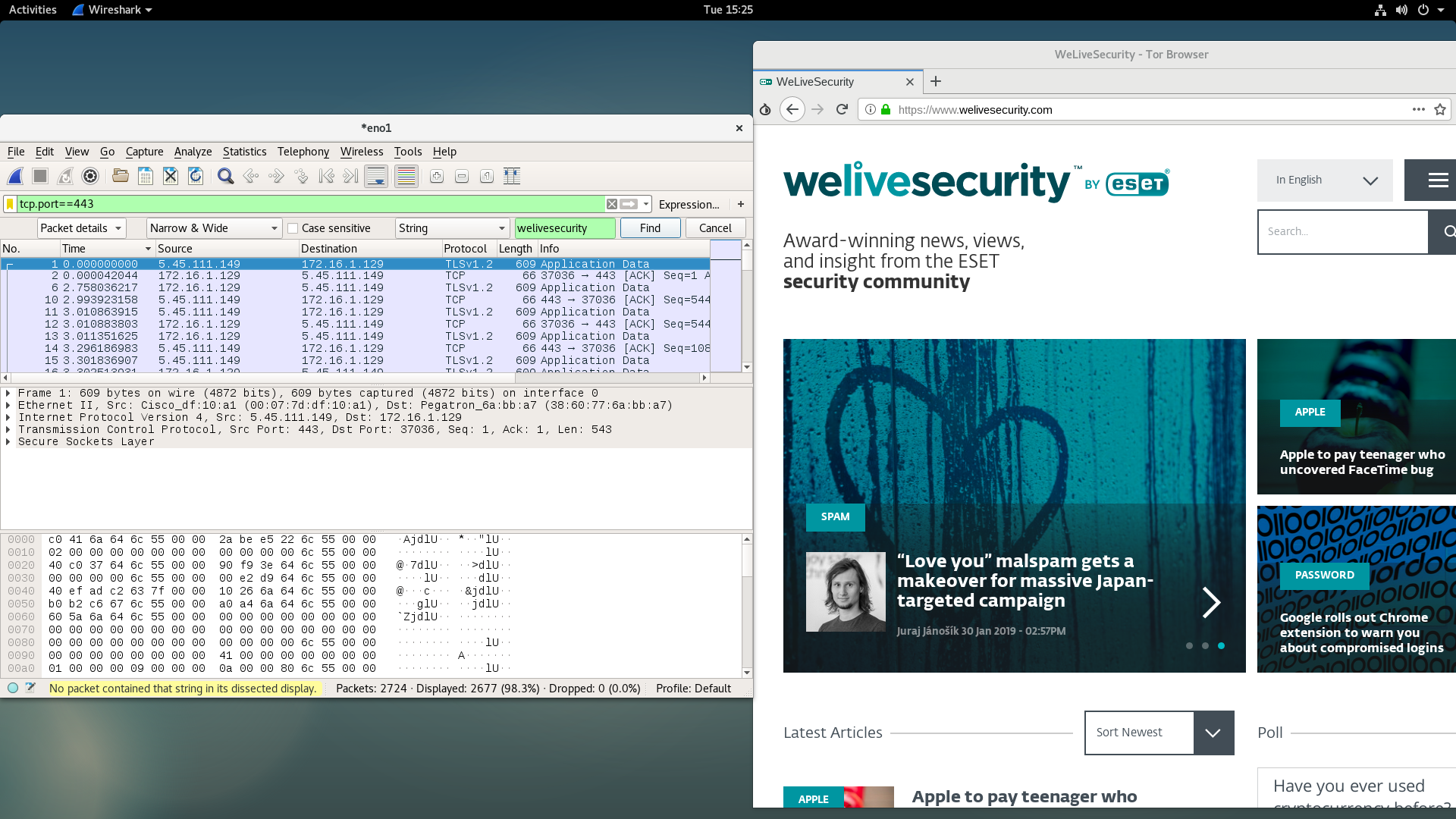

A la hora de elegir este tipo de herramientas como navegador principal para cuidar su privacidad, esta idea alrededor de TOR hará, sin dudas, que la tarea de educar al usuario sea más importante. Repitiendo la misma navegación anterior, vemos que nuestro análisis de trafico de red no arroja ningún dato de utilidad, ya sea buscando forzado la cadena welivesecurity o buscando el comando CLIENT HELLO, que tampoco lo envía de manera abierta como podemos observar en la siguiente imagen.

Las pruebas muestran que la información que se transfiere a través del navegador TOR viaja completamente cifrada, haciendo más complejo el seguimiento de la misma, incluso si se está monitoreado el tráfico de la red.

Cómo funciona Tor

Tor es una red que implementa una técnica llamada Onion Routing, haciendo referencia a las capas de una cebolla, diseñada originalmente para proteger las comunicaciones de la Marina de los Estados Unidos, cambiando completamente el modo tradicional de routing (donde una maquina se conecta directamente el servidor que busca) por un sistema distribuido que garantiza el anonimato y privacidad de los datos.

Cómo funciona Tor. Fuente: torproject.org

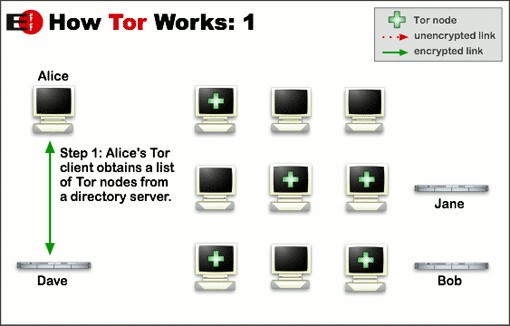

Viéndolo de manera más gráfica, (las imágenes fueron extraídas del sitio oficial del proyecto Tor), la computadora del cliente solicita a un servidor de direcciones TOR una lista de Nodos.

Cómo funciona Tor. Fuente: torproject.org

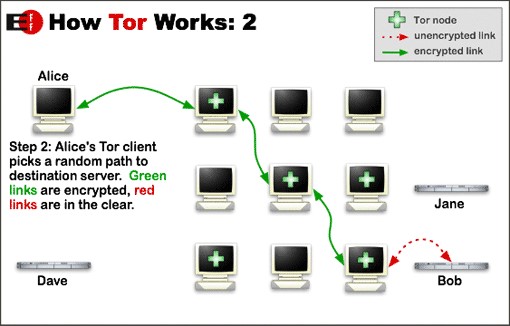

A partir de ahí se elige un camino aleatorio para llegar a la página web que se buscaba.

Cómo funciona Tor. Fuente: torproject.org

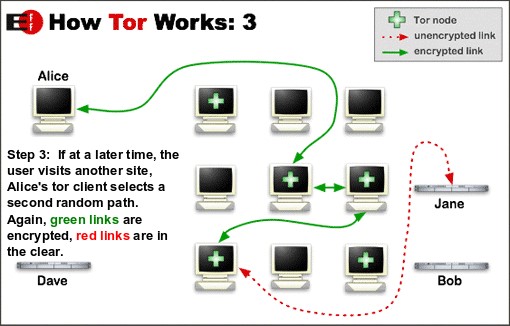

Si luego se accede a otra página web, el camino nuevamente será aleatorio, manteniendo así la privacidad de la maquina origen que accede a la información. Cabe resaltar que la información se mantiene anónima, salvo que el usuario acceda a un servicio donde se le pidan credenciales de acceso (por ejemplo gmail o Facebook) y las ingrese. En este caso la información igualmente viajó por caminos aleatorios, pero el usuario expresamente ingreso sus datos a un portal.

Para qué tipo de usuario está dirigido Tor

Tor está pensado para todo tipo de usuarios, principalmente los que busquen cuidar más su privacidad, no solo por no revelar información personal, sino que puede necesitar hacer búsquedas relacionas a temas que se prefieren mantener en privado.

Analizando algunos comentarios del blog oficial se pueden encontrar mensajes que agradecen esta tecnología a la hora de acceder a sitios de chats para ayuda a víctimas de delitos sensibles, o bien para buscar información sobre ciertas enfermedades, padres buscando información sobre actividades de sus hijos, e inclusive esta tecnología permite sortear trabas gubernamentales cuando ciertos países optan por bloquear contenidos de la red.

Posibles riesgos asociados al uso de Tor

La contracara de este método de protección personal se encuentra en que también puede ser utilizado para evadir protecciones instaladas en la red, siempre y cuando no estén configuradas de manera adecuada. Por ejemplo, en el ámbito empresa además de tener solo un Firewall también es importante contar con un control de aplicaciones. Las medidas de protección no deberían competir con garantizar la privacidad, al contrario, deberían complementarse; y de hecho las políticas de privacidad en el ámbito laboral deberían ser el punto de partida para que los usuarios cuiden su información en el plano personal.

Además, lo más importante cuando se trata de los usuarios finales es la capacitación y concientización, ya que es la manera de que puedan aprender a disfrutar de todas las ventajas que ofrece la tecnología de manera segura.