En enero de 2019 se ha registrado un dramático incremento en las detecciones de JavaScript maliciosos como adjuntos en correos; un vector de ataque que estuvo mayormente inactivo durante 2018. Entre las nuevas campañas maliciosas de spam que se basan en este vector, hemos detectado una nueva ola de spam en lengua rusa que distribuye un ransomware conocido como Shade o Troldesh; el cual es detectado por ESET como Win32/Filecoder.Shade.

La campaña parece ser una actualización de una campaña de spam que comenzó distribuyendo el ransomware Shade en octubre de 2018.

La campaña de enero de 2019

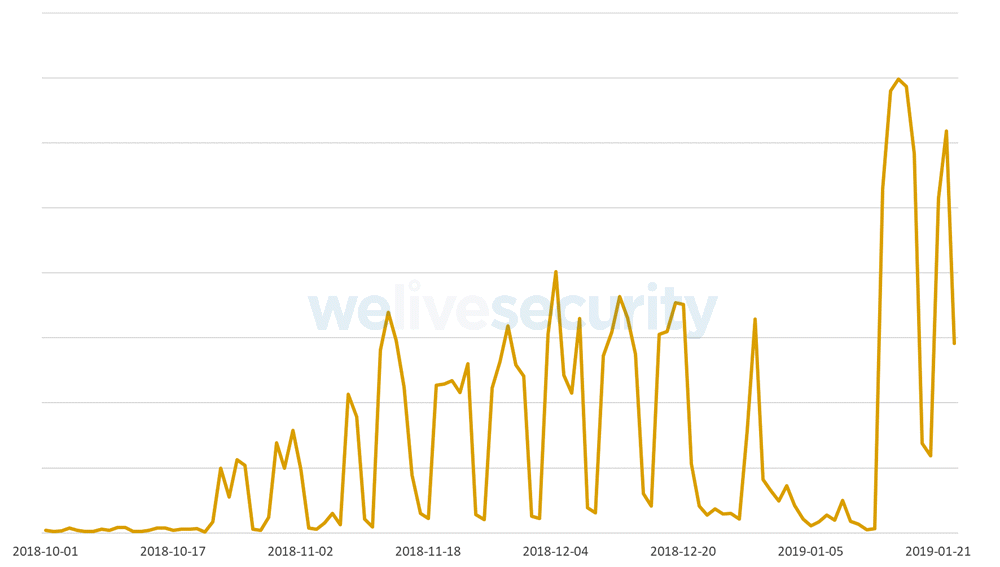

Según muestra nuestra telemetría, la campaña de octubre de 2018 presentó un ritmo constante hasta la segunda mitad de diciembre de 2018, con un descanso cerca de Navidad, y luego reactivándose a mediados de enero de 2019 duplicando su tamaño, tal como se puede apreciar en la Figura 1. Las caídas que se pueden ver en el gráfico están relacionadas a fines de semana, lo cual sugiere que los atacantes apuntan a direcciones de correo de compañías.

Figura 1 – Detecciones de JavaScript maliciosos en adjuntos propagando Win32/Filecoder.Shade desde octubre de 2018

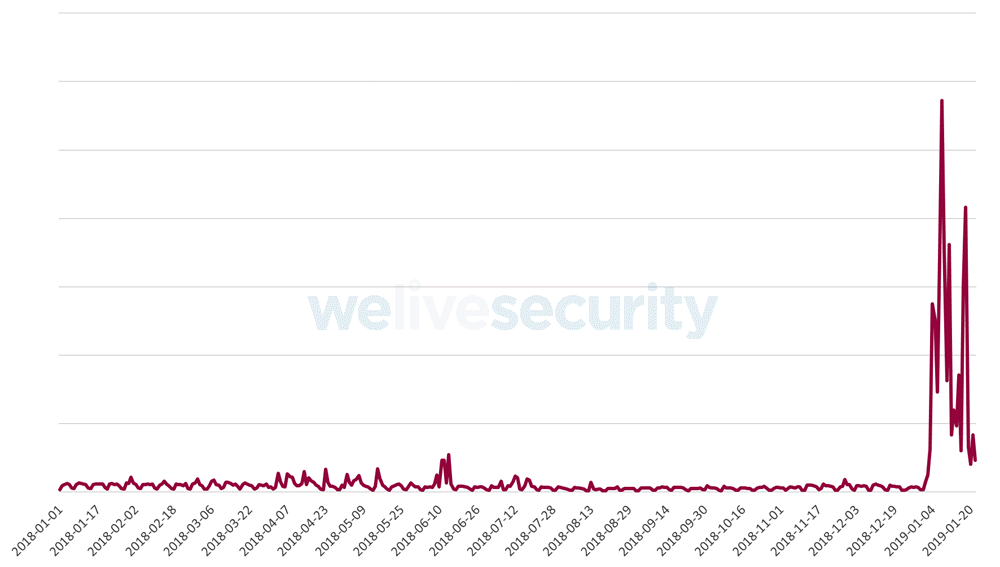

Como mencionamos anteriormente, esta campaña forma parte de una larga tendencia que hemos observado desde el comienzo de 2019 –el regreso de JavaScript maliciosos en adjuntos. La Figura 2 muestra cómo hemos visto este desarrollo en nuestra telemetría.

Figura 2 – Detecciones de JavaScript maliciosos distribuidos como adjuntos a través del correo. En todos los casos son detectados como JS/Danger.ScriptAttachment y pertenecen al último año

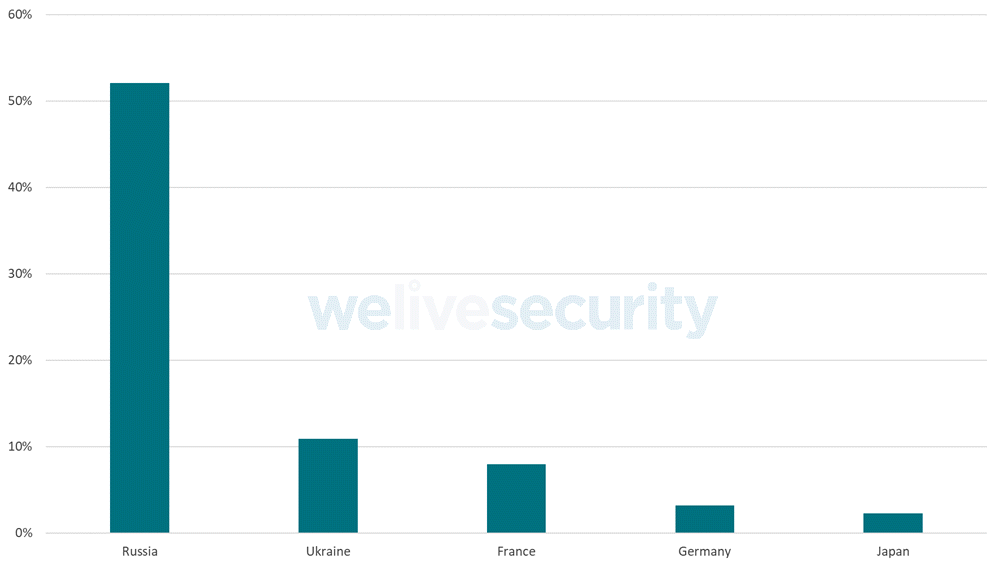

Cabe mencionar que la campaña que detectamos distribuyendo el ransomware Shade en enero de 2019 ha estado activa principalmente en Rusia, donde se registra el 52% de las detecciones totales de este adjunto JavaScript malicioso. Otros países afectados son Ucrania, Francia, Alemania y Japón, como se puede apreciar en la Figura 3.

Figura 3 – Distribución de las detecciones de ESET de adjuntos JavaScript maliciosos distribuyendo Win32/Filecoder.Shade entre el 1 de enero de 2019 y el 24 de enero de 2019

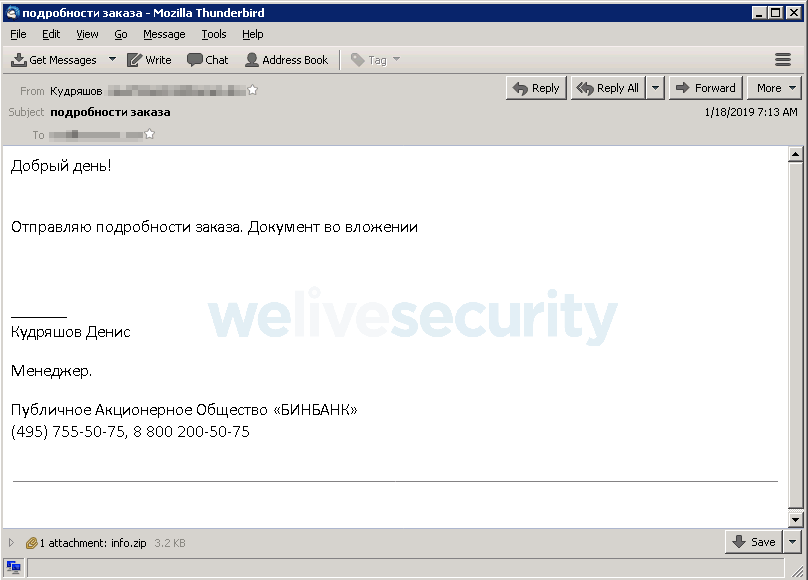

Basados en nuestro análisis, un típico ataque de esta campaña de enero de 2019 comienza con el envío de un correo escrito en ruso, que contiene un archivo ZIP adjunto con el nombre “info.zip” o “inf.zip”.

Estos correos maliciosos se presentan como la actualización de una orden que parece venir de organizaciones rusas legítimas. Los correos que hemos visto suplantan la identidad del banco ruso “B&N Bank” (recientemente fusionado con Otkritie Bank), y la cadena de retail Magnit. En uno de los correos detectados por los sistemas de ESET, la traducción al español es:

Asunto: Detalles de la orden

¡Hola!

Estoy enviando los detalles de la orden. El documento va adjunto.

Denis Kudrashev, manager

Figura 4 – Ejemplo de correo spam utilizado en la campaña de enero de 2019

El archivo ZIP contiene un archive JavaScript nombrado “Информация.js“ (que traducido sería “Información”). Una vez extraído y ejecutado, el archivo JavaScript descarga un loader malicioso, el cual es detectado por los productos de ESET como Win32/Injector. El loader malicioso descifra y ejecuta el payload final –el ransomware Shade.

El loader malicioso es descargado de URLs de sitios WordPress legítimos comprometidos, bajo la apariencia de archivo de una imagen. Para comprometer los sitios en WordPress, los atacantes realizaron ataques de fuerza bruta de contraseñas a gran escala que fueron llevados adelante por bots automatizados. Datos de nuestra telemetría muestran cientos de estas URLs, todas terminando con el string “ssj.jpg”, alojando el archivo con el loader malicioso.

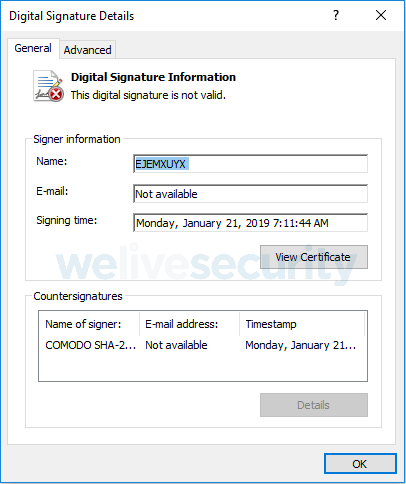

El loader es firmado utilizando una firma digital inválida, que dice ser utilizada por Comodo, como se puede ver en la Figura 5. El nombre en “Signer information” y el registro de tiempo son únicos para cada muestra.

Figura 5 – Falsa firma digital utilizada por el loader malicioso

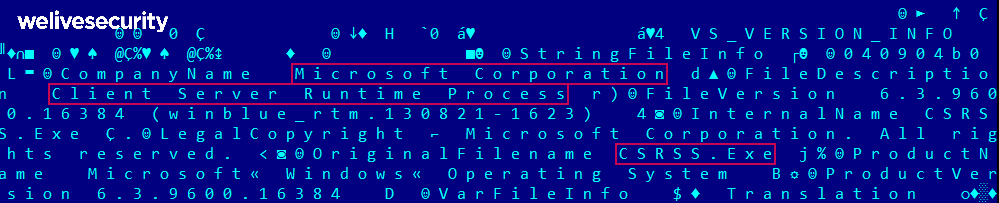

Más allá de esto, el loader intenta camuflarse aún más al simular ser el proceso de sistema legítimo Client Server Runtime Process (csrss.exe). Se copia a si mismo dentro de C:\ProgramData\Windows\csrss.exe, donde “Windows” es una carpeta oculta creada por el malware y que no suele estar ubicada en ProgramData.

Figura 6 – El malware simulando ser un proceso de sistema y utiliza detalles de las versiones copiadas de un binario legítimo de Windows Server 2012 R2

El ransomware Shade

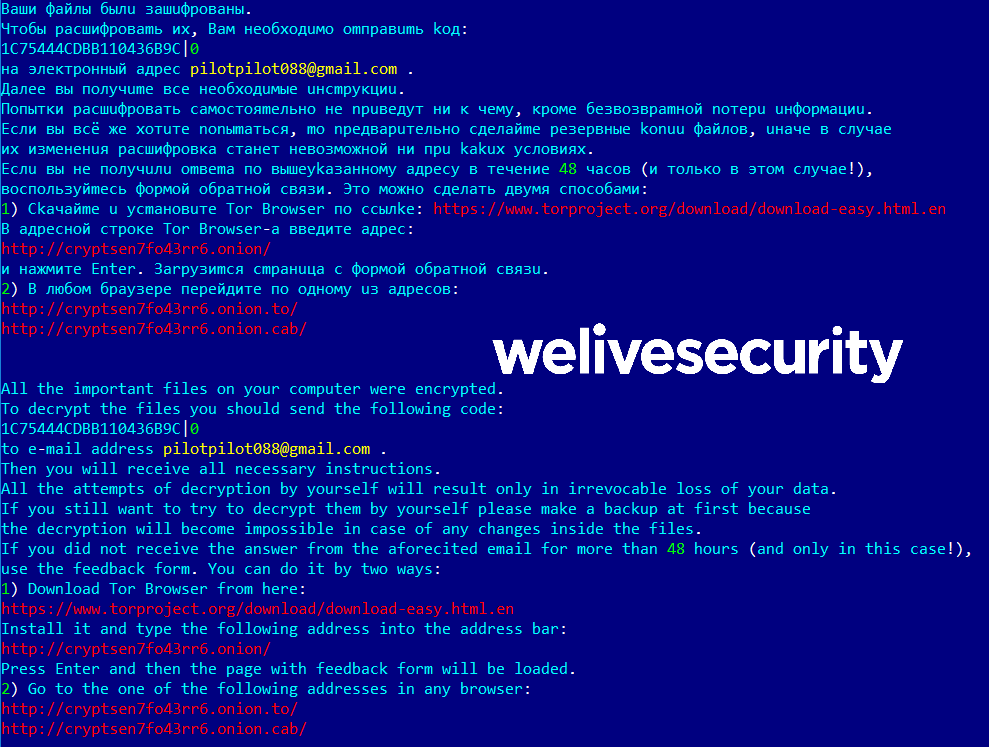

El payload final de esta campaña maliciosa es el ransomware llamado Shade o Troldesh. Visto por primera vez activo a fines de 2014, el ransomware cifra un amplio rango de tipos de archivos en los discos locales. En la reciente campaña, el ransomware añade la extensión .crypted000007 a los archivos cifrados.

Las instrucciones de pago son presentadas a las víctimas en un archivo TXT, en ruso e inglés, el cual es droppeado a todos los discos en la computadora afectada. El mensaje en la nota de rescate es idéntico al que se utilizaba en la campaña previa reportada en octubre de 2018.

Figura 7 – La nota del ransomware Shade de enero de 2019

Cómo estar protegido

Para evitar ser víctima de una campaña de spam malicioso, siempre verifica la autenticidad de los correos antes de abrir cualquier adjunto o pinchar en un enlace que contenga el correo. Si es necesario, corrobora los datos de contacto que aparecen en la página web de la organización que aparenta enviar el correo.

Para usuarios de Gmail, puede resultar útil saber que Gmail ha estado bloqueando adjuntos con JavaScript, tanto en la bandeja de salida como de entrada desde hace al menos dos años.

Usuarios de otros servicios de email, incluyendo servidores de correo de compañías, deben apoyarse en la prevención –a menos que utilicen alguna solución de seguridad capaz de detectar y bloquear archivos JavaScript maliciosos.

Varios módulos diferentes en los productos de seguridad de ESET detectan y bloquean de manera independiente archivos JavaScript maliciosos.

Para evitar que tu sitio de WordPress se vea comprometido, utiliza una contraseña fuerte y doble factor de autenticación. Además, asegúrate de actualizar el propio WordPress, así como los plugins y temas que utilices.

Indicadores de Compromiso (IoCs)

Hashes de ejemplo de los ZIP maliciosos adjuntos

| 0A76B1761EFB5AE9B70AF7850EFB77C740C26F82 |

|---|

| D072C6C25FEDB2DDF5582FA705255834D9BC9955 |

| 80FDB89B5293C4426AD4D6C32CDC7E5AE32E969A |

| 5DD83A36DDA8C12AE77F8F65A1BEA804A1DF8E8B |

| 6EA6A1F6CA1B0573C139239C41B8820AED24F6AC |

| 43FD3999FB78C1C3ED9DE4BD41BCF206B74D2C76 |

| ESET detection name: JS/Danger.ScriptAttachment |

Hashes de ejemplo de los downloaders JavaScript

| 37A70B19934A71DC3E44201A451C89E8FF485009 |

|---|

| 08C8649E0B7ED2F393A3A9E3ECED89581E0F9C9E |

| E6A7DAF3B1348AB376A6840FF12F36A137D74202 |

| 1F1D2EEC68BBEC77AFAE4631419E900C30E09C2F |

| CC4BD14B5C6085CFF623A6244E0CAEE2F0EBAF8C |

| ESET detection name: Win32/Injector |

Hashes de ejemplo del ransomware Shade

| FEB458152108F81B3525B9AED2F6EB0F22AF0866 |

|---|

| 7AB40CD49B54427C607327FFF7AD879F926F685F |

| 441CFA1600E771AA8A78482963EBF278C297F81A |

| 9023B108989B61223C9DC23A8FB1EF7CD82EA66B |

| D8418DF846E93DA657312ACD64A671887E8D0FA7 |

| ESET detection name: Win32/Filecoder.Shade |

String específico de la campaña en URLs que alojan el ransomware Shade

| hxxp://[redacted]/ssj.jpg |

|---|