En publicaciones anteriores estudiamos el panorama de la seguridad móvil en el último año y desmembramos cómo fue el comportamiento del ransomware en la región. También descubrimos que la cantidad de vulnerabilidades publicadas durante 2018 alcanzó a su máximo histórico, tras años de crecimiento continuo. Hoy, continuando con el análisis de lo que dejó el 2018 en materia de seguridad, llegó el momento de ver cuáles fueron las amenazas que hicieron de América Latina su zona cero durante el pasado año.

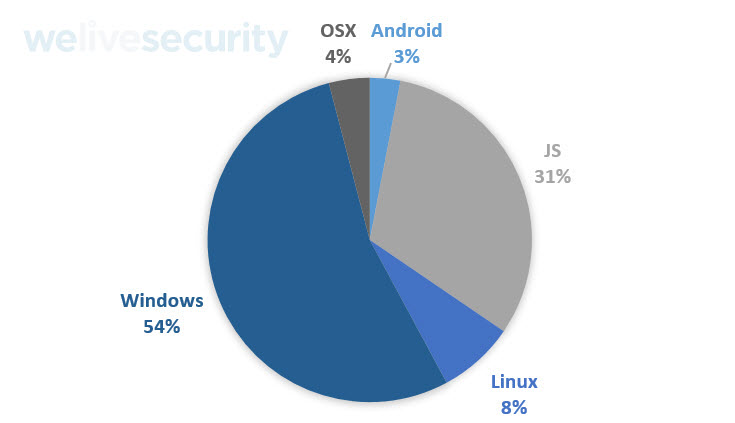

Ciertamente, el 2018 introdujo un nuevo jugador en el campo de la inseguridad de la información: el malware para la minería de criptomonedas. Las variantes que corresponden a este comportamiento son identificadas por los productos de ESET como CoinMiner y están disponibles para diferentes arquitecturas. Esta familia de códigos se posicionó rápidamente entre el top 10 de las firmas con mayores detecciones, dando inicio a la era del cryptojacking.

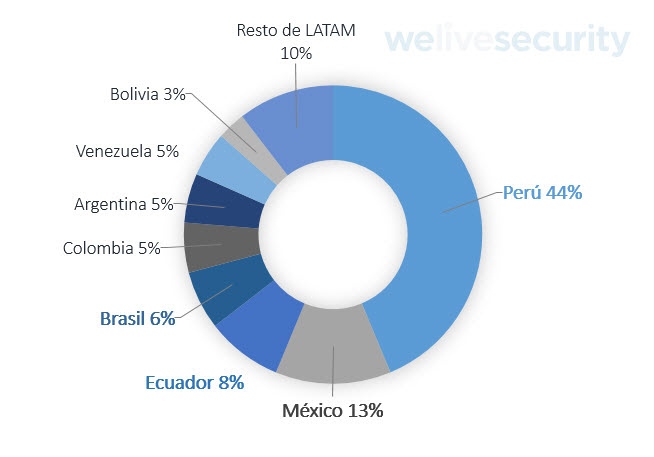

Quizás sorprenda saber que el segundo país con más detecciones a nivel mundial es Perú (9,6%), muy cerca de Rusia (10,3%), que ocupa el primer lugar. De hecho, el 44% de las detecciones de criptomineros en Latinoamérica corresponden al territorio peruano. Estos mineros no solo han causado estragos en el pasado, sino que además se postulan como una de las tendencias en cibersecuridad para este 2019.

La situación que atraviesa este país andino tiene sentido cuando se tiene en cuenta la masiva presencia de HoudRat en la zona: un RAT (herramienta de acceso remoto) dedicado, en principio, al robo de información, pero que pronto viró hacia la minería de moneros. Este RAT creado en 2016 registró su mayor actividad durante el 2018, siendo Perú es el país con más detecciones de HoudRat en el mundo (83% del total de detecciones).

HoudRat descarga otras dos variantes de mineros (Win32/Autoit.OI y Win32/Autoit.OB), aunque recientemente ha mutado a una nueva familia de troyanos que utiliza AutoHotkey para realizar sus funciones (Win32/AutoHK). Estas variantes, aunque también focalizan su accionar en Perú, lograron expandirse y marcar una fuerte presencia en otros países de la región, como son Ecuador y Bolivia.

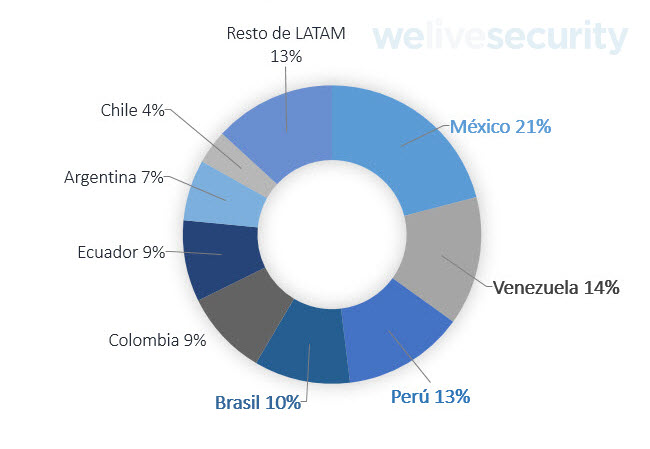

Otro de los tópicos que debemos considerar cuando hablamos de seguridad a nivel global y regional es el uso de exploits para penetrar sistemas de información. En este sentido, si repasamos el ranking internacional de detecciones durante el último mes encontraremos entre los primeros puestos al reconocido SMB/Exploit.DoublePulsar relacionado a los pasados ataques de WannaCryptor, Not-Petya y Bad Rabbit.

Cabe destacar que la cantidad de detecciones de exploits durante 2018 sufrió un incremento del 117% respecto a 2017 y del 241% respecto a 2016. De hecho, no se habían tenido tantas detecciones desde el año 2010. Esta realidad indudablemente se reflejó en América Latina, donde los países que se llevaron la peor parte fueron México (21%), Venezuela (14%) y Perú (13%).

Además de Double Pulsar y Eternal Blue, se detectó en la región mucha actividad de otros exploits para CVE-2017-0147 (que afecta mayormente a Venezuela) y CVE-2017-11882 (impactando especialmente a Perú y Argentina, cada uno con el 22% de las detecciones latinoamericanas). Por su parte, Colombia fue el tercer país más afectado en el mundo por SMB/Exploit.MS17-10 con el 7% del total de detecciones, luego de México con el 8%.

Campañas de ransomware dirigidas a latinoamérica

A partir de julio del pasado año, comenzó a circular una nueva campaña de Crysis especialmente dirigida a Colombia. La propagación se realizaba a través de correos electrónicos, simulando una situación de deuda e instando a la víctima a descargar y abrir un archivo adjunto. Esta campaña fue tan masiva y tan dirigida que las detecciones de Colombia pasaron de significar solo el 5% de las detecciones mundiales de Crysis en junio de 2018, a casi el 50% en agosto.

En total, el 82% de las detecciones de ransomware en Colombia durante 2018 corresponden a Crysis, lo que provocó en el país un incremento de 199% respecto a las detecciones de ransomware durante 2017. Para más información, visite más detalles de la campaña.

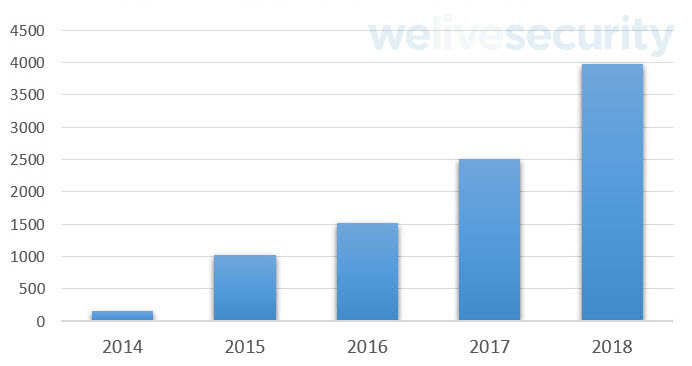

Aumentan las detecciones por malware en VBA

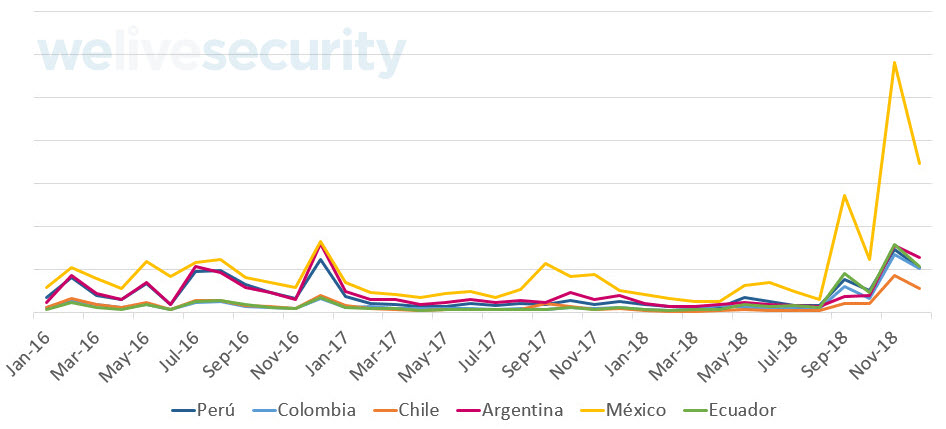

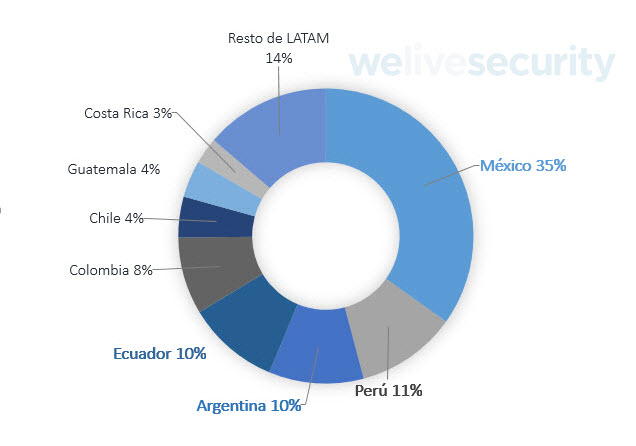

El malware basado en VBA (Visual Basic for Applications), más conocido como macro malware, ha evidenciado un crecimiento sostenido en la cantidad de variantes desde que se crearon las primeras detecciones en 2014. Este incremento fue particularmente notorio durante el pasado año, al punto en que el 43% de las variantes de esta familia de códigos maliciosos se creó en 2018.

Aunque las detecciones de este tipo de malware han sido históricamente predominantes en México, a partir del mes de septiembre del pasado año se detectaron campañas que elevaron el nivel de actividad en el país a niveles nunca antes vistos. La mayor parte de estas nuevas detecciones en México corresponden a VBA/Kryptik.BI y VBA/TrojanDownloader.Agent.LFU. Para más información, visite nuestro artículo sobre las amenazas informáticas más detectadas en México durante 2018.

Colombia también sufrió parte del embate del macro malware. Allí pudimos observar campañas similares, como aquella que intentaba comprometer a usuarios colombianos a través de la suplantación de identidad de las autoridades de migración de este país y archivos de Word adjuntos.

Estafas apuntan a bancos chilenos

El pasado año fue crítico para las entidades financieras chilenas, quienes debieron afrontar numerosos incidentes de seguridad. Uno de ellos acaeció el 24 de mayo de 2018, cuando cibercriminales internacionales robaron, mediante transferencias bancarias, cerca de 10 millones de dólares al Banco de Chile, en lo que fue una operación sofisticada que incluyó la introducción de un código malicioso.

Infortunadamente, la cosa no quedó allí. Pocos meses después, el mismo banco descubrió el robo de más de 700 mil dólares en manos de uno de sus colaboradores, identificando más de otras 240 transferencias sospechosas que elevarían el monto perdido a más de 2.200 millones de pesos chilenos.

Estos acontecimientos pusieron en marcha la evaluación y reforma de protocolos y herramientas para la prevención, detección y mitigación de ciberataques junto al Ministerio de Hacienda de Chile, acordando solicitar asesoramiento internacional y modificar el marco legislativo.

En la última edición del ESET Security Report, el 48% de las empresas chilenas afirmó estar preocupada por el robo de información, lo que coloca esta inquietud en tercer lugar luego de la explotación de vulnerabilidades (54%) y el malware (52%). Estas preocupaciones no carecen de fundamento, lo que se pone en evidencia en situaciones como la masiva filtración de datos de tarjetas de crédito que afectó a más de 14.000 cuentas de más de 18 instituciones chilenas, que tuvo lugar el 25 de julio de 2018, poco después de los ataques al Banco de Chile.

Campañas de Ingeniería Social buscan datos crediticios y personales

Según nuestro ESET Security Report, el 15% de las empresas encuestadas en Latinoamérica fueron víctimas de ataques de Ingeniería Social. Considerando las cifras, no sorprende que a mediados de 2018 comenzó a circular una campaña maliciosa exclusivamente dirigida a usuarios chilenos que suplantó la identidad de la empresa de Courier chilena Chilexpress, propagando código malicioso para robar información personal de los usuarios.

En este mismo país, los engaños tomaron un giro hacia la estafa sexual cuando la Policía de Investigaciones de Chile (PDI) aprehendió a los responsables de una nueva modalidad de estafa que circulaba a través de Facebook y WhatsApp en la que se les enviaba a las víctimas fotos sexuales de supuestas menores de edad para luego extorsionarlos por posesión de pornografía infantil.

La Ingeniería Social no solo trajo consecuencias a Chile, sino que además logró cruzar la cordillera y afectar a Argentina. A lo largo de todo el año pudimos observar correos fraudulentos en nombre de instituciones oficiales argentinas que instaban a la descarga de archivos adjuntos, presumiendo ser detalles de deudas.

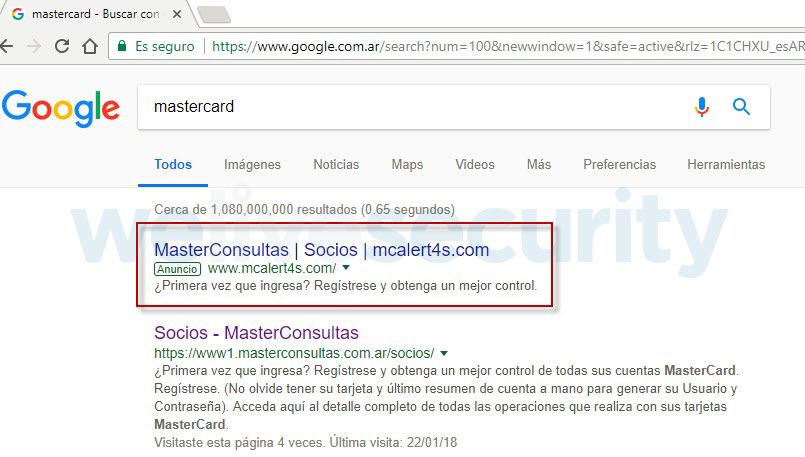

En otros casos, los cibercriminales abusaron de técnicas de SEO (Search Engine Optimization), aprovechándose de las bondades de la plataforma Google Adwords para lograr un buen posicionamiento de su sitio web fraudulento.

Viejos conocidos siguen al asecho

Además de las tendencias que han surgido en los últimos años –como el crecimiento sostenido de macro malware–, algunos países de la región muestran considerables detecciones de amenazas que ya tienen sus buenos años. Es el caso de Argentina, por ejemplo, donde el gusano Conficker continúa activo y se coloca entre las 20 firmas con más detecciones. De hecho, Argentina es el país de Latinoamérica más afectado con esta amenaza en 2018.

Por su parte, en México se observa un número considerable de detecciones de Neurevt, también conocido como Beta Bot, debido a una campaña dirigida que lo ubica como el país con más detecciones de esta amenaza a nivel mundial durante el año pasado. Aunque existe un decremento sostenido en la actividad de esta amenaza desde 2016, continúa siendo un factor de preocupación de cara al futuro.

Finalmente, el troyano Emotet es otra de las amenazas que ha estado bastante activa durante 2018, realizando un interesante comeback tras un período de baja actividad con una campaña de spam a gran escala. Recientemente, también descubrimos falsos correos de Amazon que propagaban nuevas variantes del troyano y que buscaban engañar a los usuarios dirigiéndose a ellos con su nombre y apellido.