El pasado sábado 10 de noviembre tuvo lugar la quinta edición de Roadsec: un ciclo de conferencias sobre seguridad de la información, indudablemente uno de los más grandes de América Latina, que se realiza anualmente en diversas ciudades de Brasil. Parte del equipo de ESET Latinoamérica viajó hasta São Paulo para participar del evento, que contó con decenas de exponentes brasileños y del mundo. En este artículo te contamos algunas de las charlas que tuvieron lugar.

Más allá de ser una conferencia de seguridad informática, Roadsec se postula como una celebración de la ciencia en su sentido más amplio, gracias a la gran diversidad de las temáticas presentadas. Así, el asistente no solo puede aprender nuevas técnicas de hacking, sino que además puede, por ejemplo, interiorizarse en los vaivenes del estrés postraumático o comprender la lógica tras la levitación de hormigas con ondas sonoras.

Entre los conferencistas no faltaron los hispanoparlantes. Oriunda de Argentina, Sheila Berta (@UnaPibaGeek) presentó su charla "The Art of Persistence: Mr. Windows... I don't wanna go :(". En ella explicó algunas de las diversas técnicas de persistencia que se encuentran en el arsenal de los cibercriminales a la hora de explotar e infectar equipos. Según la especialista, aunque hace años venimos viendo la utilización de run keys para lograr persistir en el equipo, la mejor manera de lograrlo va de la mano de otras técnicas menos usuales: la explotación de objetos COM (conocido como “COM hijacking”), el uso de shell extensions y la explotación de manipuladores de extensión (“extension handler hijacking”).

En su ponencia, Berta explicó estos métodos y mostró casos prácticos de aplicación. Según la ponente, es posible que estas técnicas se popularicen entre nuevas muestras de malware, especialmente el secuestro de objetos COM. Dada la criticidad de estas formas de persistencia, el hecho de que es posible utilizarlas en muchas aplicaciones actualmente vulnerables que procesan datos sensibles –por ejemplo, navegadores web– y considerando el hecho de que pueden llegar a ser más difíciles de detectar, ciertamente se constituyen como un desafío para los analistas en el futuro inmediato.

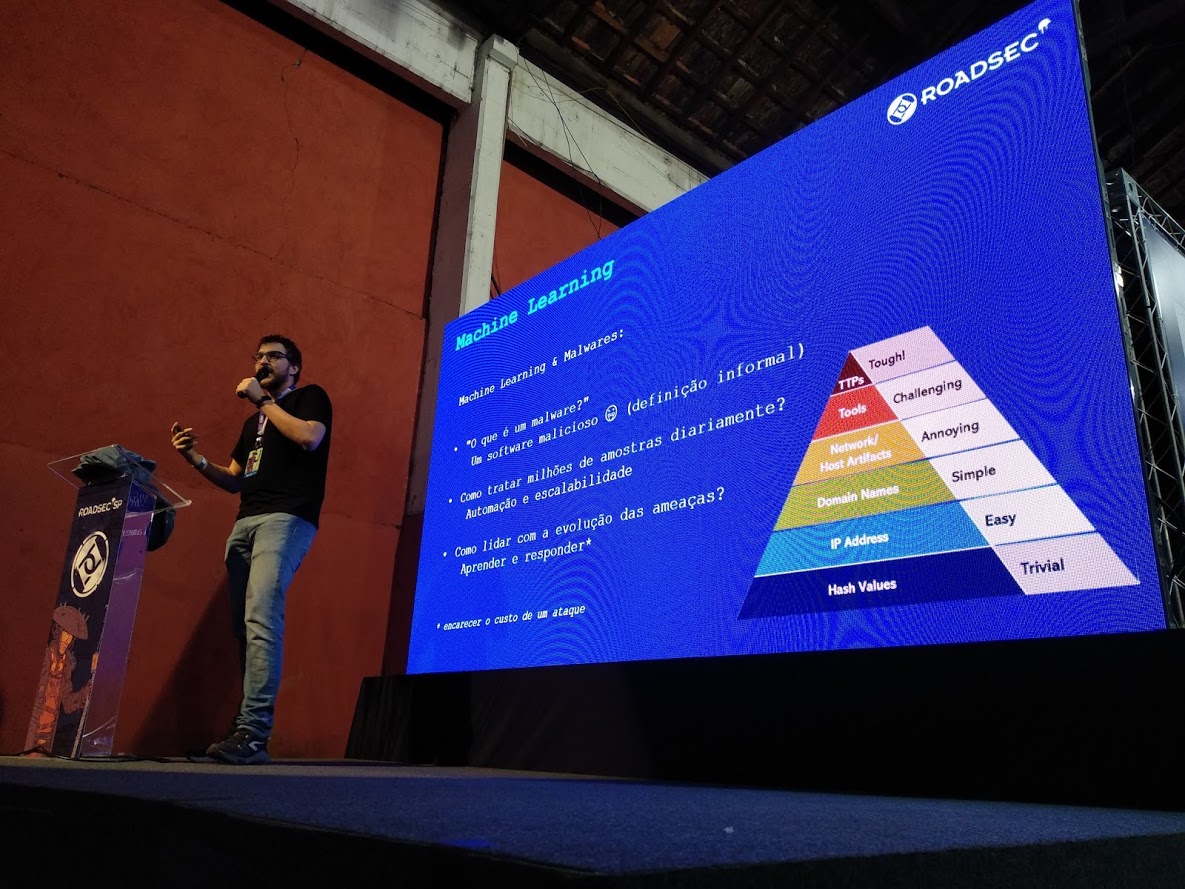

Otras de las ponencias que tuve oportunidad de ver fue "Machine Learning e Malware: além do marketing" de Cassius Puodzius (@cpuodzius), exinvestigador de ESET Latinoamérica, ahora trabajando en INRIA. En su charla, Puodzius ahondó sobre las bondades del machine learning (ML) en la clasificación y detección de muestras de malware.

Al comenzar, Puodzius destacó que los equipos de marketing de muchas empresas han intentado sacar provecho de la popularización del concepto de ingeniería artificial (IA), suceso acontecido en parte gracias a nuevas aplicaciones que la han puesto en boca de todos. Este fenómeno es la razón por la que hoy encontramos múltiples productos que utilizan al aprendizaje automático únicamente como buzzword para propulsarse en el mercado y promocionarse como innovadores. En particular, se mencionó el caso de las soluciones de seguridad "next-gen".

Sin embargo, más allá del marketing, la IA y el ML vienen siento utilizados hace tiempo en la seguridad informática para el procesamiento de gigantescas cantidades de códigos maliciosos. Como explicó el especialista, la aplicación de IA para la clasificación de malware presenta algunos desafíos: ¿cómo definimos qué es un malware?, ¿cómo analizamos millones de muestras diarias?, ¿cómo lidiamos con la evolución de las amenazas?, entre otras.

Finalmente, pude asistir a la presentación “The perimeter has been shattered: attacking and defending mobility and IoT on the enterprise network” de Georgia Weidman (@georgiaweidman): una charla sobre la disrupción que han causado los equipos móviles y de IoT en las empresas.

Esto es algo que podemos ver estadísticamente reflejado en nuestro ESET Security Report, donde encontramos que solo una de cada diez empresas latinoamericanas protege sus dispositivos móviles. Como advirtió Weidman en su charla, la movilidad planteó nuevos desafíos a los administradores de redes empresariales, no solo por la falta de conocimiento respecto a las amenazas y la constante evolución de la superficie de ataque, sino también porque nuestros teléfonos fueron diseñados desde una perspectiva de seguridad, forzando la necesidad de buscar nuevas formas de protegerlos. En este contexto, IoT viene a complicar aún más el panorama.

No obstante, la experta remarcó que hoy en día las empresas cuentan con algunos enfoques para hacer frente a los riesgos en teléfonos móviles: otorgar a sus empleados equipos corporativos con acceso restringido, utilizar múltiples perfiles dentro de un equipo o aislar los datos de las aplicaciones corporativas sacando provecho del sandboxing nativo en los sistemas operativos.

Por supuesto, el evento no podía acabar sin la megafiesta que suele acontecer al finalizar la programación, donde expertos en seguridad, aficionados y gente de la más diversa índole se une para celebrar juntas los avances científicos al son de las bandas invitadas y el aroma de la gastronomía ofrecida en los food trucks cercanos. Roadsec es, sin lugar a dudas, una experiencia única.