Una semana después de haber agregado un nuevo módulo capaz de exfiltrar contenido de correos y luego de un período de baja actividad, los actores maliciosos detrás de Emotet lanzaron una nueva campaña de spam de gran escala.

¿Qué es Emotet?

Emotet es una familia de troyanos bancarios conocida por su arquitectura modular, técnica de persistencia y autopropagación similar a la de los gusanos. Es distribuido a través de campañas de spam utilizando una variedad de disfraces para hacer pasar por legítimos sus adjuntos maliciosos. El troyano es frecuentemente utilizado como un downloader o como un dropper para payloads secundarios potencialmente más dañinos. Debido a su alto potencial destructivo, Emotet fue objeto de un comunicado por parte del CERT de Estados Unidos en julio de 2018.

La nueva campaña

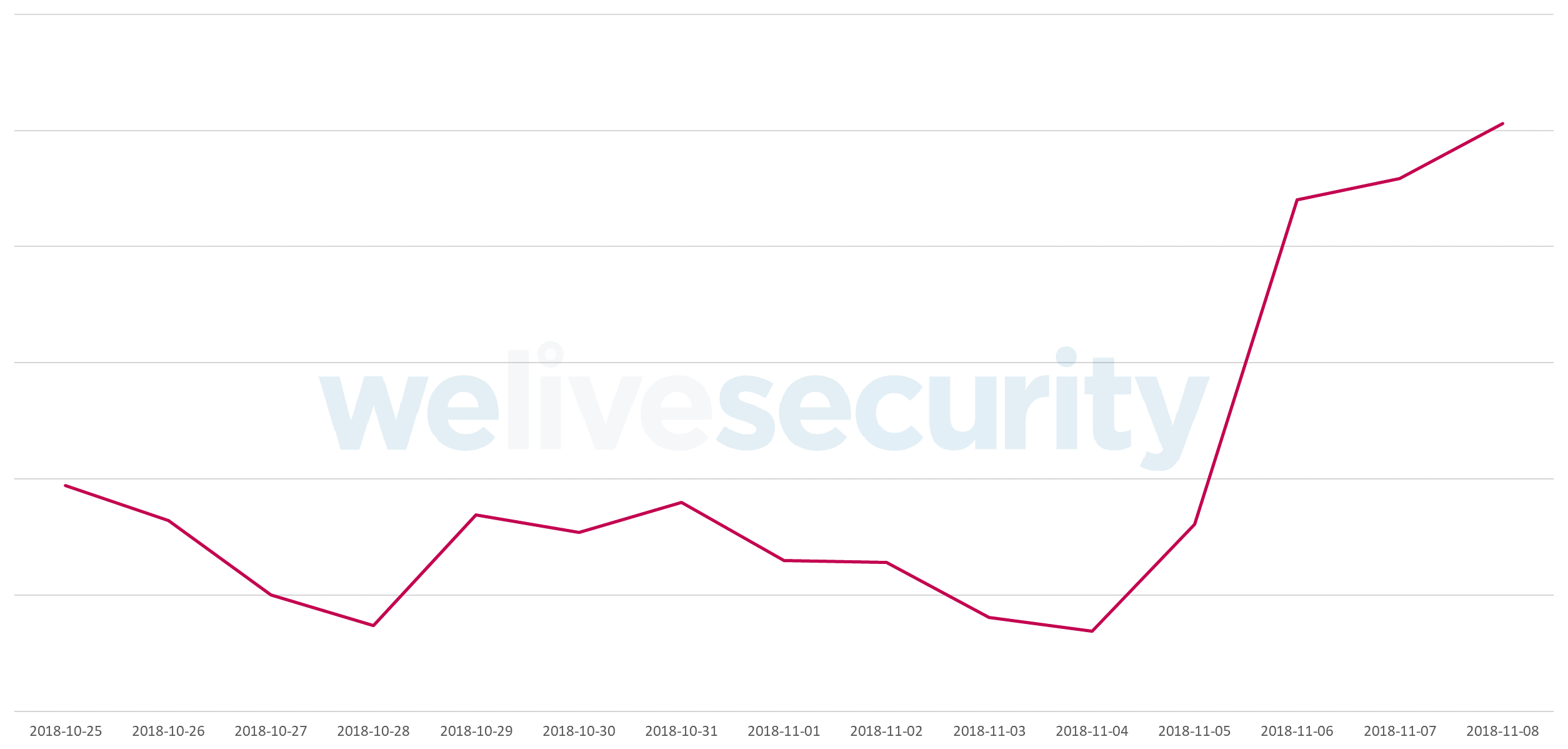

De acuerdo a nuestra telemetría, la última actividad de Emotet fue lanzada el 5 de noviembre de 2018 luego de un período de baja actividad. La figura 1 muestra un pico en el ratio de detecciones de Emotet en el comienzo de noviembre de 2018, tal como vimos en nuestros datos de telemetría.

Figura 1 – Visión general de la detección de Emotet en las últimas dos semanas por los productos de detección de ESET

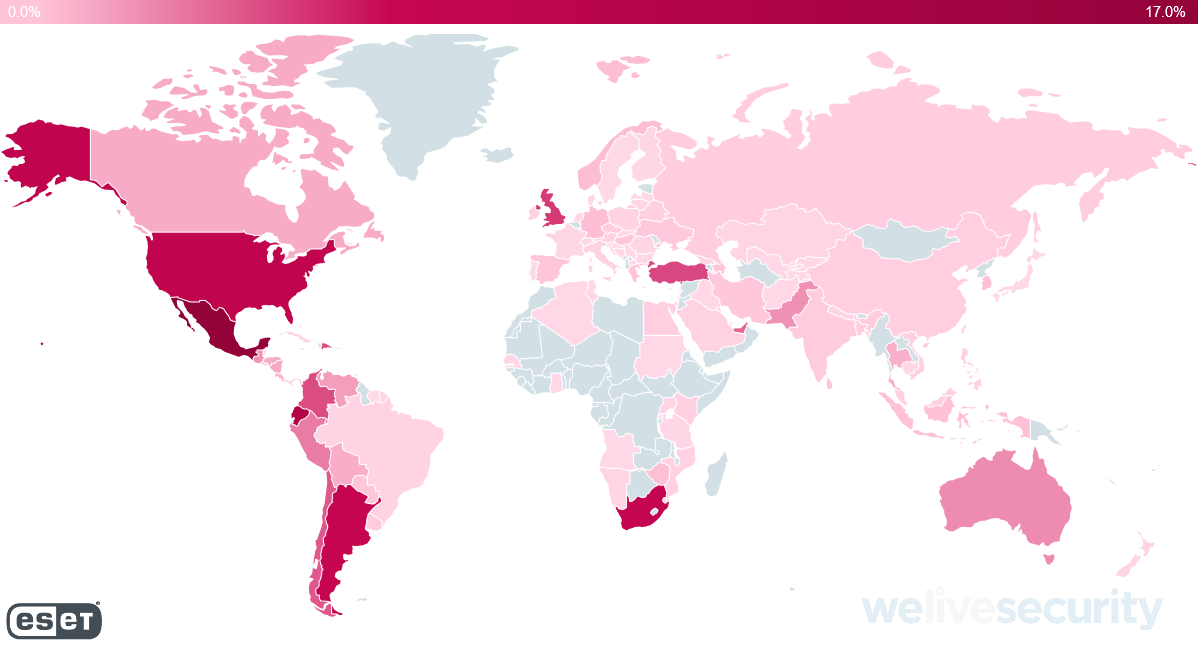

Analizando esas detecciones por países, como se muestra en la figura 2, esta última campaña de Emotet parece estar más activa en América, el Reino Unido, Turquía y Sudáfrica.

Figura 2 – Distribución de las detecciones de Emotet por ESET en noviembre de 2018 (incluyendo ambos: archivos y detecciones de red)

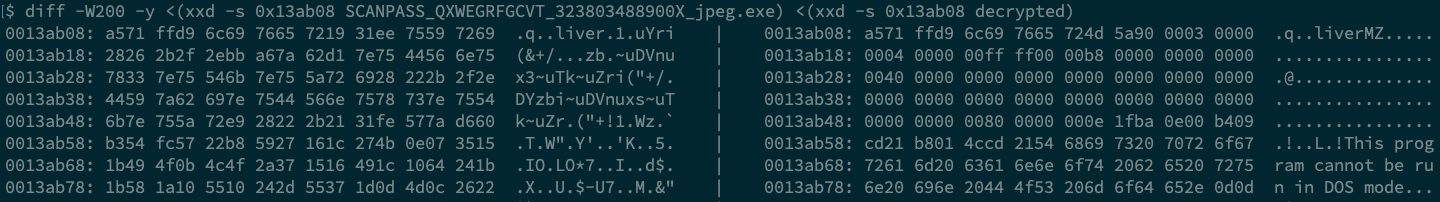

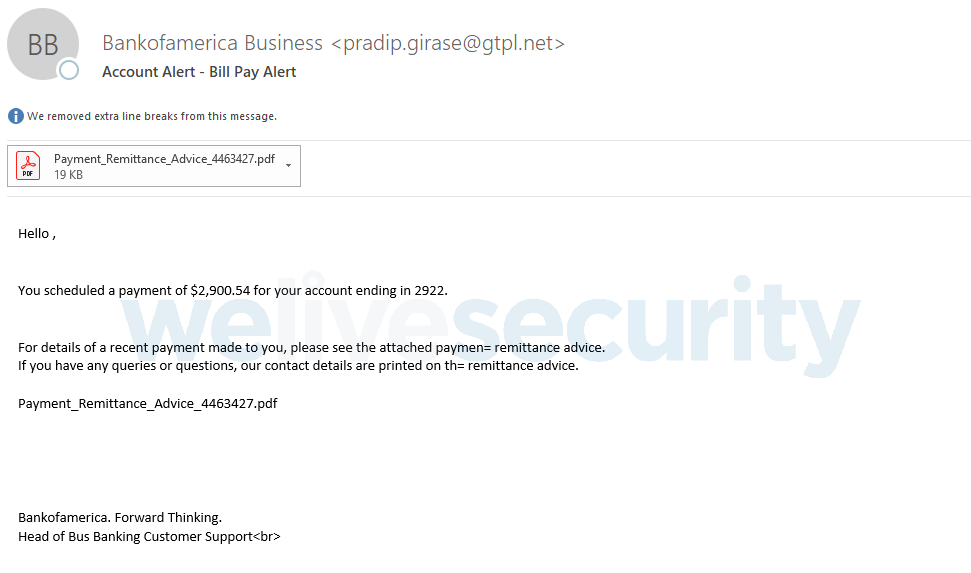

En la campaña de noviembre de 2018, Emotet hizo uso de adjuntos maliciosos en Word y PDF que se presentaban como facturas, notificaciones de pago, alertas de cuentas bancarias, etc, y que simulaban ser de organizaciones legítimas. De manera alternativa, los correos contenían enlaces maliciosos en lugar de adjuntos. Los asuntos utilizados en los correos de la campaña sugieren que los blancos de ataque elegidos son usuarios de países en los que se habla inglés y alemán. La figura 3 muestra la actividad de Emotet en noviembre de 2018 desde la perspectiva de la detección de documentos. La figura 4, 5 y 6 son ejemplos de correos y adjuntos de esta campaña.

Figura 3 – Distribución de las detecciones realizadas por ESET de documentos relacionados con Emotet en noviembre de 2018

Figura 4 – Ejemplo de correo spam utilizado en la última campaña de Emotet

Figura 5 – Ejemplo de documento Word malicioso utilizado en la última campaña de Emotet

Figura 6 – Ejemplo de un PDF malicioso utilizado en la última campaña de Emotet

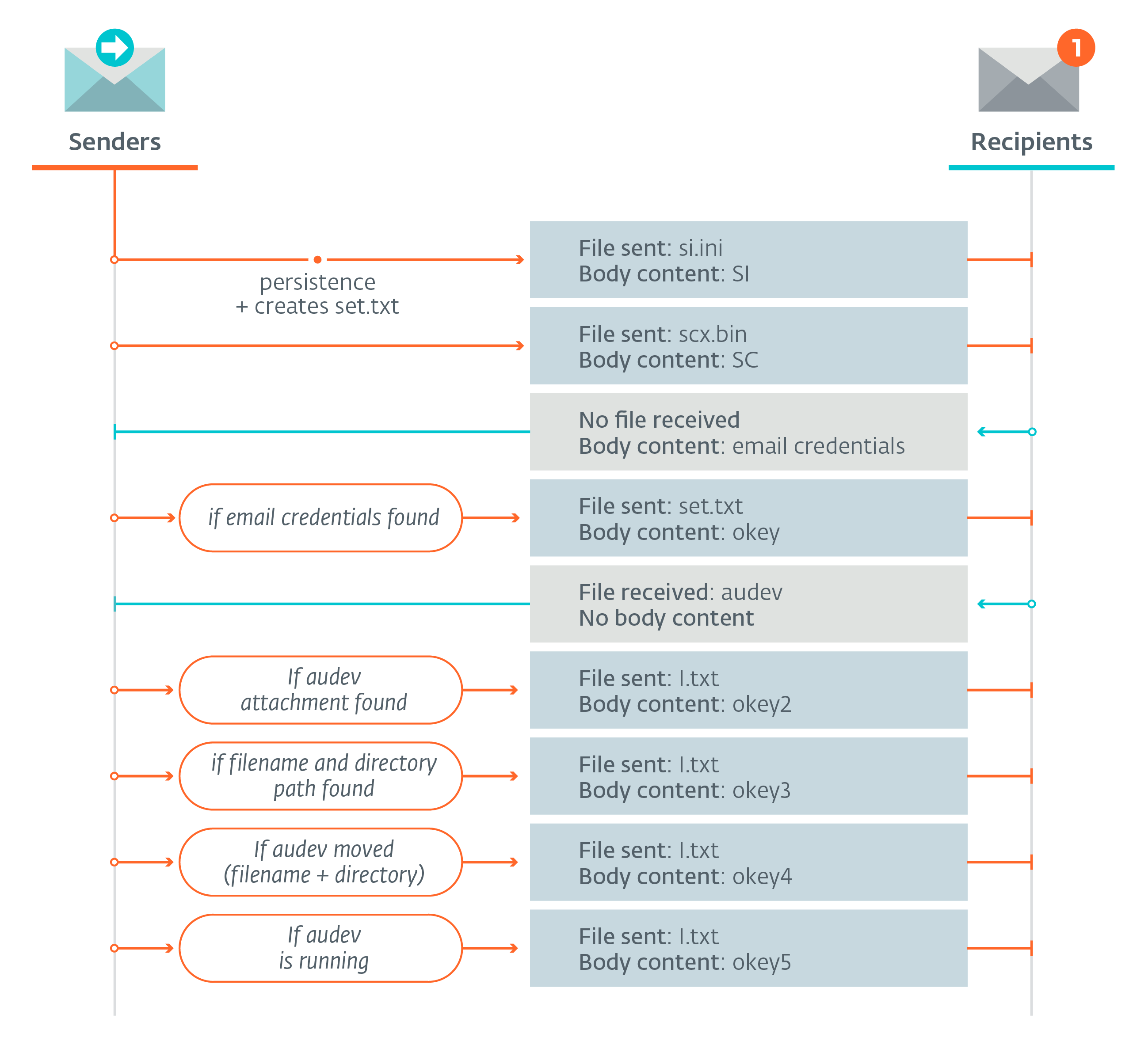

En esta campaña de noviembre de 2018, la dinámica de compromiso comienza con la víctima abriendo un Word o PDF malicioso que viene como adjunto en un correo spam que aparenta ser de una organización legítima y conocida.

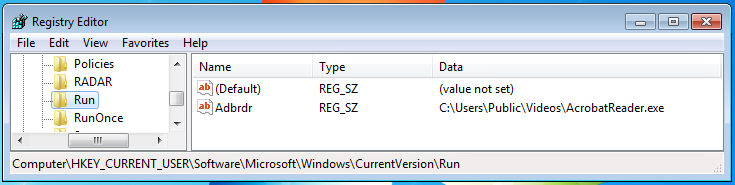

Siguiendo las instrucciones en el documento, la víctima habilita los macros en Word o hace clic en el enlace dentro del PDF. Paso seguido, el payload de Emotet es instalado y ejecutado, establece persistencia en la computadora, y reporta que el compromiso se realizó de manera exitosa a su servidor C&C. Inmediatamente después, recibe instrucciones acerca de qué módulos de ataque y payloads secundarios descargar.

Los módulos extienden las funcionalidades de los payloads iniciales con las siguientes capacidades: robo de credenciales, propagación en la red, recopilación de información sensible, reenvío de puertos, entre otras más. En el caso de los payload secundarios, esta campaña ha visto a Emotet droppeando TrickBot y IcedId en máquinas comprometidas.

Conclusión

Este reciente pico en la actividad de Emotet simplemente muestra que esta familia de troyanos continúa siendo una amenaza activa – y que genera una preocupación creciente debido a la reciente actualización de sus módulos. Los sistemas de ESET detectan y bloquean todos los componentes de Emotet bajo los nombres de detección que se detallan en la sección IoCs.

Indicadores de Compromiso (IoCs)

Haches de ejemplo

Nótese que nuevas construcciones de los binaries de Emotet son lanzados aproximadamente cada dos horas, con lo cual los hashes puede que no sean los últimos disponibles.

Emotet

| SHA-1 | ESET detection name |

|---|---|

| 51AAA2F3D967E80F4C0D8A86D39BF16FED626AEF | Win32/Kryptik.GMLY trojan |

| EA51627AF1F08D231D7939DC4BA0963ED4C6025F | Win32/Kryptik.GMLY trojan |

| 3438C75C989E83F23AFE6B19EF7BEF0F46A007CF | Win32/Kryptik.GJXG trojan |

| 00D5682C1A67DA31929E80F57CA26660FDEEF0AF | Win32/Kryptik.GMLC trojan |

Módulos

| SHA-1 | ESET detection name |

|---|---|

| 0E853B468E6CE173839C76796F140FB42555F46B | Win32/Kryptik.GMFS trojan |

| 191DD70BBFF84D600142BA32C511D5B76BF7E351 | Win32/Emotet.AW trojan |

| BACF1A0AD9EA9843105052A87BFA03E0548D2CDD | Win32/Kryptik.GMFS trojan |

| A560E7FF75DC25C853BB6BB286D8353FE575E8ED | Win32/Kryptik.GMFS trojan |

| 12150DEE07E7401E0707ABC13DB0E74914699AB4 | Win32/Kryptik.GMFS trojan |

| E711010E087885001B6755FF5E4DF1E4B9B46508 | Win32/Agent.TFO trojan |

Payloads secundarios

TrickBot

| SHA-1 | ESET detection name |

|---|---|

| B84BDB8F039B0AD9AE07E1632F72A6A5E86F37A1 | Win32/Kryptik.GMKM trojan |

| 9E111A643BACA9E2D654EEF9868D1F5A3F9AF767 | Win32/Kryptik.GMKM trojan |

IcedId

| SHA-1 | ESET detection name |

|---|---|

| 0618F522A7F4FE9E7FADCD4FBBECF36E045E22E3 | Win32/Kryptik.GMLM trojan |

Servidores C&C (activos al 9 de november 9 de 2018)

| 187.163.174[.]149:8080 |

|---|

| 70.60.50[.]60:8080 |

| 207.255.59[.]231:443 |

| 50.21.147[.]8:8090 |

| 118.69.186[.]155:8080 |

| 216.176.21[.]143:80 |

| 5.32.65[.]50:8080 |

| 96.246.206[.]16:80 |

| 187.163.49[.]123:8090 |

| 187.207.72[.]201:443 |

| 210.2.86[.]72:8080 |

| 37.120.175[.]15:80 |

| 77.44.98[.]67:8080 |

| 49.212.135[.]76:443 |

| 216.251.1[.]1:80 |

| 189.130.50[.]85:80 |

| 159.65.76[.]245:443 |

| 192.155.90[.]90:7080 |

| 210.2.86[.]94:8080 |

| 198.199.185[.]25:443 |

| 23.254.203[.]51:8080 |

| 67.237.41[.]34:8443 |

| 148.69.94[.]166:50000 |

| 107.10.139[.]119:443 |

| 186.15.60[.]167:443 |

| 133.242.208[.]183:8080 |

| 181.229.155[.]11:80 |

| 69.198.17[.]20:8080 |

| 5.9.128[.]163:8080 |

| 104.5.49[.]54:8443 |

| 139.59.242[.]76:8080 |

| 181.27.126[.]228:990 |

| 165.227.213[.]173:8080 |