Actualizado al 25/10/2018

A partir de un tuit publicado por un padre sirio que fue víctima del ransomware GandCrab en el que explica que como consecuencia de la infección ya no podía acceder a las fotos y videos que tenía de sus dos hijos fallecidos, los desarrolladores del ransomware publicaron en un foro sobre hacking que estaban al tanto de este reclamo y que por ello publicaban las llaves de descifrado para que todas las víctimas de GandCrab de Siría puedan recuperar su información, publicó el sitio BleepingComputer.

En su tuit, este padre llamado Jameel dice haber sido víctima de la versión 5.0.3 de GandCrab y que si apenas tiene dinero para comer, mucho menos dispone de 600 dólares para pagar por el rescate de los archivos perdidos.

They want 600 dollars to give me back my children, that's what they've done, they've taken my boys away from me for a some filthy money. How can I pay them 600 dollars if I barely have enough money to put food on the table for me and my wife?

— جميل سليمان (@kvbNDtxL0kmIqRU) 16 de octubre de 2018

Por otra parte, los autores de GandCrab escribieron en el foro que por error no incluyeron a Siria en la lista de países en los que el ransomware no operaría. Ademas, en el mismo post incluyeron un enlace a un archivo zip que contiene 978 llaves de descifrado para víctimas de Siria y para versiones desde la 1.0 a la 5.0.

Días después de haberse publicado la noticia de que los desarrolladores de GandCrab revelaran las llaves de descifrado para las víctimas de Siria, ESET desarrollo un descifrador para que las víctimas de GandCrab ubicadas en Siria puedan recuperar sus archivos del cifrado. Es importante aclarar que esta herramienta funciona unicamente con las llaves de descifrado que revelaron los desarrolladores del ransomware, que tal como indicaron, están asociadas solamente a víctimas de dicho país. Por lo tanto, la herramienta no funcionará en aquellas víctimas que estén en otro país.

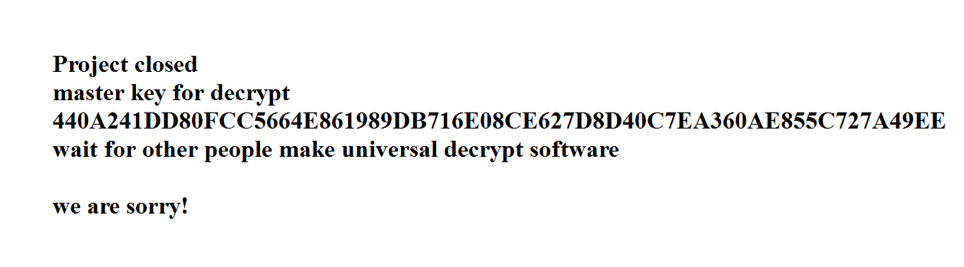

Tal como publicó BleepingComputer, esta actitud por parte de los desarrolladores de ransomware no es común, pero tampoco es la primera vez que pasa. En 2016 cuando, luego de intuir que los actores detrás del ransomware TeslaCrypt estaban por cerrar, el investigador de malware de ESET, Igor Kabina, se hizo pasar por una víctima y solicitó a los operadores que revelaran la clave de descifrado para la última versión de TeslaCrypt. Y para su sorpresa, a los pocos días publicaron en la página de TeslaCrypt que el proyecto había cerrado y divulgaron la clave maestra. Según contó en su momento Kabina en una entrevista para WeLiveSecurity, apenas consiguió la clave maestra universal comenzó a trabajar en una herramienta de descifrado para que las víctimas puedan recuperar sus archivos.

Clave maestra universal de descifrado de TeslaCrypt revelada una vez que anunciaron el cierre de sus actividades.

Sobre el ransomware GandCrab

Si bien los responsables de GandCrab manifestaron que por error no incluyeron a Siria en la lista de países que estarían al margen de este ransomware, varios países de América Latina figuran en la lista de países a infectar.

En agosto de este año, el Jefe del Laboratorion de ESET Latinoamérica, Camilo Gutiérrez, publicó un artículo en el que se refiere al rápido crecimiento de GandCrab en la región en el que asegura también que en poco tiempo se posicionó como una de las familias de ransomware con mayor cantidad de detecciones, siendo Perú, México, Ecuador, Brasil y Colombia los países más afectados.

Además, de acuerdo al análisis del laboratorio de ESET Latinoamérica, durante los primeros cuatro meses del año utilizaron como vector de propagación una estrategia de ingeniería social infectando a las víctimas a través de la actualización de fuentes para el sistema operativo. Sin embargo, a partir de mayo cambió el método de propagación y comenzaron a utilizar cracks de programas piratas.

Este ransomware cifra más de 450 extensiones de archivos, entre ellos archivos de Micosoft Office, Open Office, PDF, imágenes, música, videos, entre muchos otros más.

La realidad es que el ransomware está activo en América Latina y constantemente busca reinventarse. Los usuarios deben tener cuidad, usar soluciones de seguridad, y sobre todo hacer respaldos periódicos y seguros de sus archivos, ya que si por accidente caemos en la trampa y nos infectamos, perderemos archivos que pueden ser de gran valor, tal como le sucedió al padre sirio que escribió en las redes sociales pidiendo ayuda.