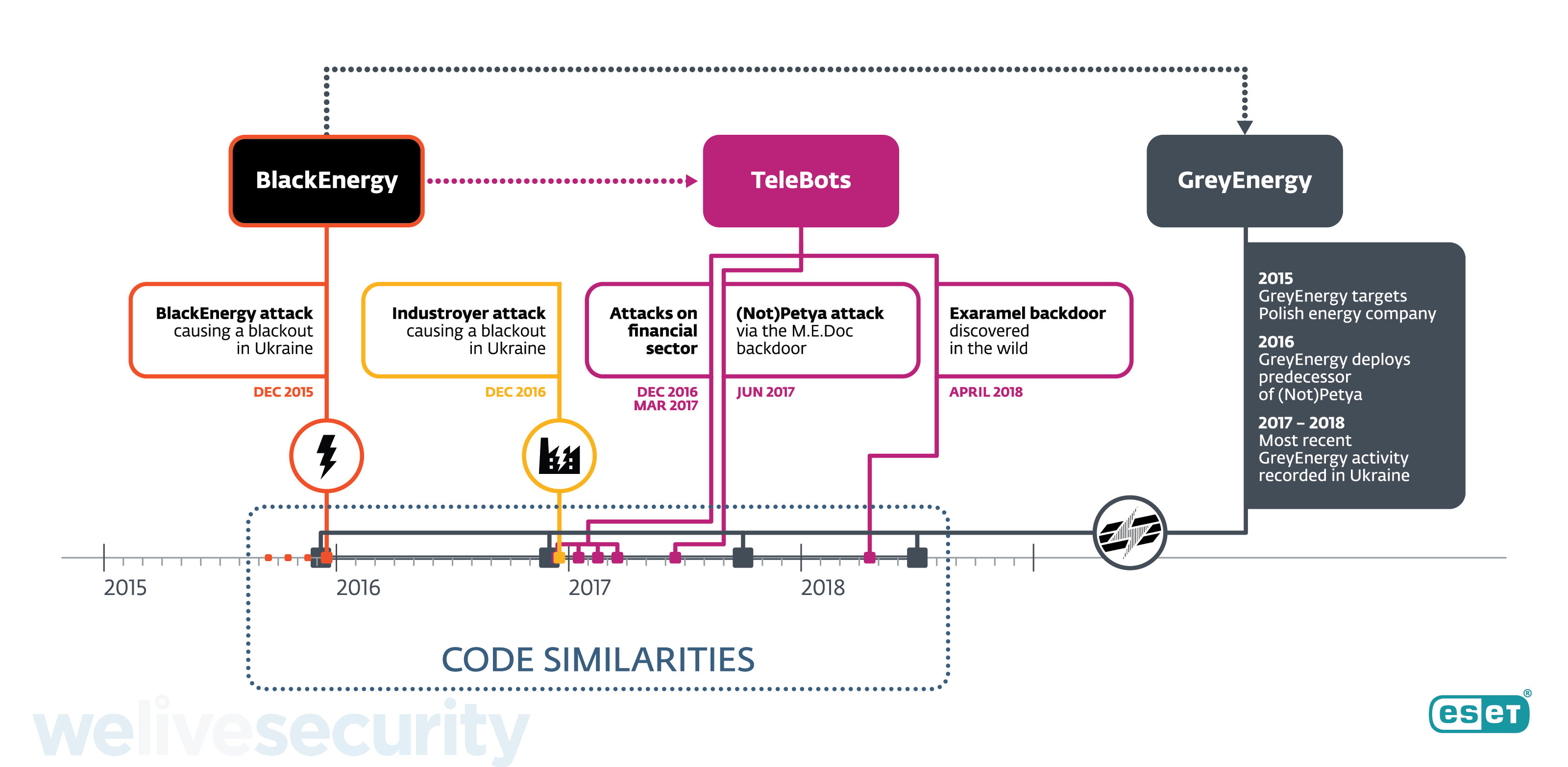

Una reciente investigación de ESET reveló nuevos detalles del sucesor del grupo de APT de BlackEnergy, cuya principal herramienta fue vista por última vez en diciembre de 2015 cuando por primera vez en la historia un ciberataque fue el responsable de provocar un apagón. Cerca de las fecha del incidente, cuando cerca de 230.000 personas quedaron sin electricidad, comenzamos a detectar otra infraestructura de malware que llamamos GreyEnergy. Desde ese entonces ha sido utilizada para atacar compañías de energía, así como también otros blancos de ataque de gran valor en países como Ucrania y Polonia a lo largo de los últimos tres años.

Es importante aclarar que cuando nos referimos a “grupos de APT” establecemos conexiones sobre la base de indicadores técnicos, como pueden ser similitudes de código, infraestrucutra C&C compartida, cadenas de ejecución de malware, entre otras características. Por lo general, no nos involucramos directamente en la investigación y la identificación de quienes desarrollan el malware y/o que luego lo implementan o interactúan con ellos. Dado que el término “grupo de APT” suele estar más asociado con los indicadores de malware anteriormente mencionados y frecuentemente se utiliza simplemente para categorizar, nos mantenemos al margen de la especulación con respecto a la atribución de ataques a países o gobiernos.

Ya hemos documentado de manera extensiva la evolución de este actor malicioso llamado TeleBots; como fueron los ciberataques dirigidos hacia blancos de ataque de gran valor en el sector financiero de Ucraniano, los ataques a la cadena de suministro contra Ucrania, y también en nuestro análisis sobre un sofisticado backdoor de TeleBots. Todo esto es obra de este grupo conocido principalmente por el brote del ransomware NotPetya. Al mismo tiempo, también hemos estado siguiendo los pasos de GreyEnergy –un subgrupo que opera en paralelo, pero que de alguna manera tiene distintas motivaciones y apunta a distintos blancos de ataque.

A pesar de que datos provenientes de la telemetría de ESET muestran actividad del malware GreyEnergy durante los últimos tres años, no se ha documentado nada sobre este grupo de APT hasta ahora. Esto probablemente se deba al hecho de que dichas actividades no han tenido una naturaleza destructiva, a diferencia de lo que han sido las numerosas campañas de ransomware del grupo TeleBots (no solo NotPetya), el ataque a la red eléctrica realizado por BlackEnergy, y el apagón causado por Industroyer –el cual hemos asociado a este grupo por primera vez la semana pasada. En cambio, los actores maliciosos detrás de GreyEnergy han intentado mantenerse lejos de los radares, centrándose en espionaje y reconocimiento, muy probablemente como parte de la etapa de preparación para un futuro ataque o preparando el terreno para una operación en la que se ejecute otra herramienta maliciosa del grupo.

La estructura del malware GreyEnergy presenta muchas similitudes con BlackEnergy, tal como se describe a continuación. Presenta una construcción modular similar, con lo cual su funcionalidad depende de la particular combinación de módulos que su operador cargue para cada uno de los sistemas de sus víctimas. Los módulos que hemos observado fueron utilizados para propósitos de espionaje y reconocimiento (es decir: backdoor, extracción de archivos, realizar capturas de pantalla, keylogging, robo de contraseña y credenciales, etc). No hemos observado ningún módulo que específicamente haya apuntado Sistemas de Control Industrial (ICS, por sus siglas en inglés). Sin embargo, hemos observado que los operadores de GreyEnergy han estado dirigiéndose estratégicamente a estaciones de trabajo de Sistemas de Control Industrial que corren el software SCADA y servidores, los cuales tienden a ser sistemas esenciales que jamás se desconectan, salvo para tareas de mantenimiento.

Vínculos entre BlackEnergy y Telebots

A continuación, se detallan algunas de las razones por las que los investigadores de ESET consideran que existe relación entre BlackEnergy y GreyEnergy:

- La aparición activa de GreyEnergy coincide con la desaparición de BlackEnergy

- Al menos una de las víctimas afectadas por GreyEnergy fue afectada por BlackEnergy en el pasado. Ambos subgrupos comparten el interés por el sector energético y las infraestructuras críticas. Ambos han tenido víctimas principalmente en Ucrania, y en segundo lugar en Polonia.

- Existen fuertes similitudes arquitectónicas entre la estructura de ambos malware. Ambos son modulares y los dos emplean un “mini” o suave backdoor, el cual es desplegado antes de que se obtengan los permisos de administrador y en una etapa previa a que la versión completa sea desplegada.

- Todos los servidores C&C remotos utilizados por el malware GreyEnergy eran retransmisiones activas de Tor. Este también ha sido el caso con BlackEnergy e Industroyer. Tenemos la hipótesis de que esta es una técnica operativa de seguridad utilizada por el grupo para que los operadores puedan conectarse a estos servidores de manera encubierta.

A diferencia de BlackEnergy, GreyEnergy es un conjunto de herramientas más moderna que incluso presenta un mejor enfoque en cuanto a sigilosidad. En este sentido, una técnica básica para evitar ser detectado (utilizada por ambas familias) es la de empujar solamente los módulos seleccionados hacia blancos elegidos y únicamente cuando es necesario. Encima de eso, algunos de los módulos de GreyEnergy están parciamente cifrados mediante el uso de AES-256 y algunos permanecen sin archivos (corriendo solo en memoria) con la intención de dificultar el análisis y la detección. Para evitar ser rastreado, los operadores de GreyEnergy generalmente limpian de manera segura los componentes del malware del disco rígido de la víctima.

Además de las similitudes mencionadas con BlackEnergy, hemos observado otro vínculo entre GreyEnergy y este subgrupo de TeleBots. En diciembre de 2016 notamos una instancia de GreyEnergy desplegando una versión temprana del gusano NotPetya de TeleBots –medio año antes había sido alterado, mejorado y desplegado en los brotes de ransomware más dañinos de la historia. Existe una reutilización de código importante entre este componente de ransomware y el principal módulo de GreyEnergy. Llamamos a esta versión temprana “Moonraker Petya”, basados en el nombre de archivo elegido por parte de quienes escribieron el malware –probablemente una referencia hacia la película de James Bond. Además, no presentaba el infame mecanismo de propagación EternalBlue, ya que no había sido filtrado hasta ese momento.

Tácticas, técnicas y procedimientos de GreyEnergy

Hemos observado dos vectores de infección distintos, que son: mediante spearphishing “tradicional” y mediante el compromiso de servidores públicos. Cuando uno de esos servidores web vulnerable es alojado internamente y conectado con el resto de la red de una organización apuntada, el atacante intentará moverse lateralmente hacia otras estaciones de trabajo. Esta técnica es utilizada no solo como primer vector de infección, sino también como respaldo de un vector de reinfección.

Los atacantes generalmente despliegan proxys C&C internos dentro de la red de la víctima. Tal proxy C&C redirecciona solicitudes provenientes de nodos infectados dentro de la red hacia un servidor C&C externo en Internet. Esta es otra táctica para mantenerse lejos de los radares de detección, ya que es menos sospechosos para un defensor ver que múltiples computadoras están “hablando” con un servidor interno, que si lo hicieran con uno remoto.

Algo curioso y que es indicativo de los blancos elegidos por el grupo, es que algunas de las muestras de GreyEnergy que hemos detectado estaban firmadas con un certificado de Advantech; un fabricante de hardware Industrial e iOT de Taiwán. Estos parecen haber sido robados de la compañía, tal como en el caso de Stuxnet y en de la reciente campaña maliciosa del malware Plead.

Los operadores de GreyEnergy también utilizan herramientas externas comunes como parte de su arsenal, como Mimikatz, PsExec, WinExe, Nmap y un escáner de puerto personalizado.

Por un análisis más detallado del conjunto de herramientas de GreyEnergy y sus operaciones pueden encontrar más información en nuestro white paper en inglés, GreyEnergy: A successor to BlackEnergy. Una completa lista de los Indicadores de Compromiso (IoCs) y muestras pueden encontrarse en GitHub. Por cualquier consulta o para el envío de una muestra relacionada con el tema, por favor comunicarse con nosotros a través de la siguiente dirección de correo: threatintel@eset.com.

Para más información sobre cómo estar protegido puedes visitar nuestro sitio web y conocer más acerca de GreyEnergy.