Nahuel Grisolía abrió el ciclo de actividades de ekoparty 2018 con su charla titulada “Knocking Down the Big Door (Breaking Authentication and Segregation of Production & Non-Production Environments)”. En ella explicó los detalles de una investigación que llevó a cabo en 2017 en la cual descubrió un fallo en el servicio de AuthO que permitía anular el sistema de autenticación. El error permitía ingresar en el sistema de cada empresa, organización o institución que utiliza la herramienta como sistema de autenticación, tales como NASA o Harvard, entre otros. Se trata de un fallo que ya fue solucionado y que formó parte de un trabajo realizado por el experto durante 2017.

AuthO es un sistema de autenticación federado que maneja más de mil millones de logins por día. Durante su charla, el fundador y CEO de la empresa de seguridad Cinta Infinita, explicó que el fallo en el sistema de autenticación en AuthO permitía el ingreso a las distintas aplicaciones que este sistema controla libremente al compartir información entre ambientes que requieren autenticaciones separadas, cuando en realidad no debería.

Muchas veces, las empresas tienen la costumbre de compartir información entre entornos de testing y producción, cuando en realidad deberían ofuscar el ambiente de pruebas. Esto lo hacen porque resulta práctico que la misma base de datos esté accesible para las distintas áreas dentro de la empresa.

El problema es que muchas veces se comparte información confidencial que incluye ciertos “secretos” o información de configuración que sirve a un atacante para saltar o acceder de un ambiente a otro, o para ser más ilustrativo, acceder libremente a información de distintas áreas a las cuales deberían poder acceder solo quienes tienen acceso autorizado.

La vulnerabilidad descubierta no solo permitía saltar entre ambientes, sino también entre aplicaciones de empresas que utilizaban AuthO en la misma plataforma, explicó el especialista en aplicaciones de pruebas de penetración.

Para entender la importancia de este descubrimiento, el investigador mostró que el fallo no solo permitía acceder al panel de autenticación de la plataforma AuthO en el que un cliente se loguea y configura el sistema de autenticación que va a utilizar dentro de su empresa, sino también el de todas las empresas que trabajan con este sistema, que en el caso de AuthO era la NASA, la Universidad de Harvard, entre otros tantos más.

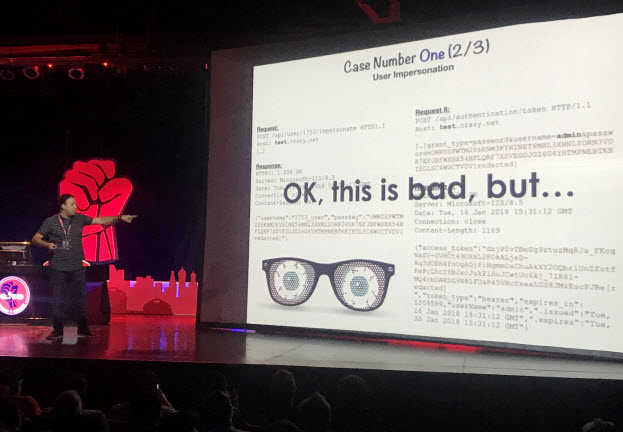

Nahuel Grisolía durante su charla en la ekoparty 2018 en la que presentó los detalles de la vulnerabilidad en AuthO que descubrió en 2017.

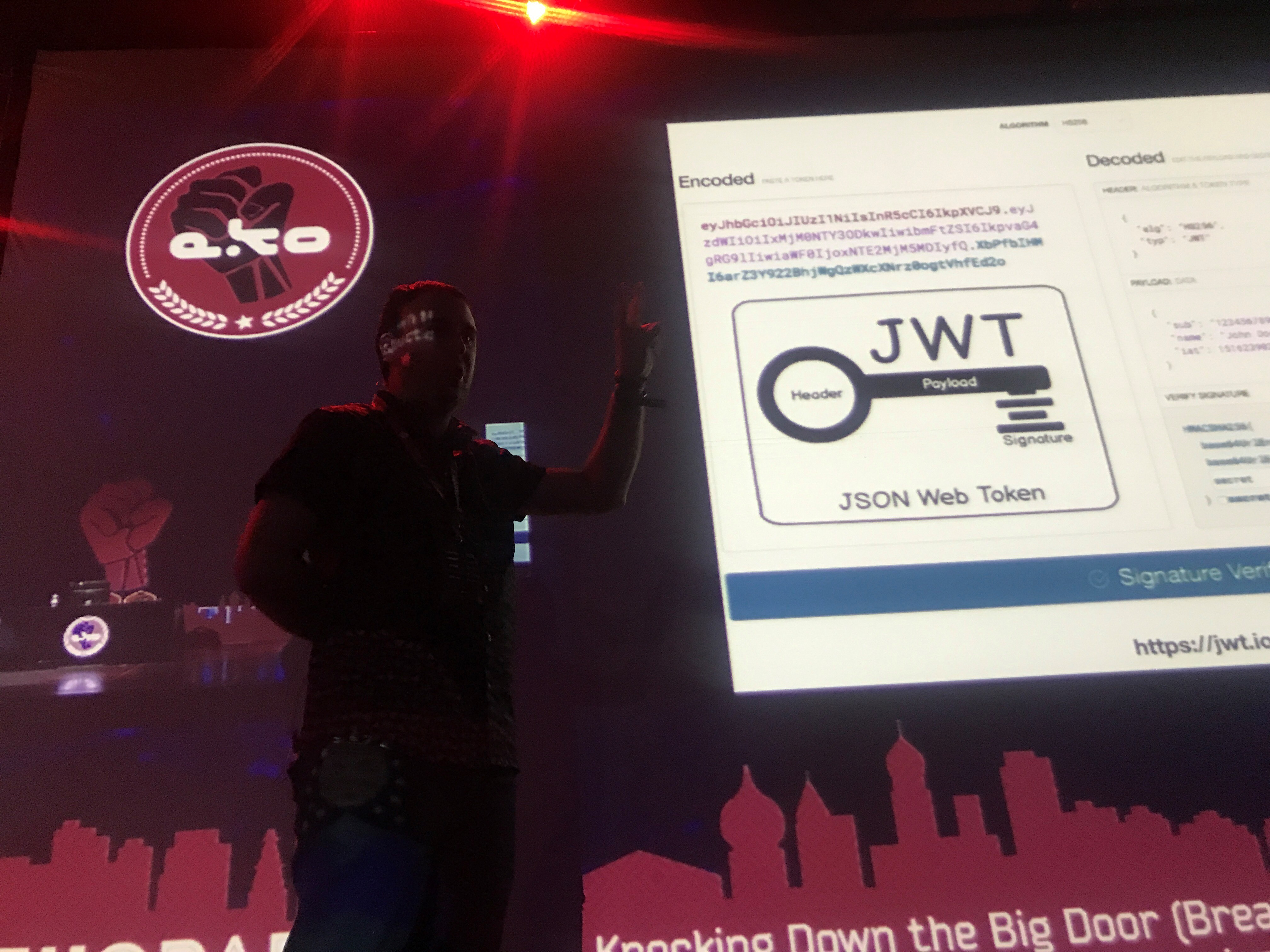

Cómo funciona el proceso de autenticación

Cuando un usuario procede a autenticarse mediante AuthO y coloca sus credenciales de acceso, incluyendo su contraseña, la plataforma le da una clave token que solamente le debería servir al usuario para acceder a una determinada plataforma o instancia. Esa clave token está firmada digitalmente, o sea que, para que la clave sea válida tiene que contener la firma que le otorga AuthO. El problema está en que AuthO debería utilizar distintas claves para la firma de distintos tipos de autenticaciones. Y al usar la misma firma digital, el token puede ser utilizada para acceder a otros ambientes. La clave debería ser única por servicio, pero a veces utiliza la misma clave para todos y la aplicación que recibe el token solo se fija que tenga la firma digital correspondiente para que sea válido, y no que el usuario tenga o no acceso al ambiente que quiere ingresar.