También puedes abrir el chat de WhatsApp haciedo clic aquí.

Hacia fines de julio publicamos un artículo sobre una campaña de sextorsión que se propagaba a través del correo electrónico, en la que llegaba un correo de un remitente desconocido con la contraseña del usuario en el asunto del mensaje, y con la clara intención de captar rápidamente la atención de la víctima y hacerle creer que el atacante poseía su información.

De manera similar, en los últimos días hemos detectado una campaña a través del correo, que aún está activa, y que tiene la particularidad de que el mensaje que llega al usuario fue enviado desde su propia cuenta, lo que lleva a la víctima a suponer que el atacante tiene acceso a su cuenta.

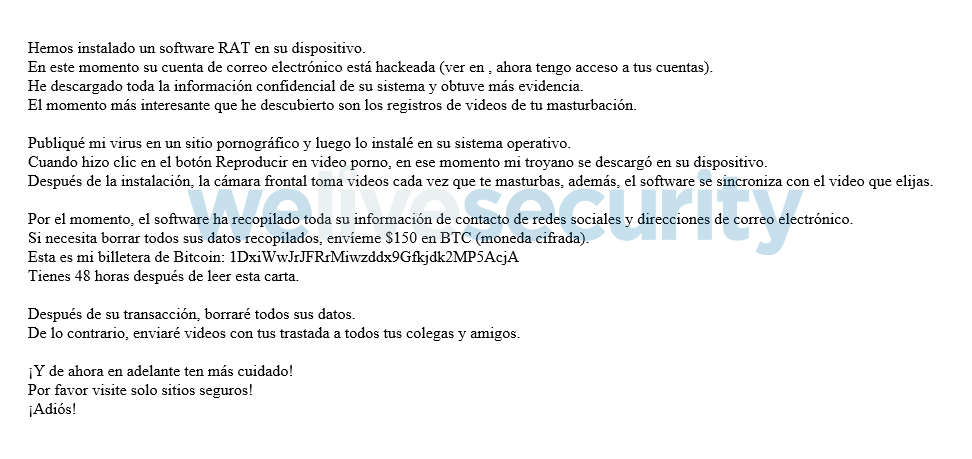

A través de un mensaje intimidatorio como el que se muestra a continuación, se le hace creer al usuario que su computadora ha sido infectada con un troyano y que ahora el atacante posee su información confidencial. El objetivo final del correo es una estafa, donde se solicita un pago a la potencial víctima.

Imagen 1: Correo electrónico recibido por los usuarios

Recogimos diversos reportes de usuarios que recibieron este mensaje, por lo que decidimos realizar esta publicación y explicar de una manera sencilla la manera en que se llevan a cabo este engaño.

Lectura relacionada: Extorsión: falso correo incluye el número de DNI y amenaza con publicar video comprometedor

Suplantación de cuentas de correo mediante spoofing

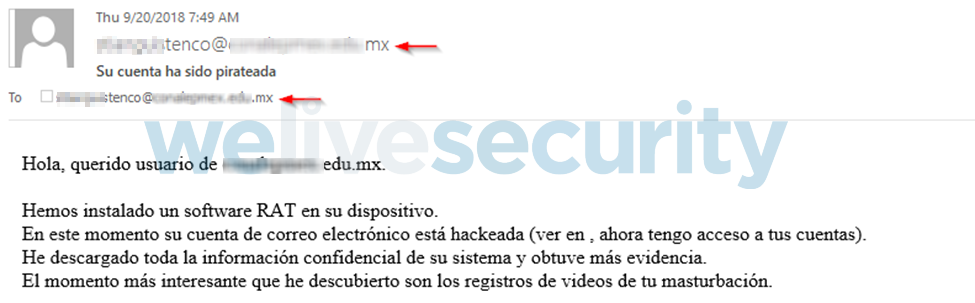

La clave de la campaña se encuentra en la dirección desde la cual está siendo enviado el correo. Mediante una técnica conocida como spoofing, el atacante hace creer a la víctima que el correo ha sido enviado desde su propia cuenta de correo, buscando que este realmente crea que la misma ha sido comprometida y se encuentra en poder del atacante.

Imagen 2: El receptor y el remitente parecen ser la misma cuenta

La técnica de suplantación es utilizada en el protocolo de correo SMTP, dado que éste no incluye un mecanismo de autenticación. Por lo tanto, si no se toman las medidas de precaución adecuadas a la hora de configurar los servicios de correo electrónico, cualquiera puede enviar correos falsificados, que a simple vista parecieran provenir de una dirección o un dominio legítimo, pero que en realidad no corresponden con el emisor.

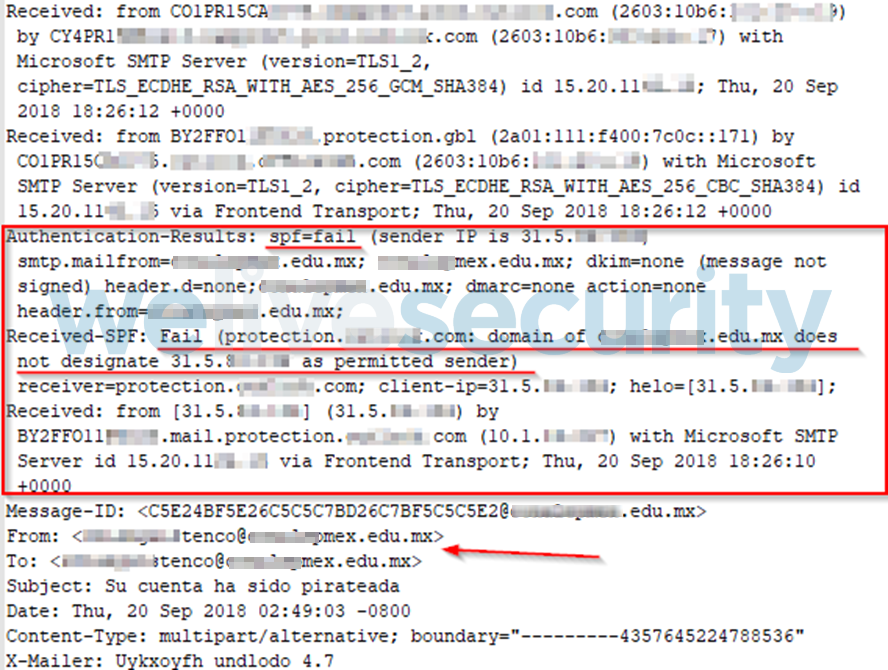

Para analizar esta problemática se revisan los registros SPF (Sender Policy Framework), ya que sirven para identificar uno o varios servidores autorizados para el envío de correos de un determinado dominio; dado que el objetivo de este registro es identificar correos electrónicos que han sido enviados desde servidores de correo no autorizados.

En el caso de estos correos fraudulentos recibidos por los usuarios, el análisis de la cabecera de los mensajes recibidos muestra que el correo fue enviado desde un servidor no autorizado para enviar correos del dominio de la víctima. Es decir, que se trata de un claro caso de suplantación.

Imagen 3: Cabecera del mensaje fraudulento

Si bien hoy en día la mayoría de los servicios de correo utilizan los registros SPF para identificar correos fraudulentos, de spam o para marcarlos como peligrosos o no deseados, lo cierto es que una buena práctica consiste en verificar las cabeceras de los correos para corroborar que la dirección del remitente es legítima.

Monetización de la campaña de extorsión

Detrás de este tipo de campañas existe un propósito económico. A cambio de borrar la información confidencial supuestamente obtenida por el atacante, se solicita un pago mediante el envío de Bitcoins.

Al revisar los movimientos de la billetera virtual detectamos que algunas víctimas han caído en el engaño, ya que se registran transacciones realizadas en los últimos días, como se puede apreciar en la siguiente imagen.

Imagen 4: Transacciones en la billetera virtual de los atacantes

Hasta el momento de escribir esta publicación, la billetera contaba con 0.35644122 Bitcoins, equivalente a poco más de 2.400 dólares, con un par de transacciones realizadas durante los días que la campaña ha estado activa, lo que hace suponer que algunas personas han caído en el engaño.

Este tipo de campañas pueden arrastrar a muchas víctimas si no están atentas. En el caso de la campaña de sextorsión que estuvo activa en el mes de julio y que mencionamos al comienzo de este artículo, los cibercriminales lograron recaudar cerca de medio millón de dólares de víctimas de distintas partes del mundo.

Campañas de extorsión utilizando Ingeniería Social

Después de revisar el modo de operación de la campaña de extorsión, corroboramos que se trata de una campaña de Ingeniería Social mediante la cual se busca engañar a los usuarios para que realicen un pago. Desde el Laboratorio de Investigación de ESET, recomendamos no responder los correos de este estilo y entender que se trata de un engaño; por supuesto, tampoco se debe pagar a los atacantes.

Además, es conveniente hacer caso omiso de este tipo de mensajes y aplicar las buenas prácticas en el uso del correo electrónico junto a otras recomendaciones, como cambiar las contraseñas de manera regular, utilizar soluciones de seguridad en los equipos, así como habilitar las opciones de doble autenticación disponibles en los diferentes servicios de Internet.

Quizás te interese: Varenyky: Spambot que graba la pantalla de sus víctimas y luego las extorsiona