Durante los últimos días se conocieron varios casos de fuga de información y ataques a bancos, donde países como Chile y Perú tuvieron en las entidades financieras que operan en sus países a varios protagonistas de algunos de ellos. Sin embargo, una antigua técnica como es el phishing sigue siendo utilizada para robar información de valor a usuarios distraídos que sistemáticamente caen en la trampa. En esta oportunidad, presentamos los detalles de una nueva campaña que está activa en Argentina.

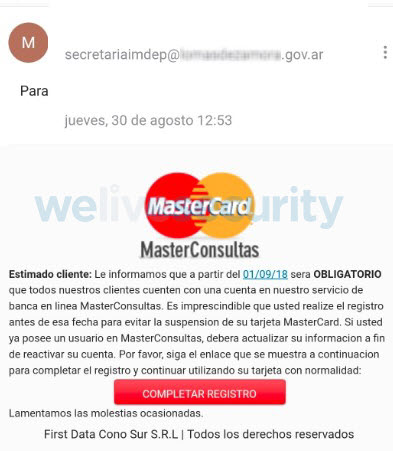

Tradicionalmente, el phishing comienza con la recepción de un correo electrónico que incluye un pedido obligatorio de desbloqueo de cuentas o, como en este caso, una reactivación; tal como se puede apreciar en la imagen a continuación.

Correo que llega al usuario con el pedido de reactivación de su cuenta.

Curiosamente, los atacantes ni siquiera se molestaron en utilizar una dirección de correo falsa, sino que directamente usaron un dominio gubernamental de una localidad de Argentina para propagar el engaño. Lo cual deja en evidencia o podría generar grandes dudas si el usuario indagara el origen de la dirección emisora del correo.

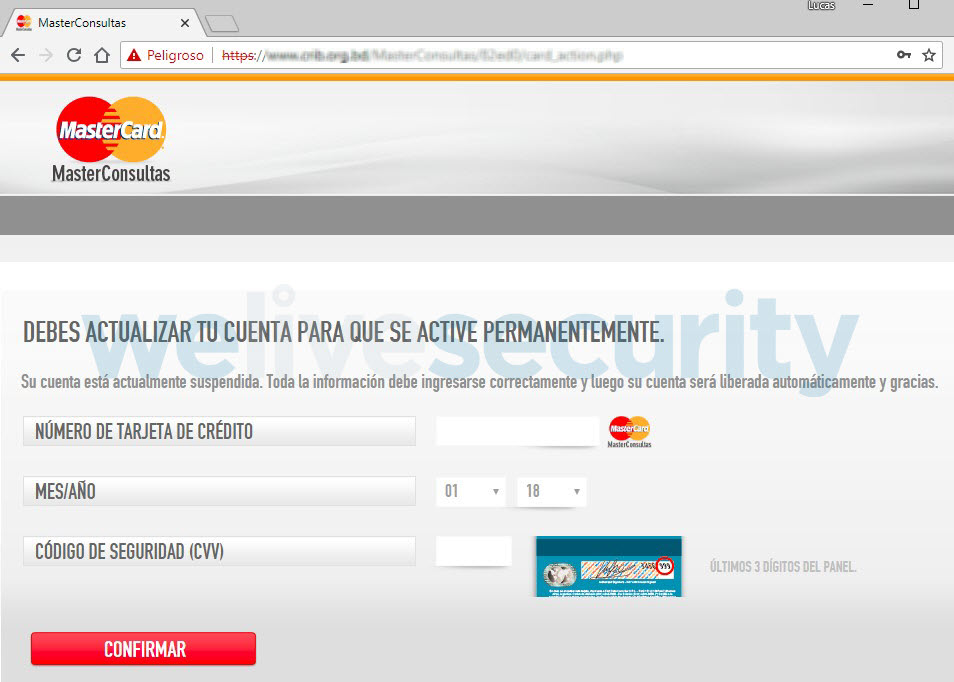

Para comenzar el “desbloqueo de la cuenta” el usuario deberá hacer clic sobre el enlace e ingresar sus credenciales, como son nombre de usuario y contraseña. Sin lugar a dudas, el portal se parece visualmente a una conocida marca de tarjetas de crédito y débito. Sin embargo, al mirar el dominio es claro que no se trata de una entidad financiera, aunque tenga el famoso certificado de seguridad HTTPS.

Campo para ingresar las credenciales de acceso legítimas del usuario, las cuales pasarán a manos de los cibercriminales.

Una vez robada esta información, el ciberdelincuente intentará robar aún más datos sensibles, como son: el número de tarjeta de crédito, el código de seguridad y la fecha de vencimiento de la tarjeta:

Solicitud de los datos de la tarjeta de crédito: principal información que buscan obtener quienes están detrás de esta campaña.

Como si aún no fuera suficiente, el portal seguirá pidiendo más información sensible, como dirección, documento y otros datos que podrán ser útiles a la hora de generar transacciones fraudulentas.

Información adicional que buscan recopilar los cibercriminales mediante la campaña.

Finalmente, todos estos datos viajan al mano del estafador, el cual generará compras fraudulentas o los venderá en el mercado negro.

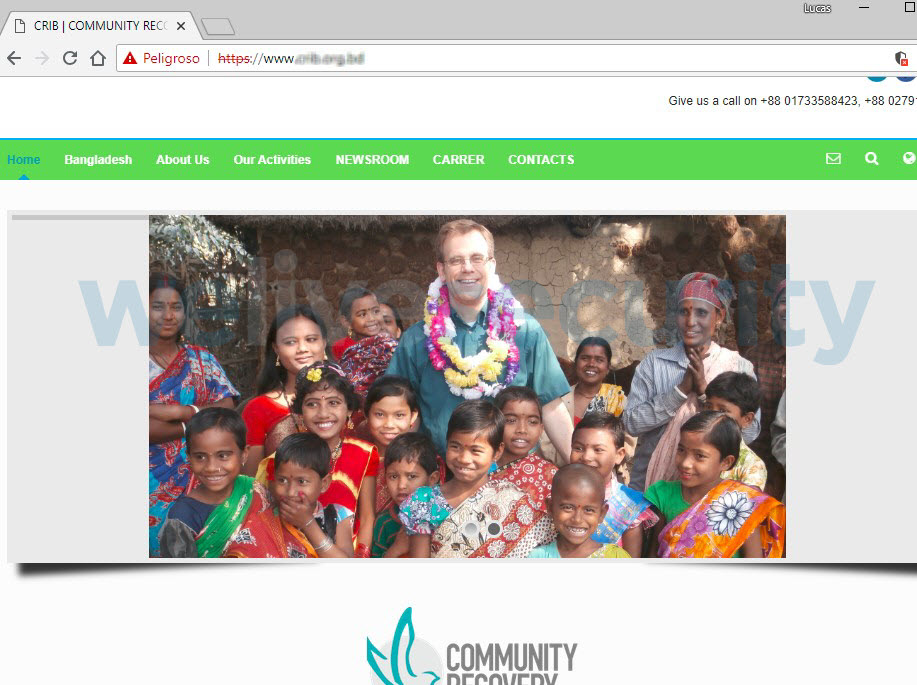

Por supuesto, en este incidente hay varios actores que aparecen como víctimas, tanto a la marca cuya identidad fue suplantada y que sufre el abuso de un uso indebido, así como también el cliente al que le robaron sus credenciales, el sitio que vulneraron para almacenar el portal falso (ver imagen a continuación) e incluso la dirección de correo utilizada para el envió de la campaña apócrifa.

Sitio al cual pertenece el dominio utilizado para la campaña de phishing que fue manipulado para alojar el portal falso.

La principal herramienta que tenemos contra este tipo de estafa está relacionada con la educación. Por supuesto que las soluciones tecnológicas ayudan a reconocer e indicar el peligro de entrar en estos sitios, por lo cual también son muy importantes. Sin embargo, analizando el correo, los dominios involucrados y el origen del certificado se podrá deducir fácilmente si se tratara de una campaña fraudulenta.

Si quieres profundizar más sobre como reconocer un correo fraudulento te invito a que visites esta pequeña guía sobre phishing.