Hace unos días publicamos un artículo en el que presentamos datos sobre el panorama de detecciones de las distintas familias de ransomware en países Latinoamérica durante la primera mitad de 2018. Para nuestra sorpresa, se detectó una nueva familia que apareció este año por primera vez y que en poco tiempo se posicionó dentro del Top 5 de familias de ransomware más detectadas, llegando a estar al nivel de familias como WannaCryptor y Crysis, que en los últimos tiempos causaron grandes daños. Me refiero a la familia de ransomware GandCrab, de la cual ya hemos visto cuatro versiones diferentes en poco más de ocho meses.

Por sus características, esta familia es considerada como uno de los ransomware más problemáticos para los usuarios, y por supuesto, Latinoamérica no ha estado exenta de sus consecuencias. De hecho, a nivel global, cinco de los 10 países en los que se registra la mayor cantidad de detecciones de GandCrab son de la región: Perú (45,2%), México (38%), Ecuador (17,2%), Colombia (9,9%) y Brasil (8,7%). El hecho de que se registren muchas de sus víctimas en Latinoamérica nos lleva a preguntarnos cómo es que se está propagando, pero antes de intentar responder a esta interrogante presentamos algunas características de esta amenaza.

Principales características de GandCrab

A partir del análisis de algunas muestras que pasaron por el Laboratorio de ESET, descubrimos que intenta cifrar archivos con distintas extensiones, como pueden ser: MS Office, OpenOffice, PDF, archivos de texto, bases de datos, fotos, música, video, y archivos de imágenes. En total, se estima que son más de 450 las extensiones de archivos las que busca cifrar.

Una vez que el archivo llega al equipo de la víctima y se ejecuta, la amenaza recopila información del dispositivo del usuario, como el nombre del equipo, la dirección IP y el nombre de usuario, entre otros datos más. Antes de comenzar con el proceso de cifrado, se encarga de finalizar todos los procesos que pudieran estar utilizando los archivos a cifrar. De esta manera se asegura que logrará cifrar la mayor cantidad de archivos posible. En este punto comienza el proceso de cifrado, seguido por el borrado de las copias de seguridad del sistema operativo hasta mostrar el mensaje de extorsión.

Finalmente, después de todo este proceso de ejecución, el resultado para la víctima es el mismo que con cualquier otro ransomware: toda su información es cifrada y prácticamente imposible de recuperar, a menos que: cuente con una copia de seguridad; tome la malísima decisión de hacer el pago a los delincuentes; o tenga la “suerte” de haber sido víctima de una de las primeras versiones de este ransomware, para las cuales se desarrollaron algunas herramientas para el descifrado de los archivos.

Cómo se propaga el ransomware GandCrab en Latinoamérica

Debido a las características de este ransomware y a la notoriedad que viene, muchas de las preguntas que nos llegan es sobre cómo están logrando los atacantes infectar los usuarios en la región. Así que para responder a esta pregunta recurrimos a la información de detecciones que hemos tenido de esta amenaza durante el año, especialmente en países de la región.

Algo que resulta curioso es que, al menos durante los primeros 4 meses del año, el vector de propagación no tuvo muchas variaciones. Más de la cuarta parte de las variantes que analizamos durante esos primeros meses utilizaron como estrategia de ingeniería social la excusa de ser una actualización de fuentes para el sistema operativo. Durante estos primeros meses se vieron afectados por lo menos 120 archivos de usuarios de al menos 10 países de la región, entre ellos: Argentina, Brasil, Ecuador, Chile, Colombia y México, por nombrar algunos.

Pero fue a partir de mayo cuando vimos el boom de detecciones de esta familia de ransomware en Latinoamérica y con esto también un cambio en la forma en que se propaga esta amenaza. A partir de esas fechas detectamos un mínimo de 2000 archivos diferentes propagando las últimas variantes de esta familia GandCrab. Esto nos llevó a preguntarnos el porqué de la existencia de tantos archivos diferentes y qué estrategia están utilizando los cibercriminales para propagar GandCrab.

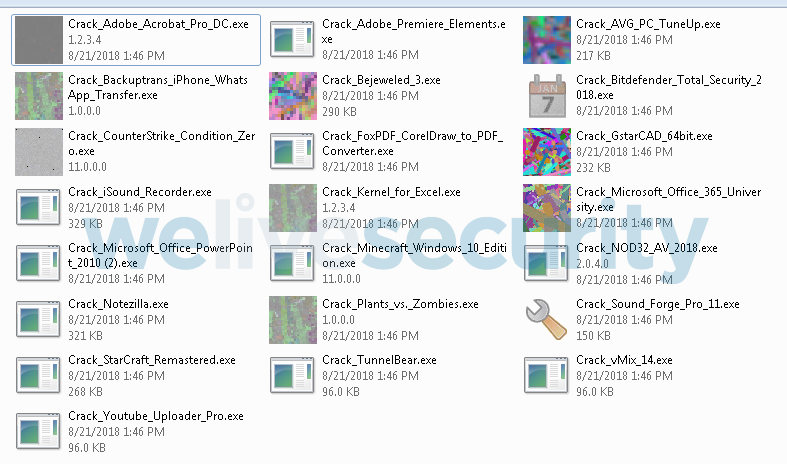

La respuesta a estas pregunta tiene que ver con archivos para modificar software legal, o lo que en otras palabras se conoce como cracks. Y es que precisamente, los troyanos más descargados y detectados por las soluciones de ESET forman parte de lo que supuestamente son aplicaciones para crackear aplicaciones funcionales como Adobe Acrobat, aplicaciones de ofimática o Adobe Flash, así como también editores de audio, juegos como Minecraft, CounterStrike Starcraft y Bejeweled 3 y lo que podría ser más irónico: soluciones de seguridad, incluyendo NOD32.

Ejemplo de aplicaciones para crackear aplicaciones funcionales como Adobe Acrobat, Adobe Flash, Sound Forge, Tunnel Bear, Minecraft, entre otros.

Queda en evidencia lo que por mucho tiempo hemos mencionado, que los códigos maliciosos relacionados con los cracks son generalemente del tipo troyano, ya que diciendo ser un juego, un editor de imágenes, reproductores de música, soluciones de seguridad o cualquier otra aplicación; logran que el usuario los instale en su dispositivo. Así que una de las recomendaciones más importantes para los usuarios es que no descarguen aplicaciones de sitios web que no sean oficiales ya que no se puede garantizar que lo que se está descargando sea realmente algo que no esté modificado de forma maliciosa. Además es importante contar con una solución de seguridad que permita proteger el dispositivo en caso de que el usuario quiera descargar algún archivo peligroso.