Durante el ciclo de conferencias de Black Hat USA 2018 tuvimos la oportunidad de asistir a la presentación de Billy Rios y Jonathan Butts, titulada “Understanding and Exploiting Implanted Medical Devices”, que, tal como lo indica su nombre, se trata sobre la revisión de distintas técnicas para explotar vulnerabilidades en dispositivos médicos implantados, como marcapasos o bombas de insulina.

Los riesgos asociados a este tipo de dispositivos críticos han comenzado a cobrar importancia desde hace algunos años, ya que existe una preocupación constante, debido a que un ataque podría modificar la administración de la terapia de los pacientes. Algunas acciones malintencionadas podrían ser, por ejemplo, la alteración de la dosis de un medicamento, el suministro modificado de la insulina o incluso, un shock eléctrico a través del marcapasos.

Dispositivos médicos vulnerables

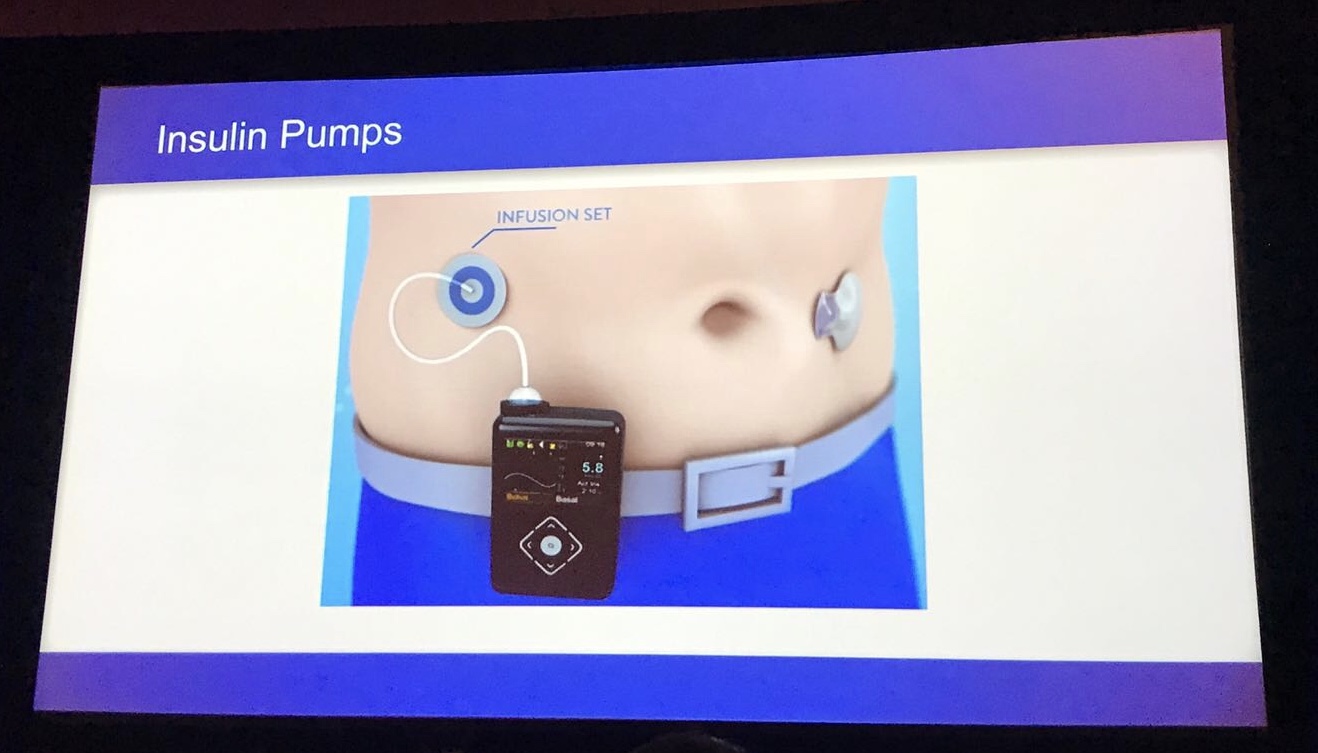

En el caso de las bombas de insulina, la investigación arrojó algunas vulnerabilidades que podrían ser aprovechadas para llevar a cabo ataques de suplantación o reenvío de información. La vulnerabilidad se presenta debido a que el programador remoto de la bomba de insulina utiliza protocolos que realizan la transmisión en texto claro; además de que la autenticación entre ambos dispositivos se lleva a cabo mediante el intercambio de un número de serie. Por lo tanto, el tráfico entre ambos dispositivos puede ser interceptado e interpretado, y posteriormente modificado por atacantes.

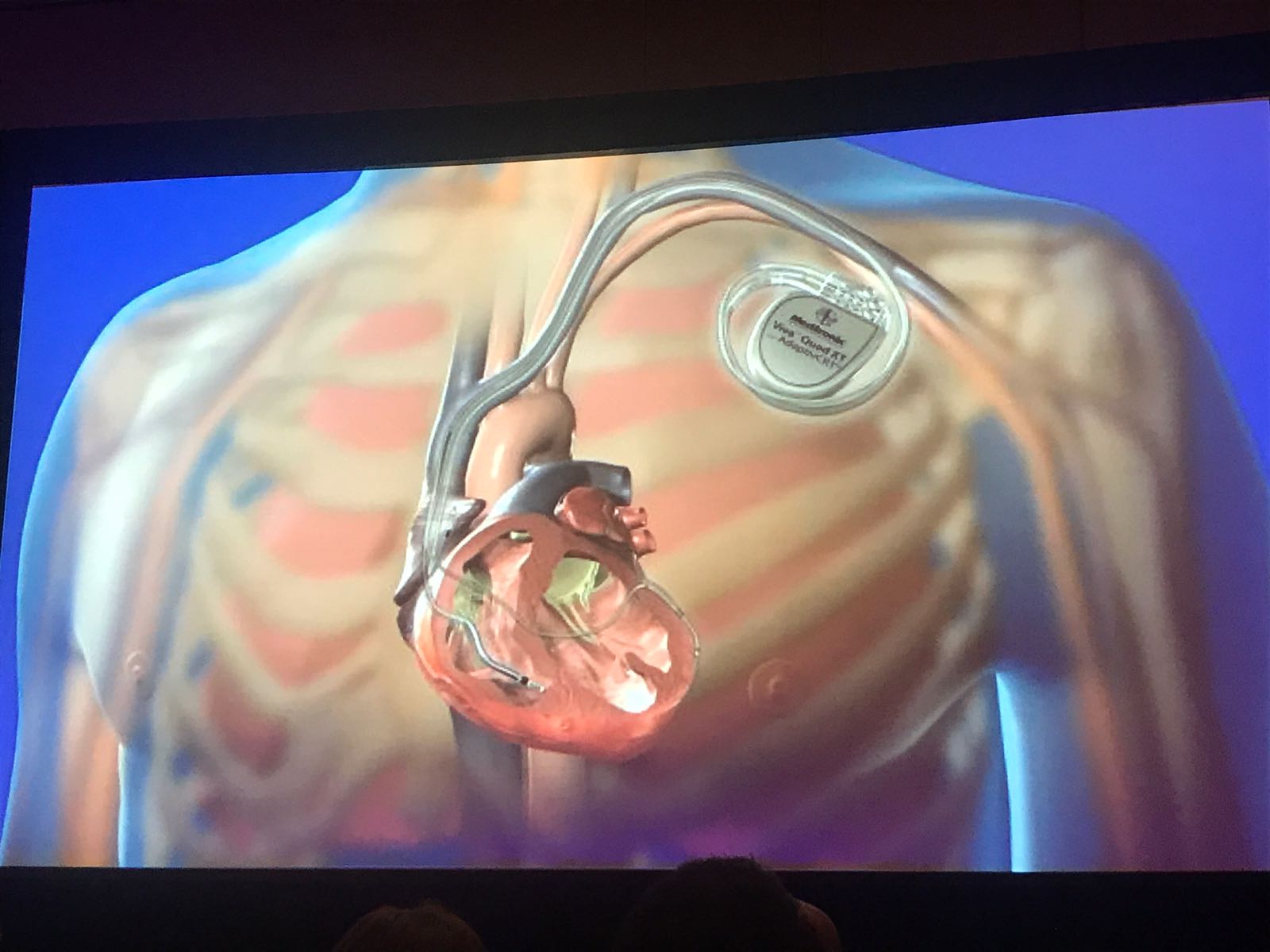

Durante la conferencia, también se habló de ataques a otros dispositivos implantados, como los marcapasos. En este caso, se presentaron los hallazgos técnicos detallados sobre la explotación remota del dispositivo, de la infraestructura asociada al uso de este tipo de aparatos y sobre un sistema neuroestimulador.

La explotación de las vulnerabilidades en marcapasos podrían permitirle a un atacante la interrupción de la terapia, es decir, impedir la estimulación del corazón y modificar la frecuencia cardíaca, incluso la posibilidad de ejecutar descargas eléctricas a un paciente.

En un intento por contribuir a la mitigación de los riesgos identificados, los investigadores siguieron las políticas de divulgación de las vulnerabilidades. Lo que resultó en la falta de respuesta por parte de los fabricantes durante un año y medio, además de experimentar deficiencias técnicas y lo que denominaron reacciones engañosas.

Hacking de todo

La conferencia nos acercó a la idea que se ha denominado “Hacking de todo” y que desde hace años se viene manejando, que plantea que prácticamente cualquier dispositivo podría ser comprometido, especialmente en un ambiente que tiende hacia la hiperconectividad, es decir, el hecho de que las personas estemos conectadas desde distintos dispositivos y prácticamente todo el tiempo, lo que se traduce en una mayor exposición a los riesgos de seguridad, debido a un uso cada vez mayor de la tecnología.

Aunado a lo anterior, también se vislumbran mayores implicaciones de seguridad en ambientes que podrían resultar críticos, donde las afectaciones ya no solo están enfocadas a la información, sistemas o dispositivos, sino incluso, daños directos a la integridad física de las personas.

Lea también: