Se descubrió un nuevo grupo de aplicaciones bancarias falsas que encontraron la forma de publicarse en la tienda oficial de Google Play. Ofreciendo incrementar el límite de crédito de la tarjeta para usuarios de tres bancos de India, las aplicaciones maliciosas solicitan detalles de la tarjeta de crédito y credenciales de acceso a los servicios bancarios a través de Internet utilizando métodos fraudulentos. Pero lo peor es que los datos robados de las víctimas son filtrados en Internet y en texto plano, a través de un servidor expuesto.

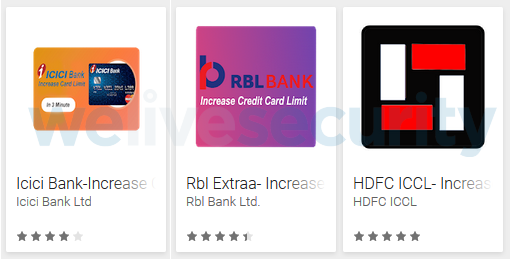

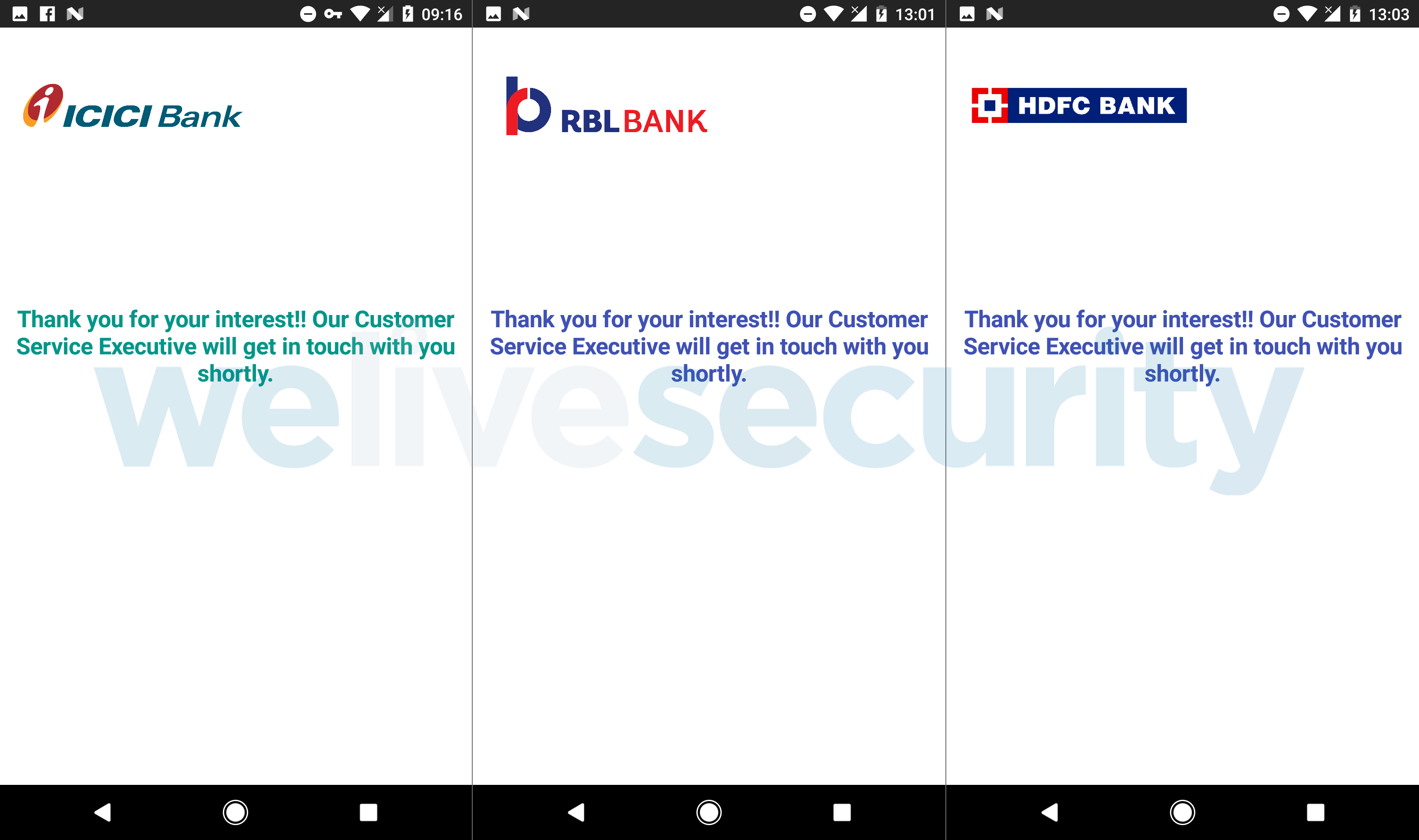

Imagen 1 – Las apps maliciosas en Google Play.

Las aplicaciones falsas se subieron a Google Play en junio y julio de 2018 y fueron instaladas por cientos de usuarios antes de que se dieran de baja una vez que ESET informó a Google. Las apps se subieron bajo el nombre de tres desarrolladores diferentes, cada uno haciéndose pasar un banco de la India diferente. Sin embargo, las tres aplicaciones están relacionadas a un atacante.

¿Cómo operan las aplicaciones?

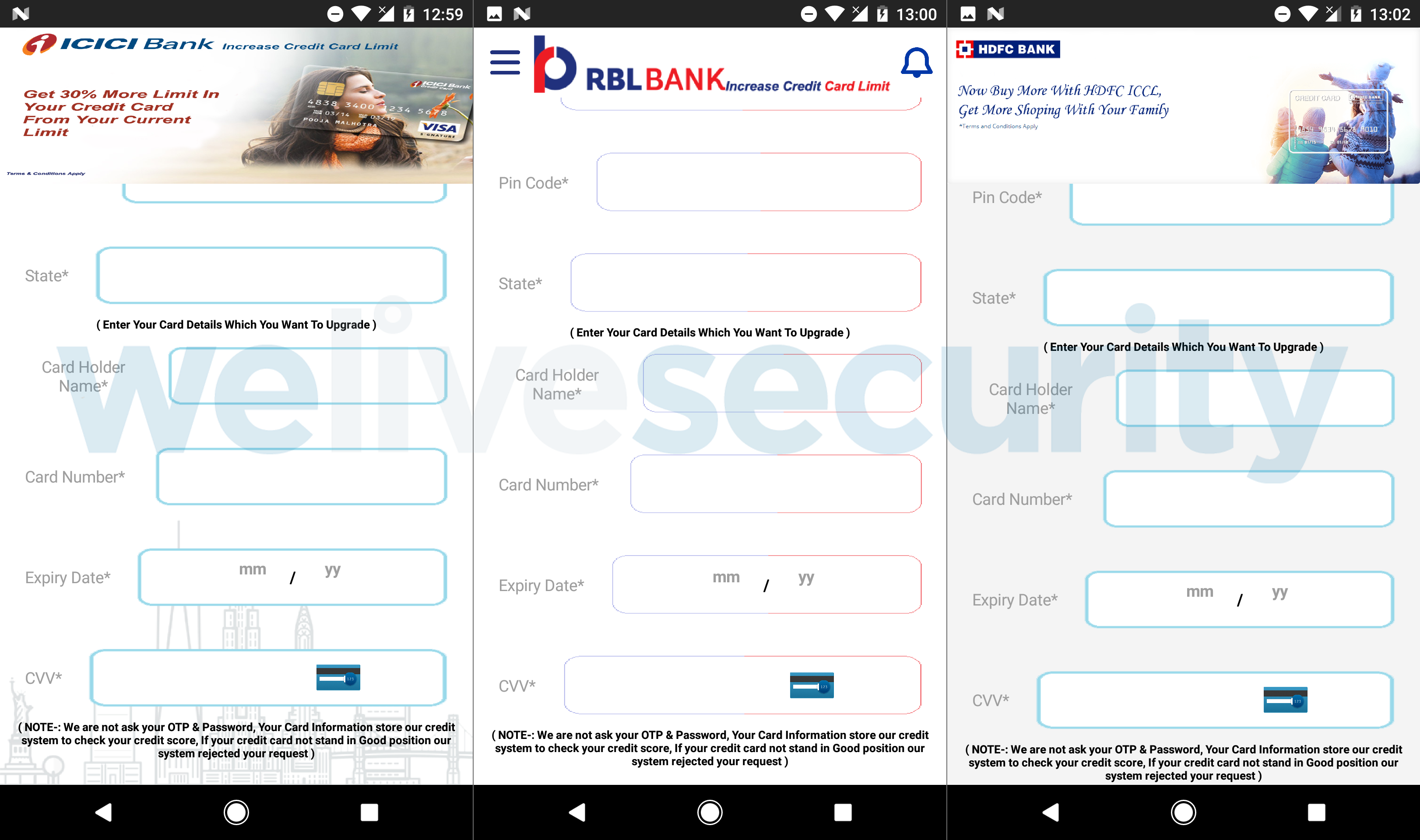

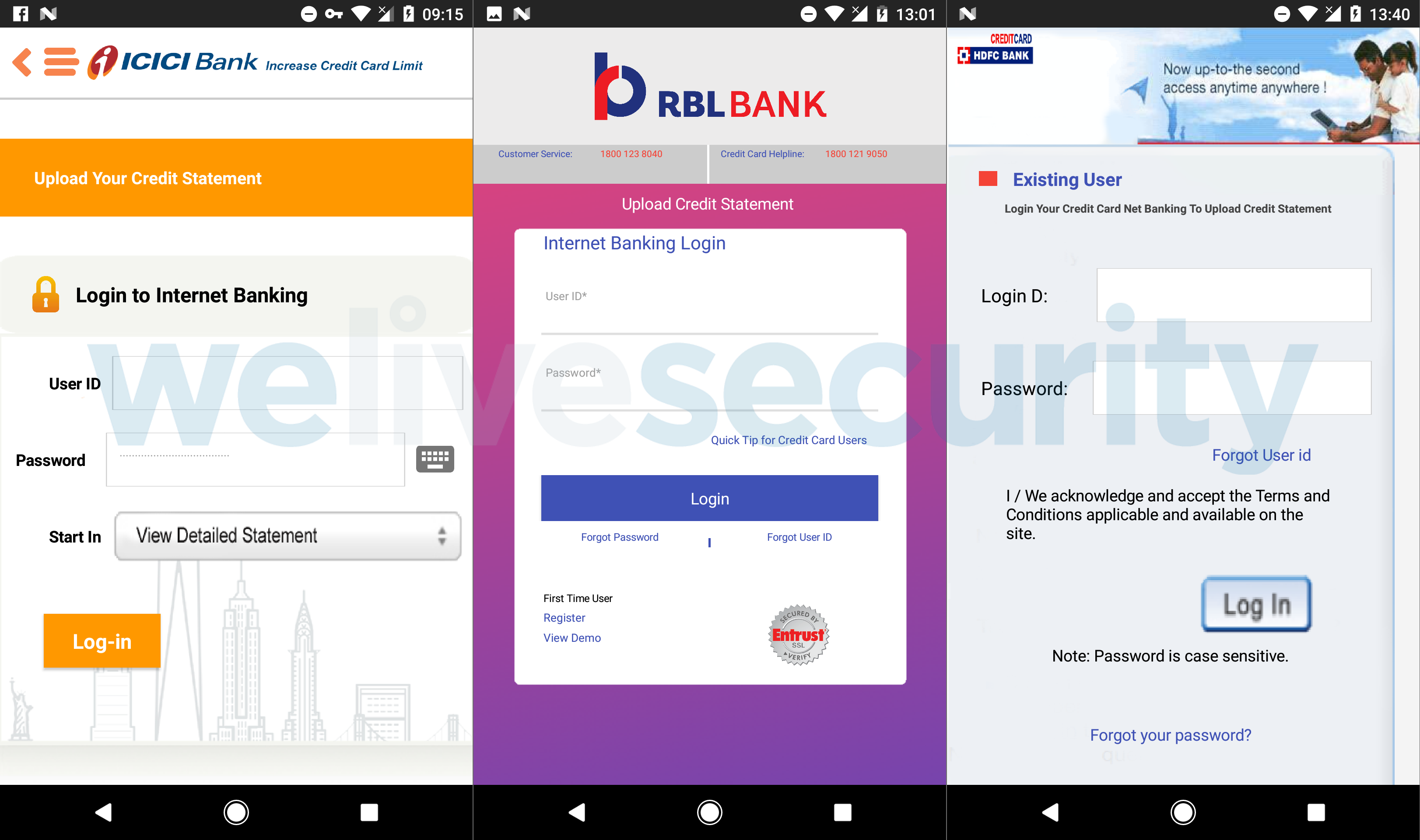

Las tres aplicaciones siguen el mismo procedimiento. Una vez que se ejecutan se despliega un formulario (Figura 2) en el que se solicita los detalles de la tarjeta de crédito. Si los usuarios completan el formulario y pinchan en “enviar”, son derivados a un formulario que solicita las credenciales de acceso al servicio bancario online (Figura 3). Lo interesante es que, si bien todos los campos están señalados como obligatorios (*), ambos formularios es posible enviarlos vacíos; lo cual es un claro indicador de que estamos frente a algo sospechoso.

Figura 2 – Formularios falsos utilizados para robar los detalles de la tarjeta de crédito.

Figura 3 – Formularios falsos utilizados para robar las credenciales de acceso al servicio de banca online.

Pinchando en ambos formularios (estando o no completados) los usuarios son dirigidos a una tercer y última pantalla en la cual se agradece al usuario por su interés y se le informa que un “Ejecutivo de Atención al Cliente” se comunicará a la brevedad (Figura 4). Aunque la realidad, obviamente, es que nadie se comunicará con la víctima y a partir de aquí la aplicación no ofrece ningún tipo de funcionalidad.

Figura 4 – Pantalla final desplegada por la aplicación maliciosa.

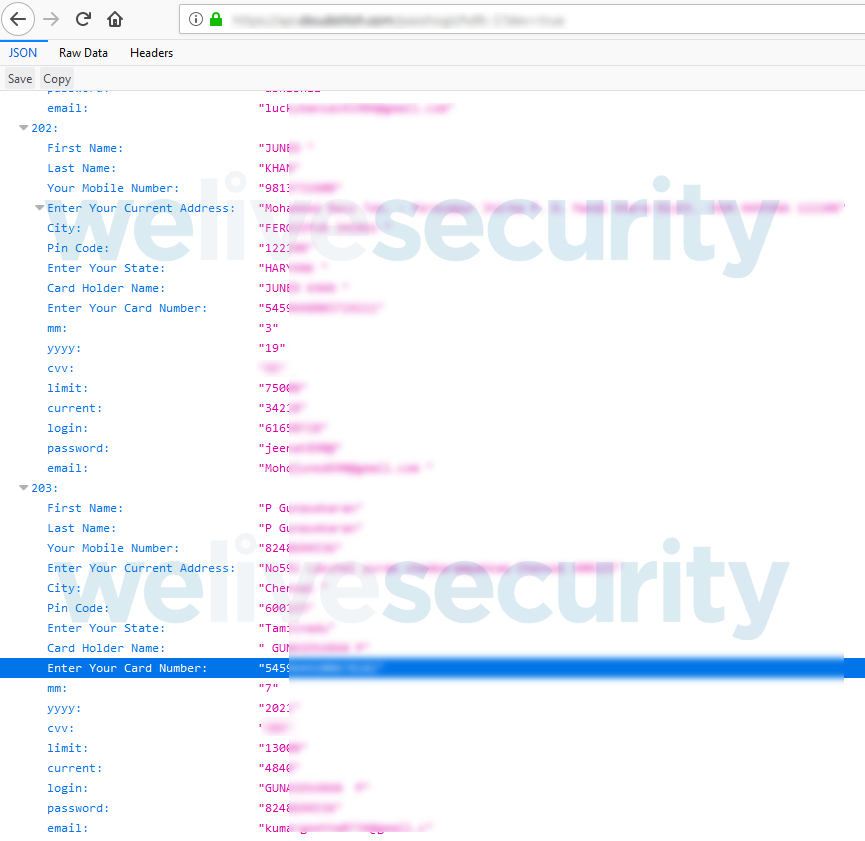

Mientras tanto, los datos ingresados a través de los formularios falsos son enviados al servidor del atacante en texto plano. El servidor que almacena estos datos robados es accesible para cualquiera que tenga el enlace y sin necesidad de autenticarse. Para la víctima, esto aumenta considerablemente el potencial del daño, ya que los datos robados no solo están a disposición del atacante, sino que potencialmente están en manos de cualquiera que tenga acceso al enlace.

Figura 5 – Datos bancarios robados y en texto plano accesibles en el servidor del atacante.

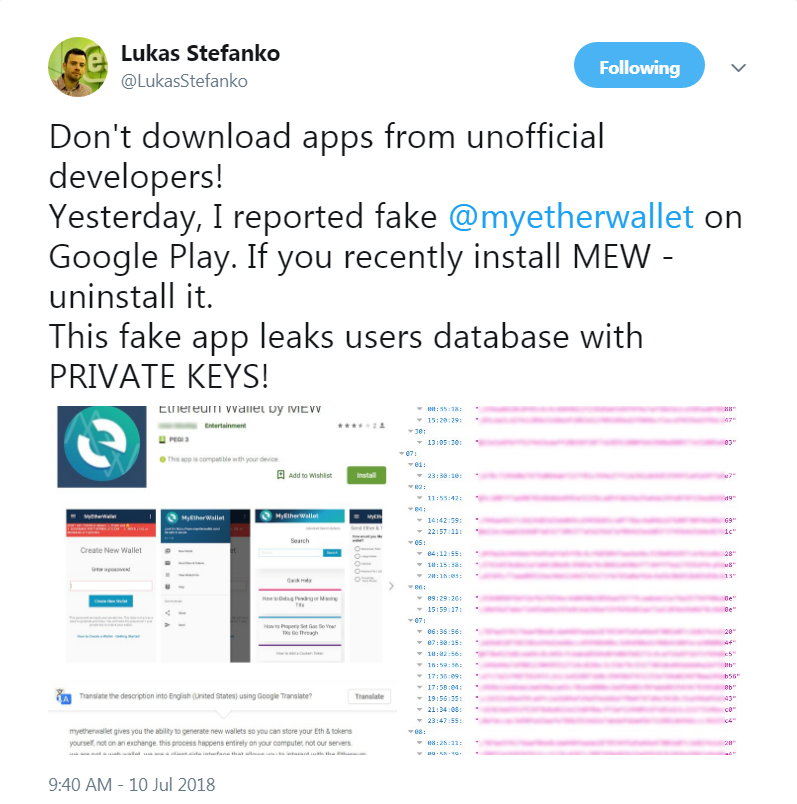

Recientemente hemos advertido acerca de otra aplicación maliciosa que filtra información robada para que cualquiera pueda verla ─una falsa aplicación MyEtherWallet, que expone las claves privadas a las billeteras de las víctimas. Este hallazgo destaca la necesidad de ser extremadamente precavido a la hora de descargar aplicaciones financieras de cualquier tipo.

Cómo estar protegido

Si tienes instalada alguna de estas aplicaciones maliciosas, te recomendamos que las desinstales rápidamente. Revisa tu cuenta bancaria por cualquier actividad sospechosa y cambia el pin de tu tarjeta así como también tu clave de acceso al servicio de banca online.

Para evitar ser víctima de aplicaciones de este tipo, te recomendamos:

- Confía en aplicaciones bancarias solo si están asociadas al sitio web oficial de tu banco.

- Nunca ingreses la información de acceso a tu cuenta bancaria en un formulario si no estás seguro de qué tan seguro sea o si sospechas acerca de su legitimidad.

- Presta atención al número de descargas, la calificación de la app y los comentarios que otros usuarios dejan en Google Play.

- Mantén tu dispositivo Android actualizado y utiliza una solución de seguridad confiable. En el caso de los productos de ESET detectan estas aplicaciones maliciosas como Android/Spy.Banker.AHR

Aplicaciones bancarias legítimas cuya identidad fue suplantada:

| App name | Package name |

|---|---|

| iMobile by ICICI Bank | com.csam.icici.bank.imobile |

| RBL MoBANK | com.rblbank.mobank |

| HDFC Bank MobileBanking (New) | com.hdfc.retail.banking |

IoCs

Por el momento, no publicaremos los indicadores de compromiso con el fin de no exponer más la información filtrada de las víctimas.