Un equipo de académicos de la Universidad de California, Irvine (UCI), elaboraron un paper en el que presentaron un tipo de ataque que permitiría a un delincuente extraer información sensible que se ingresó a través de tu teclado ─posiblemente en el lapso de un minuto desde el momento en que se ingresó.

Los investigadores probaron a 30 usuarios, quienes ingresaron diez contraseñas diferentes, tanto fuertes como débiles, en cuatro teclados externos. Utilizando una cámara termográfica, los investigadores escanearon los rastros de calor que quedaron en las teclas recientemente presionadas. En una segunda etapa, reclutaron a ocho personas (no expertas en el campo) que actuaron como “adversarios” a las cuales se les solicitó que extrajeran la combinación de teclas presionadas que se registraron en la cámara termográfica, y lo hicieron de manera confiable.

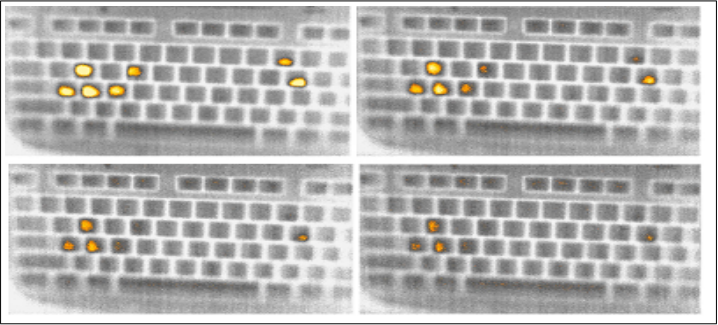

De esta manera, los individuos lograron extraer de manera satisfactoria la combinación de teclas presionadas y que fueron capturadas por la cámara dentro de los 30 segundos posteriores desde el momento en que se presionó la primera tecla. Por si fuera poco, lograron recuperar parcialmente una combinación de teclas presionadas luego de transcurrido un minuto, aseguraron los investigadores quienes describieron sus hallazgos en un paper titulado "Thermanator: Thermal Residue-Based Post Factum Attacks On Keyboard Password Entry”. Según los investigadores, la identificación parcial de algunos de los caracteres digitados y que hacen parte de la contraseña podrían ser aprovechadas por un atacante, quien fácilmente podría lograr descifrar la contraseña.

Residuos calóricos en el teclado luego de 0, 15, 30 y 45 segundos de colocar la contraseña (Universidad de California, Irvine)

Por lo tanto y como demuestra el estudio, si escribes tu contraseña y luego te alejas de tu computadora, alguien podría robar tus credenciales, incluso varios segundos después de que hayas ingresado tu contraseña.

“Siendo los seres humanos de sangre caliente, preferimos naturalmente ambientes que estén más fríos que lo que marca nuestra temperatura corporal”, añade el paper. “Debido a esta disparidad calórica, es inevitable que dejemos “residuos térmicos” en una gran cantidad de objetos con los que interactuamos en nuestra rutina diaria.

Un estudio realizado en 2011 demostró que códigos PIN ingresados en cajeros también pueden ser registradas por intermedio del análisis de residuos calóricos que quedan en el tablero donde se ingresa la clave.

Mientras tanto, el estudio sobre “Thermanator” también reveló que aquellos que no tienen agilidad para tipear y lo hacen presionando una tecla a la vez mirando fijamente el teclado, son más propensos a ser víctima de este tipo de ataques. Por el contrario, aquellos que tienen mucha práctica y tipean sin la necesidad de mirar el teclado y utilizan la memoria muscular, están más seguros ya que generan más “residuo térmico” en la fila principal (por ejemplo, teclas “ASDF” para la mano izquierda y “JKL” para la mano derecha.

Un número de condiciones deben darse para que este tipo de ataque pueda llevarse a cabo. En primer lugar, la víctima debe alejarse de la computadora o ser persuadida por alguien para que se aleje de su máquina luego de colocar información de gran valor, y la cámara termográfica debe tener una posición que le permita filmar sin problema.

Mitigación

El paper sugiere un número de mitigaciones que harían imposible el registro de los datos o al menos mucho más difíciles. Estas incluyen: pasar una de las manos a lo largo del teclado luego de ingresar información sensible o tipear de manera aleatoria para confundir el registro térmico.

Otros posibles antídotos incluyen el uso del ratón para seleccionar los caracteres de la contraseña en un teclado que se visualiza en la pantalla. Sin embargo, esto puede ser un arma de doble filo ya que alguien podría espiarte por encima de tu hombro y ver directamente qué caracteres ingresas como contraseña.