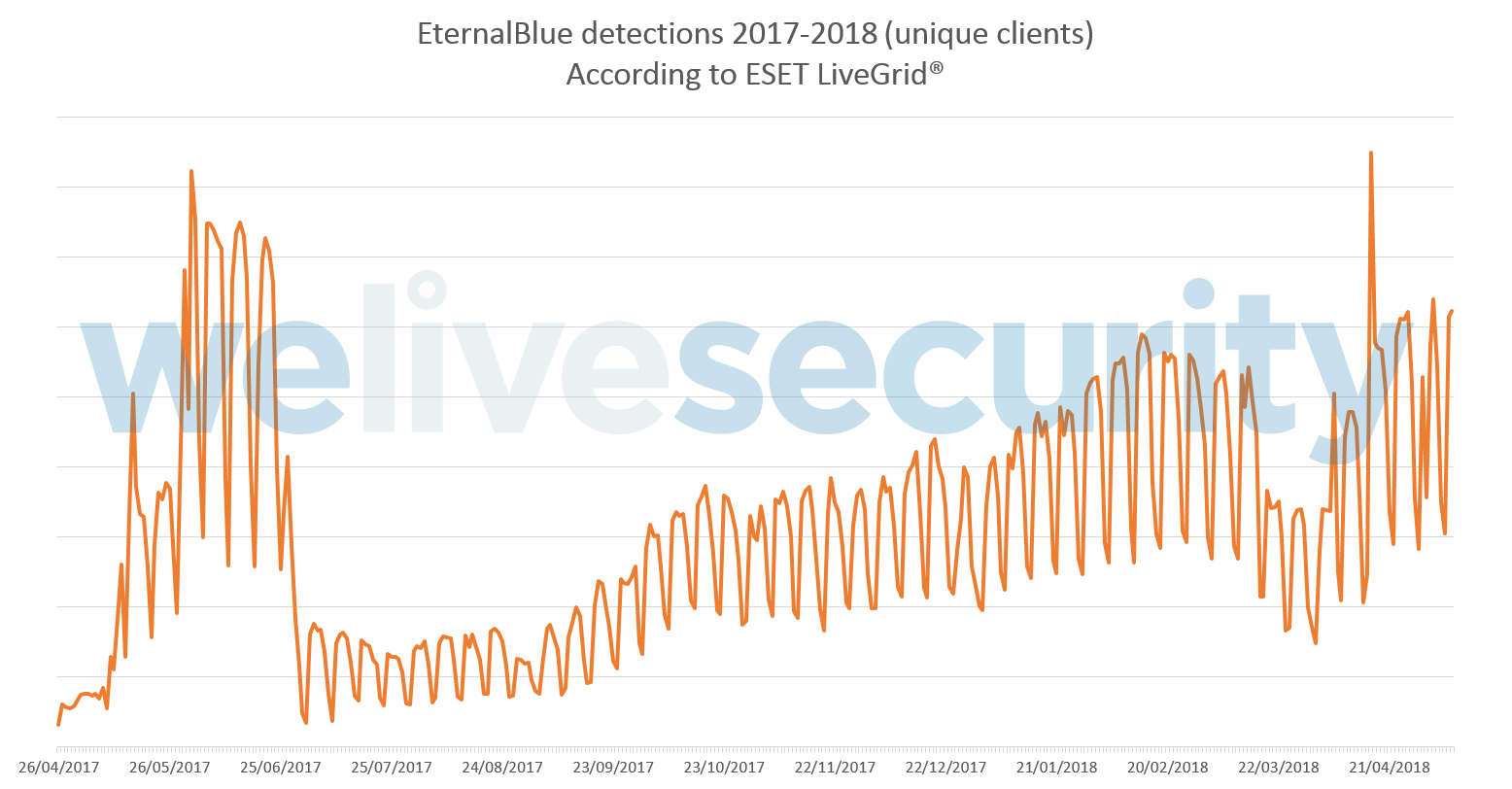

Ha pasado un año desde que el ransomware WannaCryptor.D (también conocido como WannaCry o WCrypt) provocó uno de los ciberataques más grandes que el mundo haya conocido hasta el momento. Y si bien la amenaza en sí no está causando mayores daños a lo largo del mundo, el exploit que activa el brote, conocido como EternalBlue, aún está amenazando sistemas desprotegidos y sin parche. Y tal como muestran los datos telemétricos de ESET, su popularidad creció durante los últimos meses e incluso se detectaron picos de actividad que superaron a los registrados en 2017.

El exploit EternalBlue apunta a una vulnerabilidad (ubicada en Microsoft Security Bulletin MS17-010) de Microsoft en la implementación de una versión obsoleta del protocolo del Server Message Block (SMB), a través del puerto 445. En un ataque, los cibercriminales examinan Internet en la búsqueda de puertos SMB expuestos, y en caso de encontrarlos, lanzan el código del exploit. Si logran vulnerarlo, el atacante ejecutará entonces un payload de su elección en el dispositivo infectado. Este fue el mecanismo utilizado para la efectiva propagación del ransomware WannaCryptor.D a lo largo de las redes.

Un dato interesante es que, según la telemetría de ESET, EternalBlue tuvo un período de calma inmediatamente después de la campaña de WannaCryptor en 2017: ya que en los meses siguientes los intentos de utilización del exploit EternalBlue cayeron a “solo” cientos de detecciones diarias. Sin embargo, desde septiembre del año pasado el uso del exploit poco a poco comenzó a aumentar su ritmo, creciendo de manera sostenida y alcanzando nuevos picos máximos a mediados de abril de 2018.

Una posible explicación para esta alza en las detecciones es la campaña del ransomware Satan que se ha detectado cerca de esas fechas, aunque lo cierto es que podría estar conectado a otras actividades maliciosas también.

Es importante destacar que el método de infiltración utilizado por EternalBlue no es exitoso en dispositivos protegidos por ESET, ya que una de las múltiples capas de protección - Network Attack Protection module de ESET– bloquea esta amenaza en el punto de entrada. Esto puede compararse con que alguien a las 2 a.m. golpee la puerta suavemente intentando averiguar si alguien aún está despierto. Como tal actividad es más frecuente que sea realizada por alguien con malas intenciones, la entrada es sellada para mantener el intruso afuera.

Esto fue cierto durante el brote de WannaCryptor el 12 de mayo de 2017, así como también por todos los ataques previos y posteriores realizados por actores y grupos maliciosos.

EternalBlue permitió la realización de ciberataques de gran envergadura. Aparte de WannaCryptor, también impulsó el destructivo ataque Diskcoder.C (también conocido como Petya, NotPetya y ExPetya) de junio de 2017, así como también la campaña del ransomware BadRabbit durante los últimos meses del 2017. Por si fuera poco, también fue utilizado por el grupo de ciberespionaje Sednit (conocido como APT28, Fancy Bear and Sofacy) para atacar redes Wi-Fi en hoteles de Europa.

El exploit también ha sido identificado como uno de los mecanismos de propagación de mineros de criptomonedas maliciosos. Y recientemente, fue utilizado para distribuir la campaña del ransomware Satan, descrito apenas unos días después de que la telemetría de ESET detectara los picos de EternalBlue de mediados de abril de 2018.

Si especula con que el exploit EternalBlue fue robado de la NSA en 2016 y que se filtró en la web el 14 de abril de 2017 por un grupo llamado Shadow Brokers. Microsoft emitió actualizaciones que repararon la vulnerabilidad SMB el 14 de marzo de 2017, pero al día de hoy siguen habiendo muchas computadoras sin parches.

Este exploit y todos los ataques que ha permitido hasta el momento, no hace más que remarcar la importancia de contar con parches a tiempo, así como también la necesidad de disponer de una solución de seguridad confiable que cuente con varias capas de seguridad y que sea capaz de bloquear la herramienta maliciosa subyacente.