Muestras anteriormente no reportadas de la infame herramienta de vigilancia de Hacking Team, llamada “Remote Control System” (RCS), están activas en el mundo real y fueron detectadas por los sistemas de ESET en catorce países.

Nuestro análisis de las muestras reveló evidencia que sugiere que los propios desarrolladores de Hacking Team están activamente trabajando en el desarrollo de este spyware.

Acerca de Hacking Team y el ataque que recibió en 2015

Desde su fundación en 2003, el vendedor italiano de spyware, Hacking Team, ganó notoriedad por la venta de sus herramientas de monitoreo a gobiernos y sus agencias en todo el mundo.

Las capacidades de su principal producto, el RCS o en español “Sistema de Control Remoto”, incluye la extracción de archivos de un dispositivo específico, intercepción de correos y sistemas de mensajería instantánea, así como también la activación remota de la cámara web y el micrófono de un dispositivo. La compañía ha sido criticada por vender este tipo de utilidades a gobiernos autoritarios; una acusación que ha sido negada de manera sistemática por esta empresa.

Cuando la situación se dio vuelta en julio de 2015 y el propio Hacking Team sufriera un ataque malicioso, se confirmó el uso de la herramienta RCS por regímenes opresores. Con 400GB de datos internos, incluyendo la lista secreta de clientes, comunicaciones internas y el código fuente del spyware, filtrados en la web, Hacking Team se vio obligado a solicitar a sus clientes que suspendan el uso del Sistema de Control Remoto, quedando su situación a futuro un tanto incierta.

Desde que tuvo lugar el ataque, la comunidad de seguridad se mantuvo alerta a la espera del momento en que la compañía volviera a ponerse en pie. Los primeros informes que sugerían que Hacking Team retomó sus operaciones seis meses después, cuando aparentemente una nueva muestra del spyware para Mac de Hacking Team estaba activa. Un año después del incidente, una inversión de una compañía llamada Tablem Limited generó modificaciones en la estructura de accionistas de Hacking Team, donde Tablem Limited pasó a ser propietaria del 20% de las acciones de la empresa de origen italiano. Si bien oficialmente la firma Tablem Limited tiene su base en Chipre, noticias recientes sugieren que tiene lazos con Arabia Saudita.

Habiendo concluido recientemente nuestra investigación sobre la comercialización de otro spyware, como es el caso de FinFisher, dos eventos interesantes que involucraban a Hacking Team tuvieron lugar en poco tiempo: el reporte de la aparente recuperación financiera de Hacking Team y nuestro descubrimiento sobre una nueva variante activa del RCS con un certificado digital válido.

El spyware está activo

En las primeras etapas de esta investigación nuestros amigos de “The Citizen Lab”, que tienen un largo historial siguiendo los pasos de Hacking Team, nos hicieron un gran aporte que nos llevó a descubrir una versión activa del spyware que además cuenta con un certificado digital válido que nunca antes se había visto.

Nuestra investigación adicional descubrió varias muestras más del spyware creado por Hacking Team luego del ataque de 2015, con ligeras modificaciones con respecto a las variantes lanzadas antes de la filtración del código fuente.

Las muestras fueron recopiladas entre septiembre de 2015 y octubre de 2017, y las hemos evaluado hasta determinar que las fechas de compilación son auténticas. Esta evaluación se hizo sobre la base de datos telemétricos de ESET que indicaban el estado activo de las muestras a los pocos días de esas fechas.

Análisis más extensos nos permitieron concluir que todas las muestras se remontan a un solo grupo. Es decir que no se trató de diversos actores construyendo sus propias versiones a partir de la filtración del código fuente de Hacking Team.

Un indicador que refuerza esta afirmación es la sucesión de certificados digitales utilizados para firmar las muestras ─encontramos seis certificados emitidos secuencialmente. Cuatro de ellos fueron emitidos por Thawte para cuatro compañías distintas, mientras que dos son certificados personales emitidos a Valeriano Bedeschi (co-fundador de Hacking Team) y alguien bajo el nombre de Raffaele Carnacina, tal como se muestra en la siguiente tabla.

| Certificate issued to | Validity period |

|---|---|

| Valeriano Bedeschi | 8/13/2015 – 8/16/2016 |

| Raffaele Carnacina | 9/11/2015 – 9/15/2016 |

| Megabit, OOO | 6/8/2016 - 6/9/2017 |

| ADD Audit | 6/20/2016 - 6/21/2017 |

| Media Lid | 8/29/2016 - 8/30/2017 |

| Ziber Ltd | 7/9/2017 - 7/10/2018 |

Las muestras también tienen en común metadatos falsos en el manifiesto ─utilizado para enmascarar como una aplicación legítima─ , presentándose como “Advanced SystemCare 9 (9.3.0.1121)”, “Toolwiz Care 3.1.0.0” y “SlimDrivers (2.3.1.10)”.

Según nuestro análisis, los autores de las muestras han estado utilizando VMProtect, aparentemente en un esfuerzo de lograr que las muestras sean menos propensas a ser detectadas. Esto era algo común en el equipo de Hacking Team previo al incidente.

Las conexiones entre estas muestras por separado se podrían haber originado por prácticamente cualquier grupo que se hubiera propuesto utilizar el código fuente o el instalador filtrados─ como fue el caso de Callisto Group a comienzos de 2016. Sin embargo, hemos recabado más evidencia que vincula las muestras posteriores a la filtración a los propios desarrolladores de Hacking Team.

El control de versiones (al cual accedimos luego de pasar la protección VMProtect) observado en las muestras analizadas continúa donde lo había dejado el equipo de Hacking Team antes del ataque. Además, sigue los mismos patrones. El hábito de Hacking Team de compilar sus payloads ─llamados Scout and Soldier─ consecutivamente, y frecuentemente en el mismo día, también puede verse en las nuevas muestras.

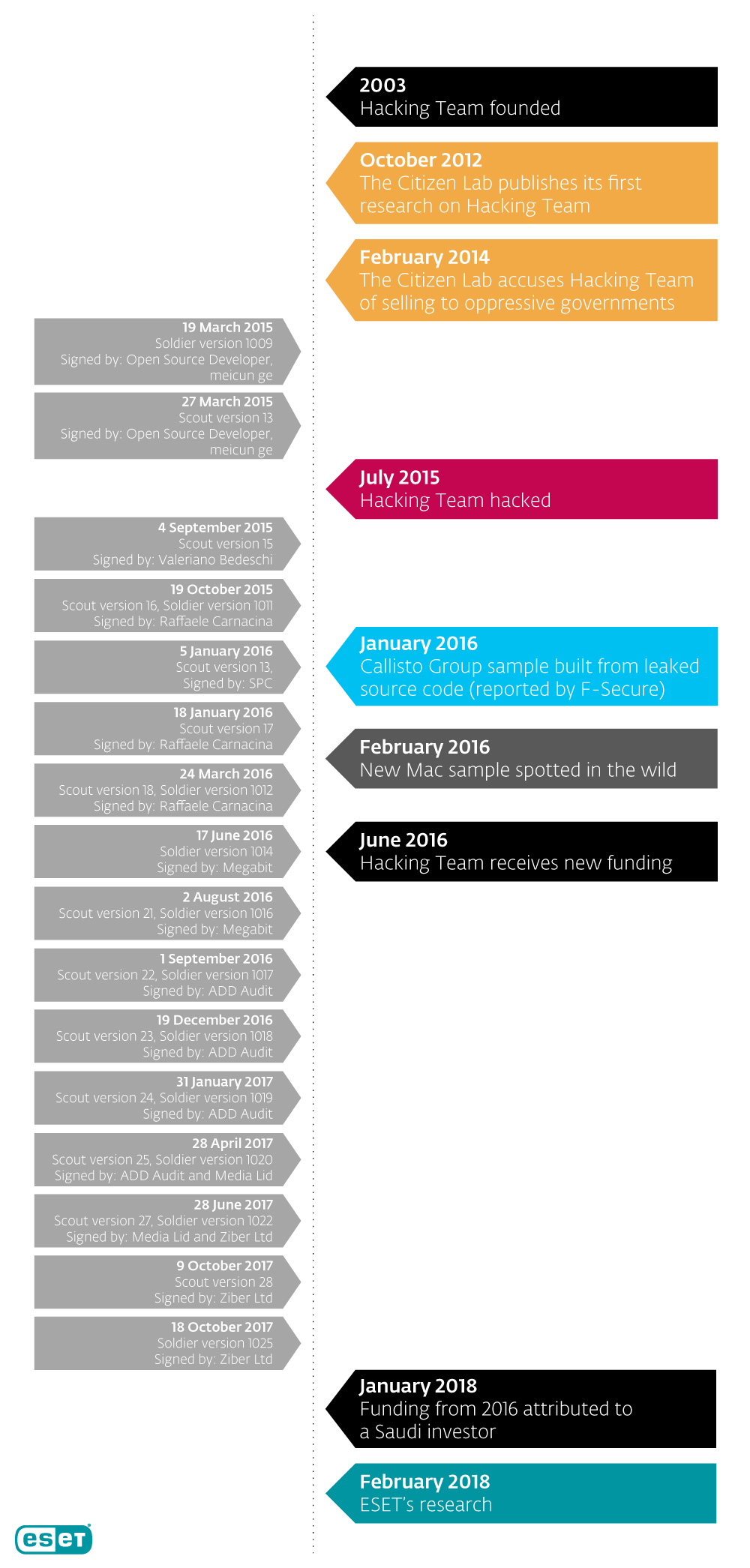

La siguiente tabla muestra las fechas de compilación, versiones y las autoridades de certificación de las muestras del spyware de Windows de Hacking Team entre 2014 y 2017. La reutilización del código fuente divulgado por parte de Callisto Group está marcado en color rojo.

| Compilation date | Scout version | Soldier version | Certificate issued to |

|---|---|---|---|

| 2014-11-27 | 1007 | Open Source Developer, Muhammad Lee's | |

| 2014-12-05 | 11 | Open Source Developer, Muhammad Lee's | |

| 2014-12-12 | 12 | 1008 | Open Source Developer, meicun ge |

| 2015-03-19 | 1009 | Open Source Developer, meicun ge | |

| 2015-03-27 | 13 | Open Source Developer, meicun ge | |

|

JULY 2015 LEAK |

#colspan# | #colspan# | #colspan# |

| 2015-09-04 | 15 | Valeriano Bedeschi | |

| 2015-10-19 | 16 | 1011 | Raffaele Carnacina |

| 2016-01-05 | 13 | SPC | |

| 2016-01-18 | 17 | Raffaele Carnacina | |

| 2016-03-24 | 18 | 1012 | Raffaele Carnacina |

| 2016-06-17 | 1014 | Megabit, OOO | |

| 2016-08-02 | 21 | 1016 | Megabit, OOO |

| 2016-09-01 | 22 | 1017 | ADD Audit |

| 2016-12-19 | 23 | 1018 | ADD Audit |

| 2017-01-31 | 24 | 1019 | ADD Audit |

| 2017-04-28 | 25 | 1020 | ADD Audit, Media Lid |

| 2017-06-28 | 27 | 1022 | Media Lid, Ziber Ltd |

| 2017-10-09 | 28 | Ziber Ltd | |

| 2017-10-18 | 1025 | Ziber Ltd |

Además, nuestra investigación confirmó que los cambios introducidos en la actualización posterior a la filtración estaban alineados con el estilo de escritura de código de Hacking Team. Por otro lado, fueron frecuentemente encontrados en lugares que señalan una profunda familiaridad con el código. Es prácticamente imposible que otro actor ─que no sean los propios desarrolladores de Hacking Team─ pueda hacer modificaciones exactamente en estos mismos lugares, al momento de crear nuevas versiones a partir del código fuente de Hacking Team que se divulgó.

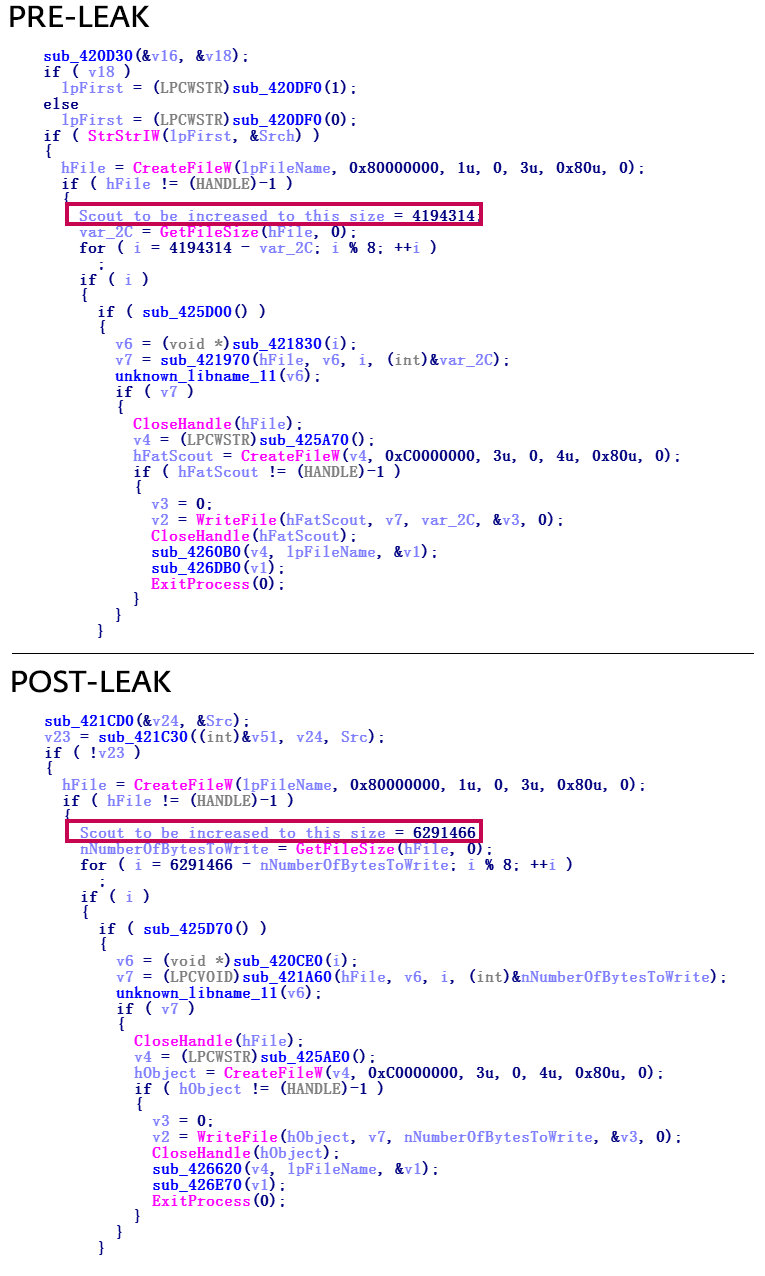

Una diferencia sutil que hemos descubierto entre las muestras de la etapa previa a la filtración y la posterior, es la diferencia en el tamaño del archivo de Startup. Antes de la filtración, el archivo se rellenaba para ocupar un tamaño de 4 MB. En las muestras posteriores a la filtración, esta operación de copia del archivo tenía un relleno de 6MB ─probablemente como una técnica de evasión rudimentaria.

Figure 1 – Startup file size copy changed from 4 MB pre-leak to 6MB post-leak

Encontramos otras diferencias que nos convencieron totalmente del involucramiento de Hacking Team. Sin embargo, la divulgación de estos detalles podría interferir con un futuro rastreo de este grupo, y es por esta razón que elegimos no publicarlos. Aun así, estamos abiertos a compartir estos detalles con otros investigadores (por cualquier consulta escribir a threatintel@eset.com).

La funcionalidad del spyware coincide ampliamente con el que se fugó a través del código fuente, aunque nuestro análisis no ha confirmado hasta el momento el lanzamiento de ninguna actualización significativa, tal como prometió Hacking Team luego del ataque.

En cuanto al vector de distribución de las muestras que analizamos posteriores a la filtración, al menos en dos casos detectamos el spyware en un archivo ejecutable adjunto (disfrazado como PDF) en una campaña de phishing vía email.

Los nombres de los archivos adjuntados contienen descripciones que buscan disminuir la sospecha cuando son recibidos por diplomáticos.

Figure 2 – Investigation timeline

Conclusión

Nuestra investigación nos permite afirmar que, con una obvia excepción, las muestras que analizamos posteriores a la filtración corresponden a un trabajo realizado por desarrolladores de Hacking Team. Esto quiere decir que no son el resultado de la reutilización del código que se filtró por actores terceros, como fue en el caso de Callisto Group en 2016.

Al escribir estas líneas, nuestros sistemas ya han detectado esta nueva muestra del spyware de Hacking Team en catorce países. Elegimos no mencionar el nombre de estos países para prevenir posibles atribuciones incorrectas basadas en estas detecciones, ya que las geolocalizaciones de estas detecciones no necesariamente revelan algo sobre el origen de los ataques.

IoCs

| ESET detection names |

|---|

| Trojan.Win32/CrisisHT.F |

| Trojan.Win32/CrisisHT.H |

| Trojan.Win32/CrisisHT.E |

| Trojan.Win32/CrisisHT.L |

| Trojan.Win32/CrisisHT.J |

| Trojan.Win32/Agent.ZMW |

| Trojan.Win32/Agent.ZMX |

| Trojan.Win32/Agent.ZMY |

| Trojan.Win32/Agent.ZMZ |

| Samples signed by Ziber Ltd |

|---|

| Thumbprint: 14 56 d8 a0 0d 8b e9 63 e2 22 4d 84 5b 12 e5 08 4e a0 b7 07 |

| Serial Number: 5e 15 20 5f 18 04 42 cc 6c 3c 0f 03 e1 a3 3d 9f |

| SHA-1 samples |

|---|

| 2eebf9d864bef5e08e2e8abd93561322de2ab33b |

| 51506ed3392b9e59243312b0f798c898804913db |

| 61eda4847845f49689ae582391cd1e6a216a8fa3 |

| 68ffd64b7534843ac2c66ed68f8b82a6ec81b3e8 |

| 6fd86649c6ca3d2a0653fd0da724bada9b6a6540 |

| 92439f659f14dac5b353b1684a4a4b848ecc70ef |

| a10ca5d8832bc2085592782bd140eb03cb31173a |

| a1c41f3dad59c9a1a126324a4612628fa174c45a |

| b7229303d71b500157fa668cece7411628d196e2 |

| eede2e3fa512a0b1ac8230156256fc7d4386eb24 |

| C&Cs |

|---|

| 149.154.153.223 |

| 192.243.101.125 |

| 180.235.133.23 |

| 192.243.101.124 |

| 95.110.167.74 |

| 149.154.153.223 |

| Samples signed by ADD Audit |

|---|

| Thumbprint: 3e 19 ad 16 4d c1 03 37 53 26 36 c3 7c a4 c5 97 64 6f bc c8 |

| Serial Number: 4c 8e 3b 16 13 f7 35 42 f7 10 6f 27 20 94 eb 23 |

| SHA-1 samples |

|---|

| 341dbcb6d17a3bc7fa813367414b023309eb69c4 |

| 86fad7c362a45097823220b77dcc30fb5671d6d4 |

| 9dfc7e78892a9f18d2d15adbfa52cda379ddd963 |

| e8f6b7d10b90ad64f976c3bfb4c822cb1a3c34b2 |

| C&Cs |

|---|

| 188.166.244.225 |

| 45.33.108.172 |

| 178.79.186.40 |

| 95.110.167.74 |

| 173.236.149.166 |

| Samples signed by Media Lid |

|---|

| Thumbprint: 17 f3 b5 e1 aa 0b 95 21 a8 94 9b 1c 69 a2 25 32 f2 b2 e1 f5 |

| Serial Number: 2c e2 bd 0a d3 cf de 9e a7 3e ec 7c a3 04 00 da |

| SHA-1 samples |

|---|

| 27f4287e1a5348714a308e9175fb9486d95815a2 |

| 71a68c6140d066ca016efa9087d71f141e9e2806 |

| dc817f86c1282382a1c21f64700b79fcd064ae5c |

| SHA-1 samples |

|---|

| 27f4287e1a5348714a308e9175fb9486d95815a2 |

| 71a68c6140d066ca016efa9087d71f141e9e2806 |

| dc817f86c1282382a1c21f64700b79fcd064ae5c |

| C&Cs |

|---|

| 188.226.170.222 |

| 173.236.149.166 |

| Samples signed by Megabit, OOO |

|---|

| Thumbprint: 6d e3 a1 9d 00 1f 02 24 c1 c3 8b de fa 74 6f f2 3a aa 43 75 |

| Serial Number: 0f bc 30 db 12 7a 53 6c 34 d7 a0 fa 81 b4 81 93 |

| SHA-1 samples |

|---|

| 508f935344d95ffe9e7aedff726264a9b500b854 |

| 7cc213a26f8df47ddd252365fadbb9cca611be20 |

| 98a98bbb488b6a6737b12344b7db1acf0b92932a |

| cd29b37272f8222e19089205975ac7798aac7487 |

| d21fe0171f662268ca87d4e142aedfbe6026680b |

| 5BF1742D540F08A187B571C3BF2AEB64F141C4AB |

| 854600B2E42BD45ACEA9A9114747864BE002BF0B |

| C&Cs |

|---|

| 95.110.167.74 |

| 188.226.170.222 |

| 173.236.149.166 |

| 46.165.236.62 |

| Samples signed by Raffaele Carnacina |

|---|

| Thumbprint: 8a 85 4f 99 2a 5f 20 53 07 f8 2d 45 93 89 af da 86 de 6c 41 |

| Serial Number: 08 44 8b d6 ee 91 05 ae 31 22 8e a5 fe 49 6f 63 |

| SHA-1 samples |

|---|

| 4ac42c9a479b34302e1199762459b5e775eec037 |

| 2059e2a90744611c7764c3b1c7dcf673bb36f7ab |

| b5fb3147b43b5fe66da4c50463037c638e99fb41 |

| 9cd2ff4157e4028c58cef9372d3bb99b8f2077ec |

| b23046f40fbc931b364888a7bc426b56b186d60e |

| cc209f9456f0a2c5a17e2823bdb1654789fcadc8 |

| 99c978219fe49e55441e11db0d1df4bda932e021 |

| e85c2eab4c9eea8d0c99e58199f313ca4e1d1735 |

| 141d126d41f1a779dca69dd09640aa125afed15a |

| C&Cs |

|---|

| 199.175.54.209 |

| 199.175.54.228 |

| 95.110.167.74 |

| Samples signed by Valeriano Bedeschi |

|---|

| Thumbprint: 44 a0 f7 f5 39 fc 0c 8b f6 7b cd b7 db 44 e4 f1 4c 68 80 d0 |

| Serial Number: 02 f1 75 66 ef 56 8d c0 6c 9a 37 9e a2 f4 fa ea |

| SHA-1 samples |

|---|

| baa53ddba627f2c38b26298d348ca2e1a31be52e |

| 5690a51384661602cd796e53229872ff87ab8aa4 |

| aa2a408fcaa5c86d2972150fc8dd3ad3422f807a |

| 83503513a76f82c8718fad763f63fcd349b8b7fc |

| C&Cs |

|---|

| 172.16.1.206 – It is an internal address which was found in the samples. |