Con tan solo cuatro días de diferencia, se registraron los dos ataques “distribuidos de denegación de servicio” (DDoS, por sus siglas en inglés) más grandes de los que se haya tenido registro hasta el momento. El primero de ellos ocurrió el miércoles 28 de febrero, cuando GitHub quedó fuera de servicio desde las 17:21 a las 17:26 (UTC) y fuera de servicio, pero de manera intermitente, desde las 17.26 a las 17:30 horas, explicó la empresa en una publicación realizada en su página web.

El segundo fue el pasado lunes 4 de marzo, cuando la empresa de seguridad y monitoreo Arbor Networks afirmara que su sistema de datos de amenazas DDoS y tráfico global, llamado ATLAS, registró un nuevo ataque de esta naturaleza contra el sitio web de sus clientes, cuyo nombre no fue develado, en Estados Unidos.

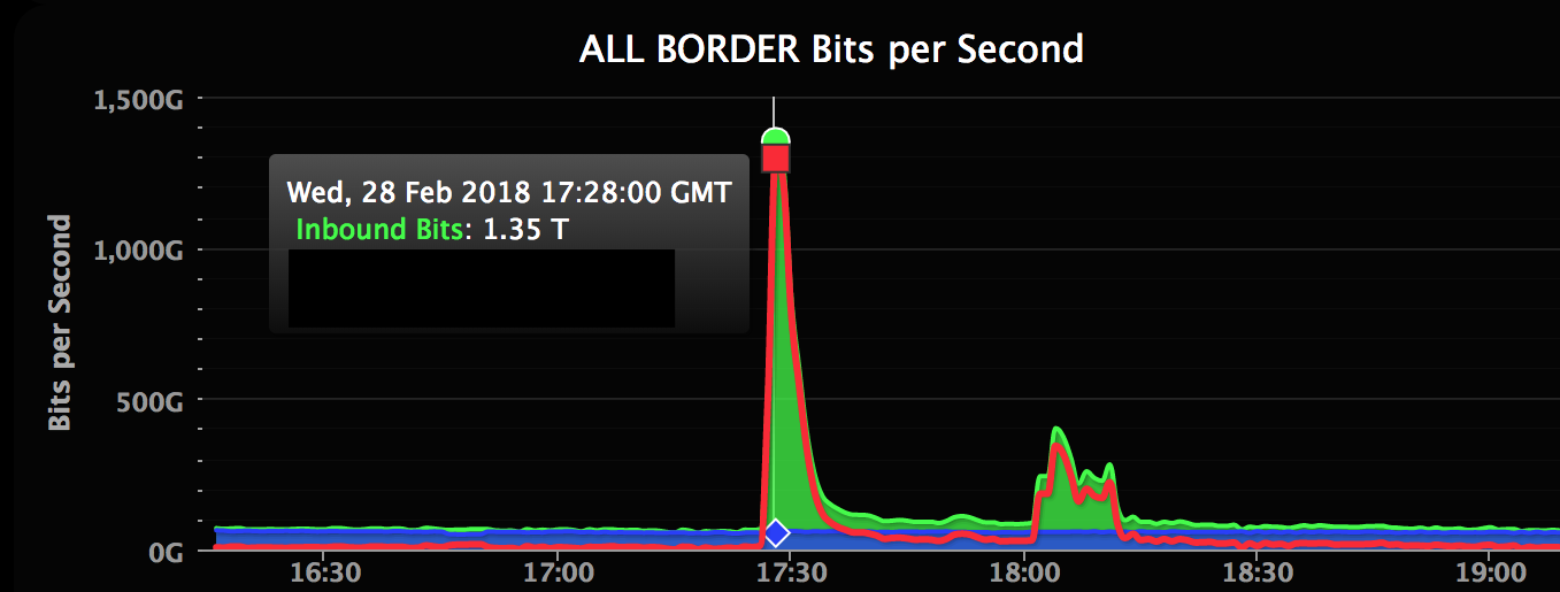

En su pico máximo, el ataque a GitHub alcanzó un tráfico entrante de 1.35 terabits por segundo (Tbps), superando el anterior record de 1 Tbps al que había llegado el ataque al proveedor de servicios de hosting francés OVH, en septiembre de 2016. Por su parte, el segundo de los ataques registró un pico de tráfico de 1.7 Tbps, convirtiéndose de esta manera en el máximo registrado hasta el momento.

Memcrashed

A diferencia del ataque contra OVH, donde el bombardeo de tráfico fue desatado por dispositivos de Internet de las Cosas (IoT) controlados por la botnet Mirai, en ninguno de estos dos recientes ataques hubo aprovechamiento de algún dispositivo comprometido.

En los dos casos recientemente registrados, los atacantes incorporaron la ampliamente utilizada base de datos de los servidores Memcashed; que soportan el protocolo UDP habilitado y que se ofrecen en Internet sin ningún requerimiento de autenticación en el lugar, utilizando un método de ataque relativamente poco común apodado “Memcrashed”.

Los servidores están diseñados para aumentar la velocidad de sitios y aplicaciones web, aunque también pueden ser utilizados como reflectores para amplificar el tráfico hacia un servicio específico. De hecho, según el servicio de protección de DDoS Cloudflarela, la respuesta puede llegar a ser 51,200 veces mayor que la solicitud.

Acerca del ataque DDoS a GitHub

En el caso de GitHub, el atentado implicó engañar la dirección IP de los servicios y enviar pequeñas y repetidas solicitudes a un número de servidores; los cuales respondieron debidamente, excepto por el hecho de que provocaron respuestas inmensamente desproporcionadas.

Tráfico entrante a GitHub durante el ataque DDoS (fuente: GitHub, Akamai)

“Ocultar la dirección IP permite direccionar la respuesta de los servidores memcached hacia otra dirección, como la que utiliza GitHub.com, y enviar más datos de los necesarios hacia el destinatario por parte de la fuente original”, explicó la compañía GitHub mediante un post.

Poco después que el ataque DDoS comenzara, GitHub se suscribió a la ayuda que ofrece el servicio de Akamai Prolexicu, expertos en mitigación de ataques DDoS; quienes redujeron el tráfico basura redirigiéndolo a través de su red y bloqueando las solicitudes maliciosas. Finalmente, el atentado cesó.

Vendrán más ataques DDoS y de mayor tamaño

Al momento de redactar este post, unos 93.000 servidores Memcached se encuentran disponibles y prontos para ser utilizados. “Un atacante puede acceder a ellos y enviarles un paquete de comandos especiales a los que el servidor responderá con una respuesta aún mayor”, escribió el sitio Wired.

Según Akamai, las capacidades de reflexión de Memcached hacen que sea “altamente probable que este ataque no sea el más grande durante mucho tiempo”. Asimismo, la compañía agregó que ataques similares impactaron a varias organizaciones en los últimos días y que se detectó un significativo incremento de revisiones de los servidores en abierto Memcached.

“Mientras que la comunidad de Internet se está uniendo para cerrar el acceso a muchos servidores Memcached abiertos, el gran número de servidores que utilizan Memcached hará que se cree una vulnerabilidad que durará bastante tiempo y que los atacantes aprovecharán. Es muy importante que las compañías tomen los recaudos necesarios para protegerse”, publicó Arbor Networks en su blog.

Los ataques DDoS son un arma elegida cuando un adversario pretende dejar fuera de funcionamiento un servicio. Aunque también pueden traer aparejadas otras intenciones ocultas.

Memcached vs. Memfixed

Por último, esta semana se filtraron dos pruebas de concepto (PoC, por sus siglas en inglés) de códigos exploit para un ataque amplificado a servidores Memcached. El dato es preocupante, debido a que permitiría que prácticamente cualquier pueda lanzar un ataque DDoS utilizando esta técnica. Sin embargo, la buena noticia no se hizo esperar, ya que investigadores de Corero Network Security divulgaron un código, que llamaron Memfixed, que sirve para contrarrestar los ataques masivos DDoS que intenten aprovecharse de la vulnerabilidad de los servidores Memcached.