El pasado 11 de febrero, más de 4.200 páginas alrededor del mundo, incluyendo varias del sector público de países como Estados Unidos, Reino Unido y Australia, inadvertidamente se vieron involucradas en un plan mediante el cual atacantes generaron ganancias al forzar de manera oculta las computadoras de los visitantes para que minaran una moneda digital llamada Monero.

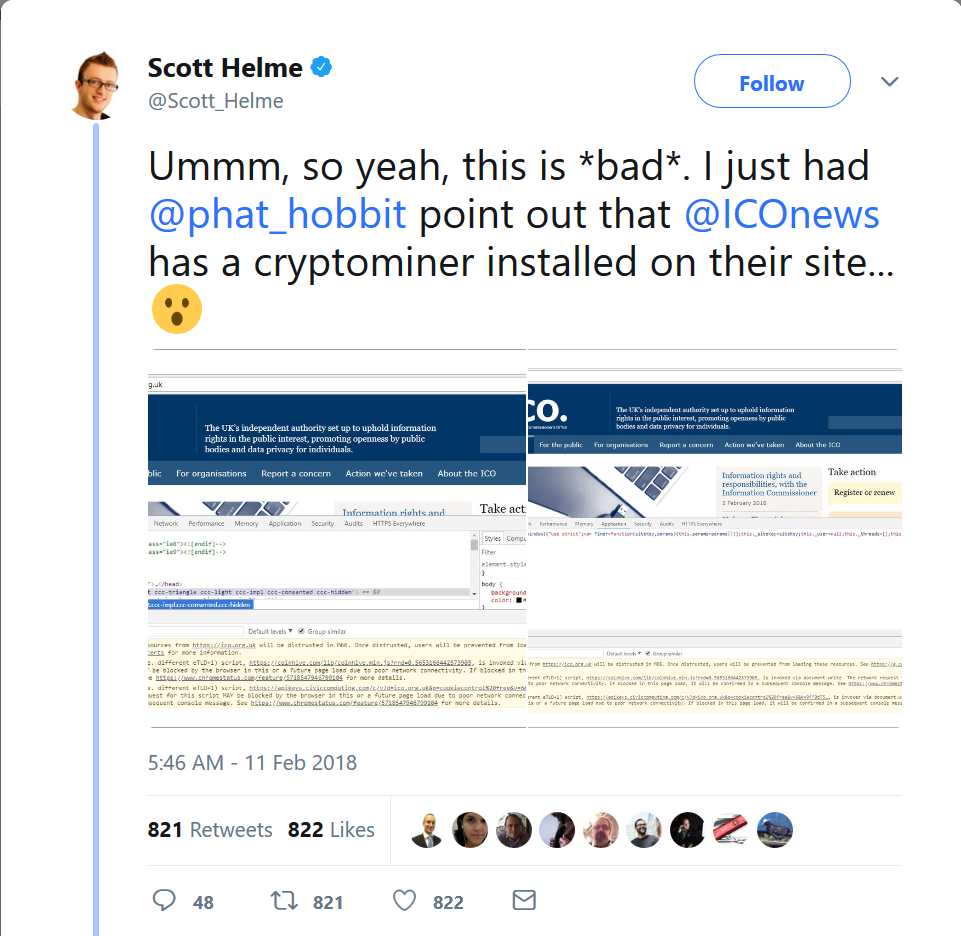

El último brote de minería de criptomonedas, una práctica también conocida bajo el término en inglés “cryptojacking”, generó varios títulos en los medios. Fue un hecho que se conoció luego de que el investigador en seguridad Scott Helme hiciera sonar las alarmas un día después, cuando el profesional de seguridad Ian Thornton-Trump le avisara luego de recibir una advertencia de sus programas de seguridad al visitar la web del Information Commissioner’s Office (ICO), organismo encargado de la protección de datos en Reino Unido.

Scott Helme tuiteando sobre la situación detectada en el sitio web de ICO.

Fuente de la imagen: Twitter

El portal de los tribunales de los Estados Unidos, varios sitios pertenecientes al Sistema Nacional de Salud del Reino Unido (NHS, por sus siglas en inglés) y muchos otros sitios más formaron parte de una larga lista compuesta por 4.275 dominios. En todos los casos, lo que hizo cada uno de estos sitios fue cargar un plugin que estaba malintencionadamente manipulado para añadir un script de minería de criptomonedas conocido como CoinHive.

CoinHive se insertó en miles de sitios a través de Browsealoud, un plugin que convierte el texto de una página en voz y que es utilizado por personas con visión disminuida, problemas de dislexia o bajo nivel de alfabetización. Si no es detectado por la solución de seguridad que utilice el usuario en su computadora o por el bloqueador de publicidad, el script correrá en un segundo plano sin que el usuario lo note y funcionará hasta que cierre la página.

“Si quieres cargar un minador de criptomonedas en más de 1.000 páginas web no atacarías 1.000 sitios, sino que atacarías una sola página en la que sepas que todos descargarán contenidos”, aseguró Helme en su sitio web.

“Este tipo de ataques no es nuevo, pero es el más grande que vi. Una única empresa atacada es sinónimo de miles de sitios afectados en todo el Reino Unido, Irlanda y Estados Unidos”, dijo Helmes al sitio SkyNews.

El fabricante del plugin, Texthelp, aseguró que su producto había quedado comprometido a las 11:14 a.m. del domingo 11 de febrero y permaneció activo durante cuatro horas.

“Texthelp implementa continuas pruebas automáticas de seguridad sobre Browsealoud, y fue en una de esas pruebas que se detectó el archivo modificado y como resultado de eso se decidió desactivarlo. Esta remoción inmediata de Browsealoud de todos los sitios de nuestros clientes se realizó asumiendo el riesgo en materia de seguridad y sin que nuestros clientes tengan que tomar acciones en el asunto”, dijo el jefe de seguridad tecnológica y oficial de seguridad de datos, Martin McKay. Además, aseguró que no lograron acceder ni eliminar ningún dato de los clientes y que ningún tipo de redirección tuvo lugar.

Un número de páginas afectadas, incluyendo la de ICO, también quedaron fuera de servicio durante horas luego del ataque.

Por su parte, el National Cyber Security Centre (NCSC) de Reino Unido aseguró que sus expertos estaban “examinando datos involucrados con el malware utilizado para minar criptomonedas ilegalmente”.

“Los servicios afectados fueron desactivados, logrando mitigar el problema en gran medida. Las páginas del gobierno continúan operando de manera segura. “En esta etapa no hay nada que sugiera que los miembros públicos están bajo algún riesgo”, dice la declaración.

CoinHive se detectó en miles de sitiosweb, así como también en extensiones de navegador y plugins desde su lanzamiento en septiembre. Si bien fue promocionada como una alternativa legítima para que propietarios de sitios web generen un ingreso adicional mediante un método que no sea publicidad, CoinHive fue desvirtuado por personas sin escrúpulos que buscan hacer dinero rápido. La prevalencia de la práctica adquiró más fuerza a medida que bitcoin y otras monedas virtuales aumentaron de precio.

También se sabe que los mineros de criptomonedas maliciosos se dirigen a los servidores web de Windows sin parche y a los dispositivos móviles.